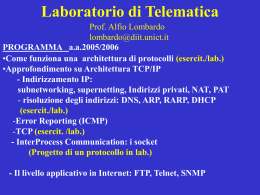

Sommario ! Infrastrutture hardware – – Reti di calcolatori Internet ! Infrastrutture software – ! ! – ! ! – ! ! organizzazioni pubbliche e private (informazioni, commercio elettronico, servizi, ...) – utenti privati (comunicazione, informazioni, svago, ...) ! ! ! Motivazioni storiche – comunicazione, scambio di dati – affidabilità Sciuto et al., Introduzione ai sistemi informatici Ceri et al., Informatica: Arte e mestiere 2 Reti di calcolatori Infrastrutture harware e software che consentono la comunicazione tra insiemi di calcolatori indipendenti Fondamentali per qualsiasi sistema informatico – cenni storici protocolli e servizi principali: TCP, IP, WWW, e-mail Sicurezza informatica: cenni Testi di riferimento: – Reti di calcolatori client-server, peer-to-peer La rete Internet – Corso di Laurea in Edilizia Facoltà di Architettura A.A. 2009/2010 protocolli di rete Architettura dei servizi di rete – Elementi di Informatica Docente: Giorgio Fumera mezzi e tecniche di trasmissione dati architettura e organizzazione delle reti ! 3 Vantaggi per le organizzazioni – comunicazione, scambio di dati – affidabilità – condivisione di risorse (da centri di calcolo a sistemi decentrati) – economicità Vantaggi per le persone – accesso a informazioni e servizi remoti – comunicazione personale – intrattenimento (giochi, video, ...) Problemi – riservatezza (privacy) – sicurezza dei dati e delle applicazioni 4 Mezzi di trasmissione Mezzi di trasmissione Caratteristiche principali: ! ! ! ! grandezza fisica che codifica i dati velocità di trasmissione (bps) (larghezza di banda) distanza (attenuazione) costo Doppino telefonico ! segnale fisico: differenza di potenziale elettrico ! velocità di trasmissione: fino a 106 bps ! costo: basso 5 Mezzi di trasmissione 6 Mezzi di trasmissione Fibra ottica ! segnale fisico: onda elettromagnetica guidata (spettro visibile) ! velocità: 109 bps ! distanze: grandi Cavo coassiale ! segnale fisico: onda elettromagnetica guidata ! velocità: fino a 109 bps ! distanze: non oltre 102 m 7 8 Mezzi di trasmissione Modulazione e demodulazione Onde elettromagnetiche non guidate ! brevi distanze: onde radio (Bluetooth, ecc.) ! lunghe distanze: microonde (satellite) ! ! ! ! WiFi (Wireless Fidelity) WiMAX (Worldwide Interoperability for Microwave Access) Rete cellulare ! GSM (voce) ! GPRS (GSM + dati) ! UMTS (voce e dati) Reti di comunicazioni satellitari 9 Modulazione e demodulazione 10 Modulazioni DSL (Digital Subscriber Line) Esempio: modulazione in frequenza 11 12 Modulazioni DSL (Digital Subscriber Line) Tipologie di reti di calcolatori ! ! ! LAN (Local Area Network) MAN (Metropolitan Area Network) WAN (Wide Area Network) Si differenziano per: topologia, estensione geografica, infrastrutture di rete, mezzi di comunicazione 13 Topologia delle reti ! 14 Topologia delle reti Regolare (LAN, MAN) ! 15 Irregolare (WAN) 16 Topologia delle reti Tecniche di trasmissione: messaggi e pacchetti Irregolare (WAN) WAN Host Router Dorsale LAN LAN LAN LAN 17 Tecniche di trasmissione: commutazione di circuito (reti telefoniche) 18 Tecniche di trasmissione: commutazione di pacchetto (reti di calcolatori) Maggiore efficienza nell'uso del canale di trasmissione 19 20 Commutazione di pacchetto: routing (instradamento) Protocolli ! R8 Trasmissione di dati tra due calcolatori: complesse elaborazioni a diversi livelli – conversione del formato dei dati tra calcolatori di tipo diverso (per es., da ASCII a UNICODE per i file di testo) – suddivisione di un messaggio in pacchetti – identificazione del mittente e del destinatario – instradamento dei pacchetti – controllo degli errori di trasmissione – codifica dei bit con segnali analogici – ... R9 R4 H1 R5 R1 R6 R3 R7 H2 R2 ! Necessità di regole condivise da tutti i calcolatori di una rete che controllino ogni aspetto della comunicazione 21 Protocolli: il modello ISO/OSI 22 Organizzazione della comunicazione in livelli 23 24 Organizzazione della comunicazione in livelli Esempio: la posta elettronica Applicazione Presentazione Sessione Riceve una e-mail Invia una e-mail Converte il formato dei caratteri Presentazione Chiude il dialogo Apre il dialogo Ricostruisce il messaggio Segmenta il messaggio Trasporto Rete Collegamento Fisico in pacchetti Instrada un pacchetto Applicazione Riceve un pacchetto Spedisce un pacchetto Controlla gli errori di tras- tra due nodi adiacenti missione di un pacchetto Invia una sequenza di bit Riceve una sequenza di lungo la linea fisica bit lungo la linea fisica Sessione Trasporto Rete Collegamento Fisico Percorso reale (fisico) dei dati Percorso virtuale dei dati (operazioni logiche tra uno stesso livello) 25 Architetture client/server e peer-to-peer 26 La rete Internet: cenni storici ! Anni ’60: ARPANET (USA) ! Anni ’70: protocolli di rete (TCP) e trasporto (IP) ! ! 27 Anni ’80: nuove reti pubbliche e private, Internet (pubblica), basata sul protocollo TCP/IP Anni ’90: nuovi protocolli al livello applicazione della rete Internet (WWW, ecc.), “esplosione” di Internet 28 I protocolli della rete Internet: TCP/IP Internet Protocol Transmission Control Protocol (TCP) Internet Protocol (IP) ! ! ! Consegna di pacchetti da un nodo sorgente a un nodo destinazione (instradamento) Pensato per connettere reti diverse Non si occupa di grantire la corretta consegna 29 Protocolli di trasporto: TCPe UDP ! Protocolli applicativi Transmission Control Protocol (TCP) – ! 30 trasmissione affidabile dei pacchetti di un messaggio User Data protocol (UDP) – trasmissione non affidabile (più efficiente del protocollo TCP) 31 32 Internet Protocol (IP): indirizzi IP ! ! Indirizzi IP simbolici www.diee.unica.it 4 byte (32 bit) 232 = 4.294.967.296 indirizzi diversi nome di dominio 192.167.131.6 Esempio: 192.167.131.6 (server Web DIEE) ! www.diee.unica.it/~fumera/FI1 Organizzazione: – reti " 192.167 – sottoreti " 131 – singoli calcolatori di una sottorete " 6 192.167.131.6/~fumera/FI1 33 Indirizzi IP simbolici 34 Indirizzi IP simbolici www.diee.unica.it dominio di secondo livello (rete) www.diee.unica.it dominio di primo livello dominio di primo livello calcolatore dominio di terzo livello (sottorete) dominio di secondo livello (rete) In Italia: CNR Pisa ICANN (Internet Corporation for Assigned Names and Numbers): ente internazionale non-profit 35 36 Organizzazione gerarchica dei nomi di dominio, esempio Domain Name System (DNS) www.diee.unica.it 192.167.131.6 37 Indirizzi IP ! 38 Internet: protocolli applicativi 4 byte = 32 bit (scelta fatta negli anni '70) 232 = 4.294.967.296 indirizzi diversi: sono sufficienti? ! ! ! ! ! IPv6: 16 byte (128 bit): 2128 ! 3,4 x 1038 indirizzi diversi ! ! 39 DNS HTTP POP, SMTP FTP Telnet ... 40 Le origini del Web Le origini del Web La prima pagina Web (1991) 1989: CERN (Ginevra), Tim Berners-Lee Il primo server web (1991) 41 Le origini del Web ! ! ! ! World Wide Web (WWW) 1989: CERN (Ginevra), Tim Berners-Lee 1992: 500 Web server in tutto il mondo 1993 – browser Mosaic (USA) – 10.000 Web server in tutto il mondo 42 ! ! 2007: circa 75 milioni di Web server... 43 Sistema software per la gestione di documenti – ipertestuali – multimediali – distribuiti su uno o più calcolatori Basato su – protocollo HTTP (HyperText Transfer Protocol) – linguaggio HTML (HyperText Markup Language) – URL (Uniform Resource Locator) – architettura client-server (browser) 44 Protocollo HTTP ! Il sistema URL Architettura client-server schema (protocollo applicativo) http://www.diee.unica.it/~fumera/FI1/index.html indirizzo IP simbolico del server (host) posizione del file index.html nella memoria secondaria del server (path name, o percorso) 45 Il linguaggio HTML ! Esempio di pagina HTML <HTML> <HEAD> <TITLE> Esempio di pagina HTML </TITLE> </HEAD> Linguaggio per la decrizione di documenti ipertestuali – contenuto – aspetto – collegamenti ipertestuali 46 <BODY BGCOLOR = "#FFFFFF" > <CENTER> <H1> Titolo della pagina </H1> </CENTER> ! <P> Un paragrafo... </P> <P> Un altro paragrafo... </P> <P> Una lista: </P> <UL> <LI> primo elemento... </LI> <LI> secondo elemento... </LI> </UL> <P> Un'immagine: </P> <P> <img src = "unix.jpeg" width = "250" height = "200" > </P> <P> Un link a un'altra pagina web: il sito della <A href = "http://www.unica.it" > Università di Cagliari </A> </P> </HTML> Gestito dal World Wide Web Consortium (W3C) www.w3.org 47 48 Posta elettronica ! ! Indirizzi di posta elettronica Nasce nel 1971 Servizio di invio e ricezione di messaggi – asincrono – non affidabile fumera @ diee.unica.it nome dell'utente nome di dominio 49 Struttura dei messaggi di posta elettronica 50 Architettura dei sistemi di posta elettronica Busta (envelope) Intestazione (header) Indirizzo del mittente Indirizzo del destinatario Data ... Corpo del messaggio (body) ... 51 52 Sicurezza informatica ! ! Principali motivazioni degli hacker Processi per la protezione di risorse informatiche logiche (dati, programmi, ecc.) e fisiche (calcolatori, infrastrutture di rete, ecc.) da attacchi ! ! Raggiungere notorietà (i primi “hacker”) Compromettere l'integrità di risorse fisiche o di informazioni (vandalismo, vendette, terrorismo) Vulnerabilità dei sistemi informatici – reti (Internet): architettura “aperta” in continuo sviluppo – mancanza di meccanismi di sicurezza originari – diffusione estrememamente rapida, elevatissimo numero di utenti, informazioni sensibili – errori nei programmi (SO, ecc.) – utenti: mancanza di consapevolezza ! Sottrarre informazioni (spionaggio industriale, furto della proprietà intellettuale, furto di identità a scopo di frode, ecc.) 53 Attacchi informatici 54 Attacchi informatici ! ! ! ! ! Una minaccia... ! Denial of service Intrusioni Social engineering Phishing Infezioni (virus) ... Attacchi specifici alle reti: ...una vulnerabilità... ...e un rischio 55 – sniffing (lettura dei dati) – spoofing (sostituzione di risorse) – man in the middle (intercettare e modificare i dati) – hijacking 56 Strumenti per la sicurezza informatica ! ! ! Sicurezza e privatezza dei dati Sicurezza fisica: controllo degli accessi alle risorse fisiche Sicurezza logica ! Proteggere i dati da noi stessi – salvare spesso i documenti su cui si lavora (guasti, bachi) – autenticazione: password, token (tessere), biometria, ecc. – usare gruppi di continuità (UPS) – crittografia: codificare le informazioni scambiate – backup! – firewall: controllo degli accessi a una rete locale – sistemi di rilevazione e prevenzione delle intrusioni nelle reti di calcolatori – filtri anti-spam, anti-virus ! ! Ma nessun meccanismo è intrinsecamente sicuro: molto dipende dal fattore umano – consapevolezza del valore dell'informazione – conoscenza degli strumenti informatici Proteggere i dati dagli altri: le password – non banali! (attacchi di forza bruta o di dizionario) – BIOS, utente, screen saver, ... Non abusare del social networking... 57 Sicurezza e privatezza dei dati ! 58 Sicurezza e privatezza dei dati Cancellazione dei dati dai dispositivi di memoria secondaria ! Navigazione Internet – spostare un documento nel cestino – cronologia – svuotare il cestino ... e dopo? – web cache – cookie – impostazioni di protezione per rendere più sicura la navigazione – pop up – applet Java, controlli Active X – malware (virus, ...) – spamming (cattura indirizzi web, ...) – phishing – ... 59 60 Sicurezza e privatezza dei dati ! Navigazione Internet: come difendersi – installare gli aggiornamenti dei sistemi operativi (patch) – attivare un firewall – installare un antivirus – criptare le cartelle che contengono dati sensibili – ... 61

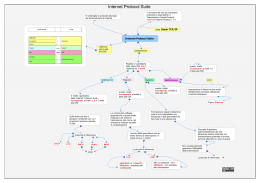

Scaricare