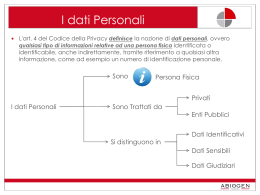

Trattamento di dati sensibili Università degli Studi di Milano Polo didattico e di ricerca di Crema Dipartimento di Tecnologie dell’Informazione Corso in trattamento dei dati sensibili Simone Bonavita Seminari specialistici tematici e case history: Avv. Prof. Pierluigi Perri – Avv. Edoardo Artese – Dott. Stefano De Cristofaro – Marta Ghiglioni – Dott. Carlo Bernardi Diritto & sicurezza informatica ottobre 2015 Riassunto Riassunto della lezione 1? Nomine a responsabile ed incaricato Vediamo le nomine sul Codice. Sicurezza informatica per giovani Giuristi Non esiste un sistema sicuro al 100%; Il mito del sistema inattaccabile è analogo al mito della nave inaffondabile. (V. Titanic) Gnu/Linux e MacOS sono veramente immuni ai virus? Il livello sicurezza di un sistema è dato dal tempo necessario per violare il sistema, dall'investimento necessario e dalla probabilità di successo. Diritto & Sicurezza Perché i giuristi parlano di sicurezza informatica? Il diritto, volente o nolente, ha dovuto “mutuare” per certi versi la disciplina informatica della sicurezza, integrandola nei testi di legge. La sicurezza informatica Non esiste una vera e propria definizione di "Sicurezza Informatica". Possiamo comunque delinearla come la scienza che studia come proteggere le informazioni elaborate o trasferite elettronicamente da atti indesiderabili che possono avvenire accidentalmente, o essere frutto di azioni colpose o dolose. (Perri 2003) Teorie sulla sicurezza Alla sicurezza (in particolare dei dati e dei sistemi informatici) sono state attribuite diverse funzioni: - funzione concorrenziale (fattore di competitività per l'azienda); - funzione garantista (preservando i dati personali da usi impropri si tutela anche la dignità della persona); - funzione forense (può prevenire la formazione di fattispecie criminose o, quantomeno, agevolare l'operato delle forze dell'ordine); - funzione efficientista (è stato statisticamente provato che l’adozione di accorgimenti in materia di sicurezza ha portato ad una maggiore efficienza dell’intera struttura, sia essa pubblica o privata). La sicurezza informatica “La sicurezza è studio, sviluppo ed attuazione delle strategie, delle politiche e dei piani operativi volti a prevenire, fronteggiare e superare eventi in prevalenza di natura dolosa e/o colposa, che possono danneggiare le risorse materiali, immateriali ed umane di cui l'azienda dispone e necessita per garantirsi un'adeguata capacità concorrenziale nel breve, medio e lungo periodo”. [uni / en iso 104559] Disclosure? La conoscenza degli strumenti di sicurezza, dei problemi e delle vulnerabilità che sorgono progressivamente devono essere patrimonio culturale di tutti gli utenti. A tal proposito si parla di full disclosure contrapposta alla closed disclosure. Il diritto della Sicurezza Informatica La Comuntà Europea [...] è impegnata nel promuovere un vero e proprio diritto della sicurezza informatica (Cfr. Buttarelli, Verso un diritto della sicurezza informatica in Sicurezza Informatica.1995) “Nella tematica della sicurezza, l'approccio giuridico non è quello prevalente, ma, nel tempo, la disciplina tecnica si è dovuta coniugare con un insieme di regole simbolicamente contrassegnate come diritto della sicurezza informatica” (Buttarelli 1997) Il diritto della Sicurezza Informatica Il diritto della sicurezza informatica ha ad oggetto lo studio delle norme tramite le quali è possibile assicurare l'integrità, la riservatezza e la disponibilità del dato trattato. (Bonavita 2009) “Antiche Fonti del Diritto” D.P.C.M.15 FEBBRAIO 1989 Coordinamento delle iniziative e pianificazioni degli investimenti in materia di automazione nelle amministrazioni pubbliche, Art. 4. “Le amministrazioni pubbliche garantiscono l'applicazione delle misure per la sicurezza dei centri elaborazione dati, la segretezza e la riservatezza dei dati contenuti negli archivi automatizzati, il numero delle copie dei programmi dei dati memorizzati da conservare, le modalità per la loro conservazione e custodia”. Fonti La legge 23 dicembre 1993 n. 547 “Modificazioni ed integrazioni alle norme del codice penale e del codice di procedura penale in tema di criminalità informatica”; · la legge 3 agosto 1998, n. 269 “Norme contro lo sfruttamento della prostituzione, della pornografia, del turismo sessuale in danno di minori, quali nuove forme di riduzione in schiavitù”; la legge 18 agosto 2000, n. 248 “Nuove norme di tutela del diritto d'autore” volta a reprimere i comportamenti illeciti di pirateria informatica; Fonti Il Decreto Legislativo 8 giugno 2001, n. 231 “Disciplina della responsabilità amministrativa delle persone giuridiche, delle società e delle associazioni anche prive di personalità giuridica, a norma dell'articolo 11 della legge 29 settembre 2000, n. 300” In particolare il d.lgsl. 231/01 viene periodicamente aggiornato con l’inclusione di nuovi reati; nel 2008 è stato aggiornato per tener conto della legge n.48/2008, nel luglio 2009 per tener conto di nuovi delitti in relazione alla violazione del diritto d’autore E’ tuttavia nella legge in materia di trattamento dei dati personali che la sicurezza informatica ha trovato il suo luogo di elezione. Codice della proprietà industriale (D. Lgs. 30/05) Art. 98 “1. Costituiscono oggetto di tutela le informazioni aziendali e le esperienze tecnico-industriali, comprese quelle commerciali, soggette al legittimo controllo del detentore, ove tali informazioni: a) siano segrete, nel senso che non siano nel loro insieme o nella precisa configurazione e combinazione dei loro elementi generalmente note o facilmente accessibili agli esperti ed agli operatori del settore; b) abbiano valore economico in quanto segrete; c) siano sottoposte, da parte delle persone al cui legittimo controllo sono soggette, a misure da ritenersi ragionevolmente adeguate a mantenerle segrete. 2. Costituiscono altresi' oggetto di protezione i dati relativi a prove o altri dati segreti, la cui elaborazione comporti un considerevole impegno ed alla cui presentazione sia subordinata l'autorizzazione dell'immissione in commercio di prodotti chimici, farmaceutici o agricoli implicanti l'uso di nuove sostanze chimiche.” Codice dell’amministrazione digitale (D.Lgs. 7 marzo 2005 n. 82) Art. 51 (Sicurezza dei dati) 1. Con le regole tecniche adottate ai sensi dell' articolo 71 sono individuate le modalità che garantiscono l'esattezza, la disponibilità, l'accessibilità, l'integrità e la riservatezza dei dati, dei sistemi e delle infrastrutture . 1-bis. DigitPA, ai fini dell'attuazione del comma 1 : a) raccorda le iniziative di prevenzione e gestione degli incidenti di sicurezza informatici; b) promuove intese con le analoghe strutture internazionali; c) segnala al Ministro per la pubblica amministrazione e l'innovazione il mancato rispetto delle regole tecniche di cui al comma 1 da parte delle pubbliche amministrazioni . 2. I documenti informatici delle pubbliche amministrazioni devono essere custoditi e controllati con modalità tali da ridurre al minimo i rischi di distruzione, perdita, accesso non autorizzato o non consentito o non conforme alle finalità della raccolta. 2-bis. Le amministrazioni hanno l'obbligo di aggiornare tempestivamente i dati nei propri archivi, non appena vengano a conoscenza dell'inesattezza degli stessi . Cass. Sez. VI Pen. Sent. 46509/04 “[…] 3. Per quanto concerne il reato di cui all'art. 615 ter, comma 2, n. 1, c.p. (capo B) non e' ravvisabile la condotta contestata in quanto il sistema informatico nel quale l'imputato si inseriva abusivamente non risulta obiettivamente (ne' la sentenza fornisce la relativa prova) protetto da misure di sicurezza, essendo anzi tale sistema a disposizione dell'imputato in virtù delle mansioni affidategli per ragioni di ufficio. Il fatto che il D.C. ne facesse un uso distorto a fini illeciti e personali, non sposta i termini della questione, mancando il presupposto della "protezione" speciale del sistema stesso. Da tale reato pertanto l'imputato deve essere assolto perché il fatto non sussiste”. Giurisprudenza sui computer crimes (Cass. V Sez. Pen. Sent. 12732/00) “...Certo è necessario che l'accesso al sistema informatico non sia aperto a tutti, come talora avviene soprattutto quando si tratti di sistemi telematici. Ma deve ritenersi che, ai fini della configurabilità del delitto, assuma rilevanza qualsiasi meccanismo di selezione dei soggetti abilitati all'accesso al sistema informatico, anche quando si tratti di strumenti esterni al sistema e meramente organizzativi, in quanto destinati a regolare l'ingresso stesso nei locali in cui gli impianti sono custoditi. Ed è certamente corretta, in questa prospettiva, la distinzione operata dalla corte d'appello tra le banche dati offerte al pubblico a determinate condizioni e le banche dati destinate a un'utilizzazione privata esclusiva, come i dati contabili di un'azienda”. Assicurare… l'integrità, la riservatezza e la disponibilità Scopi delle misure Lo scopo finale delle misure di sicurezza è quello di garantire al dato: ✓ Integrità ✓ Confidenzialità ✓ Disponibilità Misure minime di sicurezza il complesso delle misure tecniche, informatiche, organizzative, logistiche e procedurali di sicurezza che configurano il livello minimo di protezione richiesto in relazione ai rischi previsti nell'articolo 31 del Codice; Misure Minime ed Idonee Idonee: Chiunque cagiona danno ad altri per effetto del trattamento di dati personali è tenuto al risarcimento ai sensi dell'articolo 2050 del codice civile. Minime: Chiunque, essendovi tenuto, omette di adottare le misure minime previste dall'articolo 33 del Codice è punito con l'arresto sino a due anni. Misure Minime “Il complesso delle misure tecniche, informatiche, organizzative, logistiche e procedurali di sicurezza che configurano il livello minimo di protezione richiesto in relazione ai rischi previsti dall’art. 31” I parametri 1) Progresso tecnico; 2) Natura dei dati; 3) Specifiche caratteristiche del trattamento. Progresso tecnico Per progresso tecnico la dottrina dominante ha individuato che esso vada identificato come “l’insieme delle soluzioni concretamente disponibili sul mercato” G. Buttarelli, Privacy e banche dati, Giuffrè, 1997 Natura dei dati La natura dei dati influisce molto sul livello di sicurezza che dovrà essere adottato. Se una struttura tratterà solo dati personali, potrà permettersi un’attenzione minore nei confronti della sicurezza. Diversamente, in caso di trattamento di dati sensibili o giudiziari, l’attenzione nei confronti della sicurezza deve essere massima. Specifiche caratteristiche del trattamento Come tratto i dati? Con l’ausilio di strumenti elettronici? Senza l’ausilio di strumenti elettronici? In maniera “ibrida”? Le sanzioni Art. 15 Danni cagionati per effetto del trattamento 1. Chiunque cagiona danno ad altri per effetto del trattamento di dati personali è tenuto al risarcimento ai sensi dell'articolo 2050 del codice civile. 2. (omissis) Art. 2050 c.c. “Chiunque cagiona danno ad altri nello svolgimento di un’attività pericolosa, per sua natura o per natura dei mezzi adoperati, è tenuto al risarcimento, se non prova di avere adottato tutte le misure idonee a evitare il danno”. Quindi…trattare i dati è un’attività pericolosa! Sicurezza & Diritto Mai come nell'era della “cyberlaw” il diritto si è interessato, per diversi aspetti, della sicurezza. Alcuni esempi illustri: - Normativa sul diritto d'autore (art. 102-quater L 633/41) “1. I titolari di diritti d'autore e di diritti connessi nonché del diritto di cui all'art. 102-bis, comma 3, possono apporre sulle opere o sui materiali protetti misure tecnologiche di protezione efficaci che comprendono tutte le tecnologie, i dispositivi o i componenti che, nel normale corso del loro funzionamento, sono destinati a impedire o limitare atti non autorizzati dai titolari dei diritti. 2. Le misure tecnologiche di protezione sono considerate efficaci nel caso in cui l'uso dell'opera o del materiale protetto sia controllato dai titolari tramite l'applicazione di un dispositivo di accesso o dì un procedimento di protezione, quale la cifratura, la distorsione o qualsiasi altra trasformazione dell'opera o del materiale protetto, ovvero sia limitato mediante un meccanismo di controllo delle copie che realizzi l'obiettivo di protezione”. La sicurezza dei dati nel Codice privacy Il “fu Dps” Dps e tracciamento dei dati Proviamo a compilarne insieme uno noi I principi La normativa vigente in materia di sicurezza ha risentito, in particolare, dell'influsso di tre elementi: lo Standard BS7799, la Direttiva 2002/58/CE e le linee guida OCSE/OECD per la sicurezza dei sistemi informativi e delle reti di telecomunicazioni, per cui ha fissato quattro principi basilari: ✓ ✓ ✓ ✓ Pertinenza Custodia Controllo Separazione Obblighi di sicurezza I principi che stanno alla base delle misure di sicurezza sono racchiusi nell'art. 31 del Codice, che recita: “I dati personali oggetto di trattamento sono custoditi e controllati, anche in relazione alle conoscenze acquisite in base al progresso tecnico, alla natura dei dati e alle specifiche caratteristiche del trattamento, in modo da ridurre al minimo, mediante l'adozione di idonee e preventive misure di sicurezza, i rischi di distruzione o perdita, anche accidentale, dei dati stessi, di accesso non autorizzato o di trattamento non consentito o non conforme alle finalità della raccolta”. Autenticazione Il trattamento dei dati è subordinato dalla legge al superamento di una “procedura di autenticazione”, con ciò significando che è necessaria una interazione tra l’incaricato (persona fisica) e lo strumento elettronico; La credenziale di autorizzazione può consistere in qualcosa che l’utente conosce (ad es. la coppia di identificativi userid/password), possiede (ad es. un token USB) o è (ad es. una qualsiasi caratteristica biometrica del soggetto incaricato); Assegnazione Ogni singola postazione dovrà adottare un sistema operativo in grado di delineare diversi profili utente non agevolmente soverchiabili (Windows NT, 2000, XP, 2003, Linux, *nix, ecc.); Le credenziali di autenticazione devono essere assegnate (nel caso di accoppiata userid/password) o associate (nel caso di dispositivo hardware o di chiave biometrica) singolarmente ad ogni incaricato; Devono essere impartite istruzioni in modo che l’incaricato sia consapevole dell’importanza della segretezza o della diligente custodia cui devono essere sottoposte le credenziali di autenticazione. Password La password deve essere conforme alle prescrizioni previste dall’allegato B (punto 5), ovvero: dovrà essere di almeno otto caratteri o, nel caso in cui il sistema non lo consenta, del massimo numero di caratteri consentito; non dovrà contenere riferimenti agevolmente riconducibili all’incaricato; dovrà essere modificata dall’incaricato al primo utilizzo; bisognerà predisporre un sistema di scadenza automatica della password che costringa l’incaricato a cambiarla almeno una volta ogni sei mesi se si trattano dati personali “comuni”, ogni tre mesi se si trattano dati personali “sensibili”. Altre disposizioni Le credenziali di autenticazione una volta utilizzate non potranno più essere adoperate per altri incaricati neppure decorso un margine di tempo; Il mancato utilizzo di una credenziale per un arco superiore ai sei mesi, così come la perdita della qualità di incaricato al trattamento dei dati, deve comportarne la disattivazione; La predetta scadenza non si applica alle credenziali di autorizzazione adoperate per la gestione tecnica. Inaccessibilità A norma del punto 9 dell’allegato B bisognerà impartire all’incaricato istruzioni al fine di non lasciare incustodito e accessibile lo strumento elettronico durante una sessione di trattamento, qualora l’incaricato debba allontanarsi dalla postazione per qualsiasi esigenza; Autorizzazione Congiuntamente all’autenticazione, il Codice prevede che per gli incaricati vengano individuati profili diversi di autorizzazione e che la sussistenza delle condizioni per la conservazione dei profili di autorizzazione in capo ad ogni incaricato sia verificata con cadenza annuale. Antivirus Antivirus (punto 16) deve essere aggiornato con cadenza almeno semestrale e non deve più consistere esclusivamente in un programma per elaboratore, ma in qualsiasi strumento elettronico “idoneo”; Aggiornamenti Aggiornamenti software (punto 17): Particolare attenzione dovrà essere posta nei confronti degli aggiornamenti dei programmi per elaboratore, che dovranno essere aggiornati almeno annualmente. Backup La procedura di backup dell’intero sistema (per effettuare la quale sarebbe opportuno dotarsi di fileserver centrale ed evitare che ogni singola postazione conservi in locale copia dei documenti) deve effettuarsi con cadenza almeno settimanale (punto 18); In caso di trattamento di dati sensibili o giudiziari, il backup dovrà avvenire con filesystem cifrati, al fine di impedire i danni conseguenti allo smarrimento del supporto contenente il backup stesso (punto 21). Disaster recovery (solo per trattamenti di dati sensibili o giudiziari) Una copia del backup dovrà sempre essere asportata dal titolare o da un responsabile appositamente incaricato, al fine di evitare che fenomeni accidentali possano distruggere anche le copie di backup; E’ importante verificare periodicamente la reale ripristinabilità del backup, nonché le condizioni nelle quali si trovano i supporti (magnetici o ottici) demandati a questa attività. In caso di trattamento di dati sensibili o giudiziari “il ripristino dell'accesso ai dati in caso di danneggiamento degli stessi o degli strumenti elettronici [deve avvenire] in tempi certi compatibili con i diritti degli interessati e non superiori a sette giorni.” Firewall? In caso di trattamento di dati sensibili o giudiziari, la natura stessa dei dati trattati impone l’utilizzo di sistemi di firewalling, o comunque di sistemi di sicurezza atti ad impedire l’accesso abusivo ai propri sistemi (punto 20). Riutilizzo I supporti (floppy disk, hard disk, CD, DVD, memorie USB, etc.) adoperati nel trattamento di dati sensibili o giudiziari devono essere distrutti o resi inutilizzabili. Outsourcing Il titolare di un trattamento effettuato con strumenti elettronici può demandare all’esterno la gestione della sicurezza della propria struttura (c.d. outsourcing); In questo caso sarà compito dell’installatore esterno rilasciare un certificato di conformità della struttura alle norme previste nell’allegato B; In ogni caso, il titolare resta responsabile in caso di trattamento illecito, non consentito o non conforme dei dati sottoposti alla sua custodia. Trattamento “cartaceo” Agli incaricati sono impartite istruzioni scritte finalizzate al controllo ed alla custodia, per l'intero ciclo necessario allo svolgimento delle operazioni di trattamento, degli atti e dei documenti contenenti dati personali. Nell'ambito dell'aggiornamento periodico con cadenza almeno annuale dell'individuazione dell'ambito del trattamento consentito ai singoli incaricati, la lista degli incaricati può essere redatta anche per classi omogenee di incarico e dei relativi profili di autorizzazione. Quando gli atti e i documenti contenenti dati personali sensibili o giudiziari sono affidati agli incaricati del trattamento per lo svolgimento dei relativi compiti, i medesimi atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione in maniera che ad essi non accedano persone prive di autorizzazione, e sono restituiti al termine delle operazioni affidate. Trattamento “cartaceo”/2 L'accesso agli archivi contenenti dati sensibili o giudiziari è controllato. Le persone ammesse, a qualunque titolo, dopo l'orario di chiusura, sono identificate e registrate. Quando gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati della vigilanza, le persone che vi accedono sono preventivamente autorizzate. Sanzioni Testo dell’art. 169 previgente “1. Chiunque, essendovi tenuto, omette di adottare le misure minime previste dall’articolo 33 è punito con l’arresto sino a due anni o con l’ammenda da diecimila euro a cinquantamila euro”. Testo dell’art. 169 attuale “1. Chiunque, essendovi tenuto, omette di adottare le misure minime previste dall'articolo 33 è punito con l'arresto sino a due anni”. Sanzioni /2 Secondo comma (vecchia formulazione) “All’autore del reato, all’atto dell’accertamento o, nei casi complessi, anche con successivo atto del Garante, è impartita una prescrizione fissando un termine per la regolarizzazione non eccedente il periodo di tempo tecnicamente necessario, prorogabile in caso di particolare complessità o per l’oggettiva difficoltà dell’adempimento e comunque non superiore a sei mesi. Nei sessanta giorni successivi allo scadere del termine, se risulta l’adempimento alla prescrizione, l’autore del reato è ammesso dal Garante a pagare una somma pari al quarto del massimo dell’ammenda stabilita per la contravvenzione”. […] Secondo comma (nuova formulazione) “All'autore del reato, all'atto dell'accertamento o, nei casi complessi, anche con successivo atto del Garante, è impartita una prescrizione fissando un termine per la regolarizzazione non eccedente il periodo di tempo tecnicamente necessario, prorogabile in caso di particolare complessità o per l'oggettiva difficoltà dell'adempimento e comunque non superiore a sei mesi. Nei sessanta giorni successivi allo scadere del termine, se risulta l'adempimento alla prescrizione, l'autore del reato è ammesso dal Garante a pagare una somma pari al quarto del massimo della sanzione stabilita per la violazione amministrativa”. […] Ma alla fine quant’è la sanzione? Art. 162 comma 2-bis “In caso di trattamento di dati personali effettuato in violazione delle misure indicate nell'articolo 33 o delle disposizioni indicate nell'articolo 167 è altresì applicata in sede amministrativa, in ogni caso, la sanzione del pagamento di una somma da ventimila euro a centoventimila euro. Nei casi di cui all'articolo 33 è escluso il pagamento in misura ridotta.” Ipotesi aggravate “2. In caso di più violazioni di un'unica o di più disposizioni di cui al presente Capo, a eccezione di quelle previste dagli articoli 162, comma 2, 162-bis e 164, commesse anche in tempi diversi in relazione a banche di dati di particolare rilevanza o dimensioni, si applica la sanzione amministrativa del pagamento di una somma da cinquantamila euro a trecentomila euro. Non è ammesso il pagamento in misura ridotta. 3. In altri casi di maggiore gravità e, in particolare, di maggiore rilevanza del pregiudizio per uno o più interessati, ovvero quando la violazione coinvolge numerosi interessati, i limiti minimo e massimo delle sanzioni di cui al presente Capo sono applicati in misura pari al doppio. 4. Le sanzioni di cui al presente Capo possono essere aumentate fino al quadruplo quando possono risultare inefficaci in ragione delle condizioni economiche del contravventore”.

Scaricare