Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

1

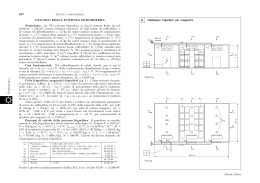

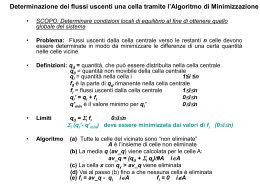

IL MODELLO SS7

Come è stato visto quando si parlava del sistema telefonico, questo modello è nato con soltanto 3

livelli, corrispondenti ai livelli 1,2,3 del modello OSI , in quanto sono questi i livelli

fondamentali senza i quali non si potrebbe fare proprio nulla.

A questi tre livelli sono state aggiunte col tempo delle altre parti, fino ad arrivare ad avere la

seguente struttura:

T

C

I

S

U

P

D

U

P

T

U

P

User

part

MTP

•

•

•

•

•

•

MTP = message transfert part

TUP = telephone user part

DUP = data user part

ISUP

TC = transaction capability

= SCCP = servizi non orientati alla

connessione

Vediamo di descrivere le varia parti:

TUP (telephone user part)

DUP (data user part)

ISUP

SCCP

TC (transaction capability)

Trasferimento di messaggi per l'inoltro della

segnalazione

Trasferimento dati su rete commutata

Fa tutte e due le cose dei casi precedenti nel

caso di transazioni non banali

Completa il livello 3 di SS7 con OSI

Permettono operazioni complesse che meritano

un approfondimento

Per capire a cosa serve la parte TC dobbiamo prima definire con precisione i termini:

• Transaction = insieme di operazioni complesse

• Capability = procedure che permettono di fare le transazioni

Un tipico caso è il dialogo con una base di dati : per poterlo fare, non è possibile utilizzare le

procedure viste fino ad ora ma ci vuole un nuovo punto di vista.

La parte TC è a sua volta divisa in 3 parti:

TC

USER

TC

APPL.

TC

La parte più in basso è quella che contiene solo le primitive.

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

2

IL MODELLO TCP/IP

Per prima cosa è utile mostrare la struttura del modello TCP/IP confrontandola con quella del

modello OSI analizzato in precedenza:

OSI

Tcp/Ip

Application

Application

Presentation

Session

Tranport

Transport

Network

Internet

Data Link

Fisico

Host - to - Network

Vediamo di analizzare i vari livelli:

LIVELLO HOST-TO-NETWORK

La cosa strana di questo livello è che non si definisce un protocollo standard di livello host-tonetworkma si utilizzano protocolli diversi a seconda della rete in cui ci si trova.

L'unico vincolo da rispettare è che il protocollo scelto deve essere in grado di inviare pacchetti

IP sulla rete e nulla di più.

LIVELLO INTERNET

Questo livello è il cuore del modello.

Il suo compito è quello di fare in modo che un host immetta i pacchetti in una rete qualsiasi in

modo tale che questi pacchetti siano in grado di viaggiare in modo indipendente l'uno

dall'altro verso la loro destinazione.

Da questo si capisce che si ha a che fare con servizi senza connessione e di tipo datagramma , nel

senso che pacchetti diversi di una stessa sessione possono prendere strade diverse per arrivare a

destinazione.

Nel modello vengono definiti un formato di pacchetto ufficiale ed anche un protocollo chiamato

IP (internet protocol)

Cosa deve fare questo protocollo? Le funzioni sono principalmente due:

• Routing (consegnare i pacchetti a destinazione)

• Controllo congestione

LIVELLO TRASPORTO

Questo livello corrisponde al livello trasporto del modello OSI in quanto serve per consentire a due

entità di pari livello sulle macchine sorgente e destinazione di conversare.

Il primo protocollo definito a questo livello è il seguente:

• TCP (transmission control protocol) : è un protocollo affidabile orientato alla connessione

che fa in modo che sequenze di byte originate sulla macchina A arrivino senza errori su

qualsiasi altra macchina della rete

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

3

Come agisce?

Nella macchina mittente riceve dal livello superiore la sequenza entrante e la divide in

messaggi che poi passa al livello internet; nella macchina destinazione riceve i messaggi e li

mette insieme ricreando la sequenza di byte originale.

Il secondo protocollo è il seguente:

• UDP (user datagram protocol) : è un protocollo non affidabile privo di connessione usato

per applicazioni che non desiderano particolari controlli o sequenzializzazione.

LIVELLO APPLICAZIONI

I protocolli inseriti in questo livello sono molti, alcuni introdotti subito, altri in seguito:

• Telnet: terminale virtuale;

• FTP (File Transfer Protocol): file transfer;

• SMTP (Simple Mail Transfer Protocol) e POP (Post Office Protocol): posta elettronica.

• DNS (Domain Name Service): mapping fra nomi di host e indirizzi IP numerici;

• NNTP (Network News Transfer Protocol): trasferimento di articoli per i newsgroup;

• HTTP (HyperText Transfer Protocol): alla base del Word Wide Web.

A questo punto, una volta descritta la struttura di questo modello, vediamo le somiglianze e le

differenze tra TCP/IP e OSI :

CONFRONTO TRA I MODELLI TCP/IP E OSI

Somiglianze:

• basati entrambi sul concetto di pila di protocolli indipendenti

• funzionalità simili in entrambi per i vari livelli

Differenze di fondo:

• OSI nasce come modello di riferimento (utilissimo per le discussioni generali), i protocolli

vengono solo successivamente

• TCP/IP nasce coi protocolli, il modello di riferimento viene a posteriori

Conseguenze:

Pregi e difetti del modello OSI :

• il modello era, ed è tuttora, molto generale (punto a favore)

• vi era insufficiente esperienza nella progettazione dei livelli (punto a sfavore). Ad esempio:

• il livello data-link (pensato all'origine per linee punto-punto) ha dovuto essere

sdoppiato per gestire reti broadcast;

• mancò del tutto l'idea di internetworking: si pensava ad una rete separata, gestita

dallo stato, per ogni nazione.

Pregi e difetti del modello TCP/IP :

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

4

• l'architettura è molto efficiente (punto a favore)

• è difficile rimpiazzare i protocolli se necessario (punto a sfavore).

Motivi per cui il modello OSI non si è affermato:

• infelice scelta di tempo: la definizione dei protocolli è arrivata troppo tardi, quando cioé quelli

TCP/IP si erano già considerevolmente diffusi. Le aziende non se la sono sentite di investire

risorse nello sviluppo di una ulteriore architettura di rete;

• infelici scelte tecnologiche: i sette livelli (e i relativi protocolli) sono stati dettati in realtà dalla

architettura SNA dell' IBM, più che da considerazioni di progetto. Per cui il progetto soffre di

vari difetti:

• grande complessità e conseguente difficoltà di implementazione

• inutili i livelli session e presentation

• non ottimali attribuzioni di funzioni ai vari livelli (alcune funzioni sono duplicate,

cone il controllo errore e flusso, altre mancano in tutti)

• infelice implementazione: le prime realizzazioni erano lente ed inefficienti, mentre

contemporaneamente TCP/IP era molto ben implementato (e per di più gratis!). In effetti i

protocolli dell'architettura TCP/IP invece sono stati implementati efficientemente fin dall'inizio,

per cui si sono affermati sempre più, e quindi hanno goduto di un crescente supporto che li ha

resi ancora migliori.

Conclusione:

• OSI è ottimo come modello, mentre i suoi protocolli hanno avuto poco successo;

• TCP/IP è ottima (per ora) come architettura di rete, ma inutile come modello.

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

5

ISDN a banda stretta

Lo scopo principale è l’integrazione di servizi vocali e dati.

Deve essere possibile cioè parlare come si è sempre fatto ma anche scambiarsi dei dati.

SERVIZI OFFERTI

•

•

•

•

Tipici servizi vocali

Telefoni che mostrano il numero del chiamante

Lettura di dati a distanza

Allarmi che automaticamente chiamano servizi di sicurezza

ARCHITETTURA

L’idea fondamentale è quella di creare un condotto digitale di bit : canale virtuale tra l’utente e

la società che offre il servizio, in cui scorrono i bit in entrambe le direzioni.

Naturalmente si ha che nel condotto digitale ci sono più canali indipendenti tra loro, grazie alla

multiplazione nel tempo.

Esistono due standard:

• Per uso domestico si usa un dispositivo detto NT1 connesso da una parte alle

apparecchiature ISDN dell’utente e dall’altra parte alla centrale

• Per uso aziendale si usa un PBX connesso da una parte ai dispositivi ISDN e dall’altra

al dispositivo NT1

INTERFACCIA ISDN

Si prevede l’uso di due tipi di canali:

• Canale digitale PCM a 64kbit/s per voce o dati

• Canale digitale a 16 kbit/s per segnalazione

Le combinazioni offerte sono queste:

• Tasso base: 2B+1D

• Tasso primario: 30B + 1D

PROSPETTIVE PRESENTI E FUTURE

Lo scopo principale è quello di sostituire il sistema telefonico analogico con uno completamente

digitale che supporti sia voce che dati. Purtroppo ci sono dei difetti:

• Scarsa lunghezza di banda

• Allocazione rigida di risorse

• Segnalazione migliorabile

Allora ISDN a banda stretta può essere salvata da internet perché un accesso con questa velocità di

trasmissione è accettabile per Internet ma non lo è per gli affari.

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

6

ISDN a banda larga

Vediamo che i cambiamenti che porterà questa nuova tecnologia:

• Si basa su ATM , quindi è a commutazione di pacchetto , mentre PSTN e ISDN sono a

commutazione di circuito

• Non può usare il doppino ma ha bisogno di fibra ottica

• Non può usare la divisione di spazio o di tempo

L’offerta prevede due connessioni:

• Circuito virtuale permanente : sopravvive per mesi o anni

• Circuito virtuale commutato : come una chiamata telefonica, in quanto viene creato

dinamicamente e poi cancellato

Come funziona?

Il tragitto scelto dalla sorgente alla destinazione, più tutti i router lungo la strada, sono delle

voci in una tabella, in modo che ogni pacchetto può essere instradato su questo circuito.

Quando arriva un pacchetto, il commutatore guarda l’intestazione per capire a che circuito

virtuale appartiene e lì lo invia.

♣♣♣♣♣

ATM

INTRODUZIONE A FORMATO CELLA

Il mondo delle telecomunicazione è molto complesso, anche perché esiste il problema delle reti

multiple, ossia nel mondo ci sono tante reti molto diverse tra loro che fanno fatica a

comunicare e quindi sono tenute separate.

Cosa si può fare?

L’idea è quella di creare una rete unica, in grado di sostituire la rete telefonica attuale e le reti

specializzate e di fornire tutti i tipi di servizi.

Proprio per questo è nato ATM

Su cosa si basa?

Le informazioni sono trasmesse in pacchettini di dimensione fissa dette celle, ognuna delle

quali è lunga 53 byte, di cui 5 di intestazione e 48 per i dati.

header

5

dati

48

La grande novità sta nel fatto che l’utilizzo di una tecnologia a commutazione di celle è un

grande passo avanti rispetto ai tradizionali circuiti commutati.

I vantaggi sono i seguenti:

• Alta flessibilità, poiché gestisce sia il traffico a velocità costante (audio,video) che

quello a velocità variabile (dati)

• La commutazione digitale è più facile alle alte velocità raggiunte

• Diffusione completa

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

7

Bisogna notare che le reti ATM sono orientate alla connessione , cioè bisogna prima instaurare

una connessione per fare una chiamata.

Altre caratteristiche sono le seguenti:

• Tutte le celle seguono lo stesso cammino

• La consegna delle celle non è garantito

• L’ordine delle celle è garantito

Per quanto riguarda la velocità, si è scelto di andare a 155 e 622 Mbit/s , per mantenere la

compatibilità con il sistema SONET

Vediamo come è fatta l’ header della cella nelle due interfacce possibili:

Interfaccia UNI (user-network interface):

GFC

VPI

VPI

PTI

VC

HEC

CLP

Interfaccia NNI (network-network interface):

VPI

VPI

PTI

VC

HEC

CLP

GFC (generic flow control) = controlla quanti pacchetti arrivano al 1° nodo

VPI (virtual path)

VC (virtual channel)

PTI = tipo di cella

CLP = definisce livelli di priorità

HEC = controlla la correttezza dell’header e la sincronizzazione

Il “cuore” di ATM è il circuito virtuale : come spiegato in precedenza il tragitto scelto dalla

sorgente alla destinazione, più tutti i router lungo la strada, sono delle voci in una tabella, in

modo che ogni pacchetto può essere instradato su questo circuito; quando arriva un

pacchetto, il commutatore guarda l’intestazione per capire a che circuito virtuale appartiene e

lì lo invia.

Inoltre si definisce un percorso virtuale come un insieme di canali virtuali instradati insieme.

8

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

Canale

virtuale

Percorso

virtuale

MODELLO ATM

Vediamo di introdurre i vari livelli:

Il livello più basso è il LIVELLO FISICO :

• Le celle possono essere spedite su fili di rame o fibra per conto proprio

• Le celle possono essere impacchettate insieme a pacchetti di altri sistemi

Esso consta di due parti:

• PDM : corrisponde al livello 1 del modello OSI

! Definisce le caratteristiche trasmissive

! Definisce le connessioni elettro-ottiche

! Definisce il bit-timing ed altri parametri

• TC :

! Inserisce celle idle

! Capisce l’inizio e le fine di una cella

Più in alto si trova il LIVELLO ATM :

• Corrisponde al livello 2,3 OSI

• Definisce la composizione di una cella

• Definisce il significato dei campi di intestazione

• Gestisce come stabilire e rilasciare i circuiti virtuali

• Gestisce la congestione

Ancora più in alto si trova il LIVELLO DI ADATTAMENTO ATM , creato per permettere agli

utenti di spedire pacchetti più lunghi delle sibgole celle.

Si può notare che il modello ATM è tridimensionale e presenta due inmportanti piani:

• Piano utente : gestisce funzioni utente (trasporto dati, correzione errori, etc.)

• Piano di controllo : gestisce la connession

CATEGORIE DI SERVIZI

Classe

CBR

VBR-RT

VBR-NRT

ABR

UBR

Descrizione

Constant bit rate

Variable bit rate – real time

Var. bit rate – non real time

Available bit rate

Unspecified bit rate

Esempio

Circuito T1

Videoconferenza

e-mail multimediale

Navigare nel web

Trasf. file in background

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

9

Vediamo di approfondire:

• CBR : emula la fibra e serve punta a sostituire i sistemi telefonici attuali che sono

sincroni e a bitrate costante

• VBR-RT : la velocità è variabile però ci sono pstringenti vincoli in tempo reale, per

evitare per esempio che il video vada a scatti

• VBR-NRT : non ci sono vincoli sul tempo reale

• ABR : gestisce bene un traffico con molti picchi, garantendo sempre una certa

larghezza di banda e facendo il possibile per coprire anche gli eventuali picchi

• UBR : non si fanno promesse, cioè si accettano tutte le celle ma non si garantisce che

esse saranno consegnate

QUALITA’ DEL SERVIZIO

Per garantire al cliente che paga una certa qualità del servizio è necessario definire dei parametri ,

alcuni dei quali saranno negoziabili, altri invece saranno non negoziabili.

Alcuni di quelli dalla parte del mittente sono:

• PCR (velocità di picco di trasmissione delle celle) = velocità massima a cui il mittente

vuole spedire

• SCR = velocità media di trasmisione delle celle

• MCR = velocità minuma che il cliente ritiene accettabile

• CVDT = jitter di arrivo delle celle

Quelli dalla parte del ricevente sono:

• CLR = % di celle perse

• CTD = tempo medio di transito da sorgente a destinazione

• CDV = variazione di ritardo delle celle, misura quanto è uniforme la consegna

Ci sono altri parametri delle rete non negoziabili:

• CER = % di celle con qualche errore

• SECBR = % di blocchi di celle con molti errori

• CMR = celle con destinazione errata

Per controllare che questi parametri siano rispettati da fornitore ed utente si usa unalgoritmo detto

GCRA (generic cell rate algorithm) .

COMMUTAZIONE E NODI ATM

La commutazione è un problema in quanto ci sono celle molto diverse tra loro che accedono alla

stessa uscita e si vuole avere dei nodi non bloccanti.

Gli scopi sono i seguenti:

• Commutare tutte le celle con il minimo tasso di scarti

• Non riordinare le celle sul circuito virtuale

Questo rende il progetto molto difficile.

Inoltre nasce un problema: se due celle vogliono accedere nello stesso tempo alla stessa uscita,

chi passa per prima? Si possono utilizzare delle code di input per memorizzare una delle due

celle, facendo la scelta in modo casuale, ma questo finisce per creare il blocco dela testa della

linea , cioè le celle nuove dietro la sospesa sono bloccate.

Allora si usa una coda di output

CONTROLLO DELLA BANDA

10

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

In pratica la sorgente stabilisce il bit-rate e la rete fa il monitoraggio di quello che fa la

sorgente, con queste possibilità di azione:

• Blocco della sorgente se non rispetta i patti

• Accettare un maggior bit-rate

Vediamo un esempio di ciò che si può fare.

• Shaping : un blocco di controllo decide il bit-rate di uscita dal buffer che viene

riempito dalla sorgente alla sua velocità. Bisogna notare che se il 1° nodo della rete

accetta un bit-rate, tutti gli altri nodi lo devono mantenere

• Smooting : con un registro a scorrimento faccio una lettura sequenziale e “liscio” i

picchi di traffico

• Policing : tutto quello che è al di sotto del traffico stabilito viene fatto passare, mentre

quello che eccede la soglia viene eliminato; oppure tutto quello che è sopra la soglia

viene marchiato e quando i buffer sono pieni è eliminato

IL SISTEMA RADIOMOBILE

Introduzione e concetti preliminari

Nel sistema radiomobile il territorio viene diviso in celle :

Perché si usa questa divisione?

Il servizio che si vuole servire è un servizio a banda limitata: se avessi a disposizione 35 Mhz

nell’intorno dei 900 Mhz come succedeva in passato e volessi utilizzare per la voce i soliti 64 Kbits

per la codifica digitale PCM , allora avrei ben poche comunicazioni!! Inoltre una gestione tipo

broadcasting come la tv creerebbe troppi problemi (ritardi, pochi canali). Quindi la scelta è caduta

sulle celle per i seguenti motivi:

• Non ci sono problemi di ritardo

• Migliorano le cose in banda

Perché accade questo?

Lo stesso insieme di frequenze sono usate su celle diverse lontane tra loro, in modo tale che si

moltiplica il numero di canali; per questo motivo si parla di densità di traffico smaltito e

bisogna rapportare il servizio all’area da coprire.

Naturalmente questo non è un sistema nuovo: infatti è usato da sempre dalle radio locali, anche se

nel caso del radiomobile in disagio dell’interferenza è molto più grave.

Vediamo ora come si organizzano le celle.

Cluster = insieme dei 7 gruppi di celle esistenti

gruppo

A

B

C

D

Banda totale

Esempio:

E

F

G

= cluster

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

11

Consideriamo il sistema TACS :

• Banda di 35 MHz

• Ogni canale occupa 25 kHz

Allora ci sono 1400 portanti che devono essere divise tra i 7 gruppi, così ci saranno 200 portanti

per ogni gruppo.

Mettiamo insieme i cluster:

La distanza tra due celle con la

stessa frequenza è pari a circa 2

celle

Parametri fondamentali da analizzare sono il traffico e la propagazione .

Partiamo dal primo: una regola fondamentale dice che se si è in una zona con traffico offerto alto,

avendo un numero fisso di canali, bisogna diminuire l’area della cella.

Risultato:

• In città si fanno celle piccole

• In campagna si fanno celle grandi

Passiamo al secondo termine e vediamo come avviene la propagazione:

≈ 1/d2

In realtà bisogna tenere conto di

parametri correttivi, in quanto ci

sono ostacoli, altre antenne e così via

distanza

antenna

Allora l’andamento si corregge in questo modo: 1/dγ

• γ alto = zona urbana

• γ meno alto = periferia

• γ ≈ 2 = campagna

Vediamo ora i tipi di interferenza che possono nascere.

La prima è detta interferenza co-canale :

Antenna di

cella di tipo A

Confine

cella

Antenna di

cella di tipo A

Vediamo un esempio che può accadere: se ho vicine tra loro una cella grande ed una cella

piccola, possono nascere problemi in quanto una cella piccola ha bisogno di poca potenza

mentre una cella grande ha bisogno di tanta potenza.

12

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

La seconda è detta interferenza a canale adiacente :

Cosa si nota?

L’interferenza a canale adiacente è un’interferenza dentro il cluster.

Perché accade?

Avendo una modulazione digitale, quando si multipla, anche se si tronca ad un certo punto, si

occupa un po’ di fuori banda e anche filtrando qualcosa finisce in bande adiacenti.

Come si risolve il problema?

Ad ogni cella si assegnano frequenze abbastanza lontane tra loro (in cella A 1,4,7, … ) ,

spostando l’interferenza al confine della cella.

♦♦♦♦♦

Introduzione alla segnalazione nei sistemi radiomobile

Prima di tutto bisogna dire che senza la segnalazione a canale comune non si può fare nulla.

Vediamo un esempio dello schema di segnalazione:

HLR

VLR

RADIO

MSC

RADIO

RADIO

centrale

Per spiegare le varie componenti immaginiamo di dover chiamare il seguente numero: 0338-111122

Cosa succede?

L’identificativo 0338 serve per identificare il tipo di servizio e viene utilizzato per raggiungere

una base di dati in cui l’utente è registrato.

Questa base di dati è detta HLR (home location register) le cui funzioni sono le seguenti:

• registra tutti gli utenti con un certo abbonamento

• memorizza un parametro di localizzazione che dice verso quale centrale vanno

inoltrate le chiamate dirette all’utente

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

13

In pratica accade che interrogando questa base di dati si ottiene, a partire dal numero

composto, il numero vero che permette di raggiungere l’utente desiderato.

A questo punto la centrale utilizza questo numero per arrivare al prossimo blocco, detto MSC

(mobile switching centre) con le seguenti funzioni:

• funzioni di una classica centrale di commutazione

• funzioni particolari che gestiscono il fatto che l’utente è mobile e non fisso

Cosa utilizza un MSC? Usa una base di dati detta VLR , che serve per contenere i dati degli utenti

nell’area del suo MSC (quindi se l’utente lascia un MSC per un altro, egli viene cancellato da

questa base di dati).

Come fa la comunicazione ad arrivare all’utente? E’ necessaria una parte radio che viene suddivisa

in due parti:

• BTS = stazione radio base senza compiti di controllo

• BSC = fa il monitoraggio e la gestione di più BTS

Schematizziamo la parte verso l’utente:

BTS

BSC

= MS (mobile station)

BTS

Da questo disegno si vede che BSC deve smistare le chiamate verso le opportune BTS.

♦♦♦♦♦

La localizzazione dell’utente

Il primo problema che nasce è il seguente: come fa HLR a sapere dove si trova l’utente?

Il problema va risolto il 2 situazioni:

• Localizzazione dell’utente quando accende il telefono ( registrazione )

• Localizzazione dell’utente quando riceve una chiamata

Vediamo prima come avviene la procedura di registrazione.

PROCEDURA DI REGISTRAZIONE

• L’utente accende il telefono

• MS manda un messaggio a BTS che lo manda a BSC che lo manda a MSC

• MSC comunica con HLR , il quale viene sapere soltanto che MS si è acceso in una cella

gestita dall’ MSC “xxx” senza dover sapere nulla sulla cella in cui l’utente si trova;

nello stesso tempo MSC riceve da HLR i dati utente e li mette in VLR

A questo punto il sistema sa dove si trova l’utente.

Cosa può fare l’utente? Egli può rimanere fermo ma può anche muoversi e cambiare cella, quindi

bisogna fare qualcosa per mantenere il sistema aggiornato in questi due casi.

• L’utente non si muove ⇒ MS fa una registrazione periodica

• L’utente cambia cella ⇒ MS fa l’ aggiornamento di localizzazione

Bisogna però notare una cosa: se l’utente cambia cella ma rimane nella zona dello stesso MSC,

allora non bisogna informare HLR dello spostamento.

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

14

Per questo motivo le celle sono organizzate in location area che non hanno assolutamente alcuna

corrispondenza con i cluster e la distribuzione delle frequenze. In pratica accade che se l’utente si

sposta in una cella che appartiene alla stessa area di localizzazione, MS non invia nulla.

Che conseguenze implica questo metodo?

Se l’utente riceve una chiamata, il sistema non sa bene dove egli si trovi.

Allora manda un messaggio a tutte le BTS di una certa area di localizzazione per trovarlo.

Può nascere un altro problema: l’utente cambia cella mentre è in corso una telefonata.

Cosa accade? Visto che cambiando cella cambiano anche le frequenze, la BSC deve assegnarmi

un nuovo canale con una procedura di hand-over

Adesso possiamo schematizzare per bene il cammino di una chiamata entrante:

• Compongo 0338-1112222 dal telefono fisso per trovare l’utente A

• La richiesta arriva a HLR il quale sa in che MSC si trova l’utente A ma non può

fornire risposte sul percorso migliore per arrivare all’ MSC in questione

• MSC manda all’ HLR un numero detto MSRN (mobile station roaming number) che

serve per instradare la connesione e HLR lo manda alla centrale

• La centrale fa il percorso nella rete fissa e arriva all’ MSC giusto

• MSC chiede a BSC di mandare il segnale nella location area a tutte le BTS , che poi

dovranno mandare il segnale all’utente ricercato

• L’utente A risponde ed il sistema finalmente sa in che BTS sono.

♦♦♦♦♦

AUC , EIR : due parti di HLR e il riconoscimento dell’utente

Vediamo ora di descrivere a cosa servono questi due blocchi contenuti in HLR.

Prima di tutto parliamo di EIR :

• Contiene i dati del telefonino (c’è un codice che di solito il telefono invia per mostrare

che funziona correttamente)

• Gestisce 3 liste particolari:

! Lista “bianca” : telefonini perfettamente funzionanti

! Lista “nera” : telefonini non funzionanti

! Lista “grigia” : telefonini che in passato hanno creato problemi alla rete

Naturalmente un produttore di cellulari non è felice di finire nella lista nera!!!

Ora vediamo AUC :

• Verifica l’identità dell’utente

• Effettua la cifratura del segnale trasmesso

In pratica genera 3 parametri:

• Chiave KC (per la cifratura)

• Numero casuale RAND

• SRES(per l’autenticazione)

Naturalmente accade che questo parametri, che sono memorizzati in HLR, vengono scaricati in

VLR se è necessario.

Come avviene la loro generazione?

KC e SRES vengono generati a partire da RAND tramite una chiave KI (legata all’utente e

contenuta in AUC e nella SIMM CARD ) ed una serie di algoritmi molto complessi (A5 e A8)

A5{ KI , RAND } → SRES

A8 { KI , RAND } → KC

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

15

Vediamo ora come avviene il riconoscimento dell’utente da parte del sistema.

RICONOSCIMENTO DELL’UTENTE

•

•

•

•

•

•

L’utente accende il telefonino

MSC invia il parametro RAND a MS

Nella SIMM di MS ci sono KI e l’algoritmo di autenticazione, quindi si esegue la

seguente operazione per trovare SRES’ : A5{ KI , RAND } → SRES’

MS invia indietro SRES’

In VLR si trova SRES calcolato da AUC

Si confronta SRES con SRES’ : se sono uguali (quindi sono uguali i KI) allora l’utente

può entrare

Prima di fare qualsiasi cosa però è necessario tutelare la privacy.

Per capire la procedure bisogna però dire qualcosa sugli ID :

• 0338-xxxxx : MSISDN (serve per interrogare HLR)

• xxxxxxx : IMSI (si trova in HLR ed è un numero che ho solo io nel mondo)

Perché questo?

Quando compongo 0338-xxxxx , io voglio solo interrogare HLR , quindi è possibile che ci sia

qualcuno nel mondo con lo stesso numero (il problema non sussiste perché se questo si trova

per esempio in germania, allora per raggiungerlo devo mettere qualcosa davanti a 0338).

Invece l’altro numero è solo mio ed è diverso da tutti quelli degli altri utenti del mondo.

TUTELA DELLA PRIVACY

•

•

•

•

VLR dà a MS un TMSI (temporaneo) che esiste solo finchè sono collegato, oppure può

essere cambiato da VLR; chi lo trova sul ponte radio non può risalire all’utente perché

è solo temporaneo

VLR invia a MS un comando, MS lo cripta con KC e lo invia indietro

MSC lo decripta e se ottiene di nuovo quello che ha mandato, allora va tutto bene

A questo punto MS può agganciarsi alla rete

♦♦♦♦♦

Interfacce tra i vari blocchi

Vediamo uno schema generale che suddivide i blocchi in quelli che si poggiano sulla rete fissa ed in

quelli che su poggiano sulla rete mobile:

OMC

HLR

AUC

EIR

MSC

VLR

Network

subsystem

BSC

BTS

Base station

subsystem

MS

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

16

Per dialogare i vari blocchi hanno bisogno di protocolli e bisogna definire quindi le interfacce.

La parte fissa si interfaccia all’ SST di segnalazione:

MAP

T

C

I

S

U

P

D

U

P

T

U

P

User

part

MTP

•

•

•

•

•

•

MTP = message transfert part

TUP = telephone user part

DUP = data user part

ISUP

TC = transaction capability

= SCCP = servizi non orientati alla

connessione

Il protocollo che si usa è il MAP che sta sopra le TC e non è nient’altro che l’implementazione di

comandi che servono a fare qualcosa.

Vediamo la descrizione generale delle varie interfacce:

interfaccia Network Subsystem-OMC

interfaccia Net. Sub. – Base Station Sub.

Interfaccia Base Station Sub. - MS

X25

32 canali PCM a 64 kbit/s

Vedi di seguito

Per l’interfaccia tra la parte radio e MS bisogna fare un certo discorso.

Nei TACS analogici erano forniti 25 kHz/utente

Nei GSM digitali si vogliono avere 64 kbit/s + codifica errori

Una soluzione potrebbe essere quella di una modulazione multilivello , anche se in questo modo

possono nascere problemi: per non avere potenze troppo elevate, bisognerebbe fare i punti

vicini, creando problemi di corretta ricezione.

L’idea giusta è quella di diminuire i 64 kbit/s : è stato dimostrato che è possibile arrivare a 32

kbit/s con una qualità molto simile.

Se si vuole qualcosa sotto i 15 kbit/s bisogna usare i vocoder

COME FARE HAND-OVER

Vediamo cosa accade quando si cambia cella durante la telefonata:

BTS1

BTS2

f1

f2

soglia

Ricevo meglio

la freq. f1

Entrano in azione i BSC :

Ricevo meglio

la freq. F2

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

•

•

•

BSC1

17

BSC1 passa l’informazione a MSC

MSC passa l’informazione a BSC2

Si controlla che ci sia un canale libero

BSC2

MSC

Entra in azione anche MS :

• MS fa misurazioni sul livello di segnale delle frequenze f1 , f2 e tutte quelle delle celle

vicine indicate dal sistema

• MS fa anche misurazioni sulla qualità, cioè sul tasso di errore residuo su un blocco di

bit

Nello stesso tempo BTS fa misurazioni sullo stato del canale.

INTERFACCIA RADIO

Si utilizza la banda intorno ai 900 MHz in questo modo:

→BTS : 890-910 MHz

• MS→

→MS : 935-960 MHz

• BTS→

Vediamo la differenza tra i vecchi TACS e i moderni GSM:

• TACS : si usano portanti distanti 25 kHz , una per utente (SCPC=single channel per

carrier) multiplando in frequenza

•

GSM : si usa un accesso ibrido, sia nel tempo che in frequenza, cioè un FDMA/TDMA

(serie di portanti divise in timeslot)

Per la precisione:

! Spazio tra portanti = 200 kHz

! N° utenti per portante = 8

! 25 kHz a disposizione di ogni utente, come nel TACS

A complicare il discorso sta il fatto che sui canali fisici così creati, si fanno dei canali logici, in

modo da avere canali di traffico per utenti e canali di segnalazione per la segnalazione.

Ci sono 5 tipi di questi:

• 4 canali di segnalazione

• 1 canale di traffico

Ecco uno schema dei tipi di canale:

CANALI BROADCAST

CANALI COMUNI

CANALI DEDICATI

CANALI ASSOCIATI

CANALI TRAFFICO

segnalazione

Sistemi di telecomunicazione - prof. Favalli - anno 1999/2000 - 1° semestre

18

Vediamo la descrizione dei vari canali uno per uno:

• Canali broadcast : il sistema dice a MS quali frequenze monitorare

• Canali associati : si inserisce informazione di segnalazione insieme al traffico

• Canali comuni : per informazione di connessione e localizzazione

• Canali dedicati : per la registrazione

Bisogna notare che la differenza tra il comune e il dedicato sta nel fatto che la prima fase va nel

comune, in seguito si passa al dedicato in quanto da un insieme comune si prendono le

informazioni di un erto utente.

x

Ogni “n” timeslot dei suoi,

un utente ne usa 1 per la

segnalazione.

Si crea una multitraccia.

x

Bisogna notare che non c’è corrispondenza 1 a 1 tra canali logici e fisici, per non avere troppi

canali da gestire. Visto che il boradcast è frequente ma lento, mentre il comune e il dedicato non

hanno periodicità, è possibile multiplare tutti insieme tutti i canali di segnalazione, creando una

multitrama di segnalazione che tiene un po’ di tutto.

ECCEZIONI ALLA COMMUTAZIONI DI CIRCUITO

Da quello che si è visto una volta fatta la connessione si ha una commutazione di circuito ;

questo vuol dire che l’utente rimane sul canale finchè decide di staccarsi.

Ci sono delle eccezioni:

Quando accendo il telefonino devo inserirmi in modo asincrono al sistema: MS non dà

informazioni di broadcast e quindi ho un buco nell’apposito timeslot; inoltre all’invio del 1°

messaggio di può essere collisione con un altro utente che accende anche lui il telefonino.

Questo è quello che succede con il protocollo ALOHA : poco efficiente per collisioni.

L’unico modo per far emeglio è usare un protocollo S-ALOHA.

Scaricare