Le reti di calcolatori ©Apogeo 2004 Le origini L’elaborazione a distanza: remote job entry; elaborazione in time-sharing. Definizione di protocollo: insieme di regole concordate atte a stabilire una modalità con cui sono scambiate le informazioni. Apogeo 2004 La nascita di Internet La prima rete eterogenea: ARPANET. Elementi di una rete: infrastruttura di comunicazione; hardware per il collegamento fisico di un computer alla rete; hardware per collegare più reti insieme; protocollo di comunicazione. Apogeo 2004 TCP/IP e lo scambio dei pacchetti Gli indirizzi di rete numerici. Gli indirizzi simbolici. Es.: numrec.com e 63.151.114.47. Internet Protocol Suite: la commutazione di pacchetto. Apogeo 2004 63.151.114.47 217.141.x.x 192.168.100.1 192.168.1.1 Apogeo 2004 Apogeo 2004 Uso di Internet ©Apogeo 2004 Uso di Internet (1) Comunicazioni: peer-to-peer; client/server. Comunicazioni client/server: protocollo HTTP; protocollo FTP; protocollo TELNET; servizio e-mail; servizi newsgroup e chat; l’ora di Internet. Apogeo 2004 Uso di Internet (2) Protocolli peer-to-peer: scambio di informazioni; gestione autonoma di reti. Apogeo 2004 Le reti e le basi di dati ©Apogeo 2004 Architettura centralizzata Il carico di elaborazione è sul computer centrale che serve i terminali nei loro scopi. Apogeo 2004 Architettura LAN Il computer centrale si specializza per il contenimento dei dati e/o la gestione di particolari dispositivi mentre l’elaborazione viene distribuita. Apogeo 2004 Architettura client/server I server gestiscono solo il flusso di informazioni verso i client. Apogeo 2004 Architettura a più livelli L’evoluzione del web ha portato a una specializzazione dei server: nasce così l’architettura a 3 livelli. Apogeo 2004 Sicurezza ©Apogeo 2004 Sicurezza I padroni delle nostre informazioni dovremmo essere noi. Condividere pacificamente i computer. Gli hacker cavallereschi e gli hacker… maliziosi! Apogeo 2004 Virus (1) Un virus generalmente effettua: un’azione tendente a favorire la diffusione dello stesso virus su altri computer (che giustifica il nome); l’azione dannosa vera e propria (che può spaziare dalla tragica cancellazione di tutti i file alla innocua comparsa improvvisa di un messaggio natalizio); azioni collaterali di mascheramento (tipo prendere il nome di file buoni già presenti) che confondono le idee al povero proprietario della macchina infettata per fargli credere che tutto vada bene; Apogeo 2004 Virus (2) l’infezione del virus avviene modificando il codice eseguibile: dei file delle applicazioni; dei file dei dati che contengono macro. tipologie di infezione: virus; macro-virus. Apogeo 2004 Cavalli di Troia è l’utente che inconsapevolente li esegue; possono: modificare la connessione a internet di alcuni modem; introdursi nel nostro computer per permettere a malintenzionati di usarlo fino ad aprire e chiudere il cassettino del CD-ROM. Apogeo 2004 Altre tipologie di attacco attacchi ai protocolli exploit Apogeo 2004

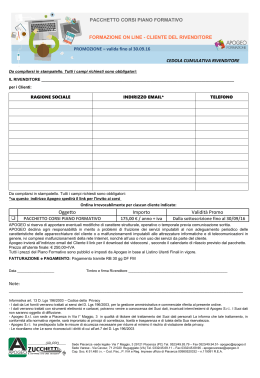

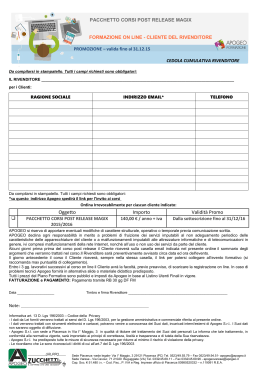

Scaricare