1 Proteggersi dai rischi di Internet Un libro per nonni, casalinghe e non solo. un libro di Egidio Cardinale 2 « Soltanto la presenza dell'uomo rende interessante l'esistenza degli esseri(...). L'uomo è il termine unico dal quale occorre partire e al quale occorre far capo, se si vuol piacere, interessare, commuovere, perfino nelle considerazioni più aride e nei particolari più secchi. » [Denis Diderot (Langres, 5 ottobre 1713 – Parigi, 31 luglio 1784)] 3 Sommario Introduzione.......................................................... pag.05 Cap.1: Navigare Anonimi...................................... pag.07 Cap.2: Posta Elettronica Anonima........................ pag.14 Cap.3: Motori di ricerca......................................... pag.24 Cap.4: Social Network e Furto di Identità............. pag.28 Cap.5: Messaggistica Istantanea.......................... pag.34 Cap.6: File Sharing e Pear to Pear....................... pag.38 Cap.7: Limitare la libertà del WEB........................ pag.46 Cap.8: WEB 2.0 e oltre......................................... pag.53 Conclusioni........................................................... pag.55 Biografia................................................................ pag.57 Questo libro, nella sua versione digitale, è rilasciato gratuitamente sotto Copyleft. * Le immagini ed i testi citati in questo volume sono proprietà degli aventi diritto. 4 Introduzione Caro lettore/lettrice, se hai comprato questo libro, è perché hai bisogno di aiuto per muoverti nella rete delle reti, internet, evitando i rischi che essa propone. Secondo una ricerca del “Sole 24 Ore”, a fine 2009 gli utenti di internet, in Italia, hanno raggiunto quota 23,6 milioni, in crescita del 7% rispetto al 2008, soprattutto per un incremento dell'utenza femminile e della fascia adulta (25-54 anni, quella cioè dotata di maggiore autonomia decisionale nei processi d'acquisto), che ricomprende oggi il 63% dei navigatori nazionali. A questi dati va aggiunto il numero sempre maggiore degli over 60 che utilizzano internet per controllare il proprio conto corrente bancario, per pagare le bollette e fare acquisti online. Nonostante quanto appena descritto, nelle mie attività quotidiane di libero professionista, a contatto con persone estranee al mondo della tecnologia, mi sono reso conto che non c'è sufficiente attenzione nei loro confronti da parte dei divulgatori di conoscenza nei settori delle nuove tecnologie. Spesso i manuali ed i libri sono scritti da tecnici per altri tecnici o aspiranti tali, come se una persona che non è un tecnologo, ma perfettamente in 5 grado di confrontarsi con internet, dovesse per forza conoscere termini ed oggetti che nella sua vita non esistevano fino al momento in cui ha dovuto, per necessità o curiosità avvicinarsi al mondo del WEB. Quello che manca agli utenti è una consapevolezza delle azioni che si compiono durante una navigazione e delle loro ripercussioni, perché nessuno glie lo ha spiegato. Scrivendo questo volume mi sono proposto di fornire, oltre agli strumenti pratici per muoversi sulla rete in maniera sicura, descritti in maniera semplice ed alla portata di tutti, quella consapevolezza delle proprie azioni che spesso manca. Sono sicuro che potranno trovarvi utili spunti di riflessione, anche coloro che di tecnologia un po' se ne intendono e sorrideranno nel leggere la descrizione di procedure per loro elementari. Egidio Cardinale Sarei lieto di ricevere le opinioni dei lettori su questo volume, se volessero inviarle all' indirizzo di posta elettronica [email protected], mettendo come oggetto la parola “libro”. 6 Capitolo 1: Navigare Anonimi Lo sapevate che facendo una semplice navigazione su internet con il vostro browser preferito, lasciate tutta una serie di informazioni sia sul computer che state utilizzando, sia sulla rete? Ebbene sì. Per esempio, il recente browser sviluppato da Google, “Google Crome” (come Microsoft Internet Explorer prima di lui), è molto criticato per il fatto che invia informazioni sulle navigazioni effettuate dagli utenti, quali, per esempio, le pagine visitate, i link premuti e molti altri dati ancora, così da permettere una profilazione del navigatore, ovvero la creazione di un profilo dell' utente (abitudini, età, preferenze, genere, contatti, ecc.). Dietro alla profilazione c'è un grosso business legato alla pubblicità: pubblicità giusta per l'utente giusto, dato che, profilando, è stato memorizzare quanto interessa allo specifico utente. Per chi come Google, vende spazi pubblicitari su WEB, questo vuol dire guadagnare tanto di più quanto più mirata è la pubblicità. Con la creazione di profili per gli utenti, è molto più semplice inviare loro pubblicità efficaci. Questo collide con la legittima privacy degli utenti. Infatti gli 7 operatori del settore, stilando dei profili sono in grado non solo di prevenire richieste ed esigenze degli utenti, ma anche di pilotarle, inducendo a seguire su WEB percorsi non realmente desiderati, o ad acquistare prodotti e servizi che non si stavano realmente cercando, invogliando a comprare. A questo va aggiunto il problema della ricattabilità delle persone di rilievo della propria comunità, come per esempio un capo ufficio, un direttore di banca, il dirigente del supermercato, ma anche persone comuni, se venissero rese pubbliche le loro navigazioni private, di qualunque natura esse siano; magari perché hanno visitato il sito online di un giornale piuttosto che di un altro, oppure perché hanno seguito gruppi di discussione e blog su argomenti specifici, oppure ancora perché amano visitare siti particolari. Non entreremo nel dettaglio tecnico della cosa, parlando di cookies, API, AdSense o altro, ma vedremo cosa si può fare per evitare tutto ciò. Come proteggersi dunque dai rischi dei browser? Come prima cosa è molto importate utilizzare strumenti il cui codice sorgente sia ispezionabile, ovvero utilizzare un browser come, per esempio, Mozilla Firefox che mette a disposizione degli utenti il codice con cui è stato scritto. Logo di Mozilla Firefox Qualcuno dirà: ”Ma io non sono in grado di capirci nulla 8 leggendo il codice di un programma!” Forse è vero, ma è anche vero che chi ha passione, può imparare a leggerlo ed è ancora più vero che ci sono, sparse per il mondo, diverse centinaia di persone in grado di farlo e che possono dirci se quel codice è esente da rischi o meno. Come effetto di questa disponibilità del codice sorgente, anche coloro che sviluppano questo browser si guarderanno bene dall' inserirvi delle parti che riservino sorprese per gli utenti. Tale principio è uno dei capisaldi della filosofia di sviluppo di codice detto “Open Source”. Non ne tratteremo direttamente in questo volume, in quanto ci sono già diversi volumi importanti in merito, ma lo citeremo spesso, perché il concetto di Open Source è ancora poco diffuso in Italia, se non tra gli addetti ai lavori. La Rivoluzione Open Source inizia negli anni '70, ma l'italiano medio, ne sa poco o nulla, quindi è importante fare informazione al riguardo. Oltre all' installazione di Firefox che nel 2009 ha raggiunto quasi il 15% della fetta di mercato dei browser ( ovvero, circa un utente su sei lo usa), cos'altro si può fare? Molto in realtà! Firefox garantisce di navigare senza inviare informazioni a terzi circa i siti WEB visitati, ma lascia comunque molte “tracce” sulla rete e sui server attraverso cui l'utente passa. Per fare un esempio, è come se camminando sulla sabbia lasciaste le impronte delle scarpe laddove camminate e queste impronte restassero lì per anni. Ora immaginate di essere una preda e che ci sia un cacciatore che vi segue: con impronte così chiare, è molto semplice raggiungervi. Ma chi è il cacciatore nel nostro caso? Abbiamo già menzionato le multinazionali legate alla fornitura di servizi, a cui si aggiungono i 9 Governi che, in alcuni casi per motivi leciti, al fine di prevenire il terrorismo ed azioni criminali, in altri casi a scopo egemonico e di censura, come sta avvenendo in Cina, Russia, Iran, Corea del Nord, “sguinzagliano” sulla rete programmi creati proprio con lo scopo di raccogliere informazioni sulle navigazioni degli utenti per interromperle se contrarie al regime e perseguire il navigatore che è stato individuato. Anche in Italia veniamo tracciati dai vari internet provider e dalla Polizia postale, che nel nostro paese è l'organo operativo preposto alla prevenzione dei reati informatici. In merito a questi “tracciamenti”c'è una diatriba che va avanti da anni in tutto il mondo, ovvero, quale sia il limite tra la rinuncia alla propria privacy a favore di una maggior sicurezza e prevenzione dei reati. A questo si aggiunge il problema di un possibile utilizzo improprio dei dati collezionati da parte di chi dovrebbe garantirci; Giovenale (poeta latino vissuto fra l'anno 50 e il 140 e.v.), nelle “Satire” scriveva così: ”Quis custodiet ipsos custodes?” ovvero: ”Chi controlla i controllori?” Come abbiamo visto nelle pagine precedenti, anche chi si reputa un “signor nessuno”, in realtà può avere problemi da tutto questo. Siccome non c'è miglior custode dei propri dati di se stesso, vediamo qualche altra misura da prendere per prevenire problematiche come quelle appena descritte. Un utile strumento basato su Mozilla Firefox è il Torpark, disponibile per piattaforma Microsfot Windows, Linux ed Apple-OSX. Nel primo caso è scaricabile come installer .exe o come applicazione “stand alone” ovvero che non necessita di installazione, ma è direttamente utilizzabile dalla cartella nella quale viene scaricata; nel secondo caso, occorrerebbe compiere delle operazioni non 10 automatiche per aggiungere il sistema Tor al motore di navigazione di Firefox. Tutta la procedura per l'installazione su piattaforma Linux è ben descritta sul sito dello sviluppatore del programma, ma, per facilitare le cose agli utenti meno esperti, sono stati realizzati anche dei pacchetti già compilati, equivalenti ai file .exe di windows scaricabili dal link seguente: tor.eff.org/download. Su piattaforma OSX esiste un semplicissimo file .dmg installabile come gli utenti mac sono abituati. Il risultato dell' installazione di Torpark sarà visibile nell'angolo in basso a destra della versione di firefox che andremo ad utilizzare; come mostrato nella seguente figura, comparirà una scritta in verde che ci indicherà che il Tor è attivo. Angolo DX di firefox con Tor attivo In cosa consiste il Torpark? La rete T.O.R.© , acronimo per The Onion Routers è costituita da una serie di computer sparsi per tutto il mondo detti server di relay che svolgono per nostro conto il ruolo di intermediari. Cosa vuol dire che fanno per noi da intermediari? Vuol dire che i nostri dati, invece di arrivare direttamente al destinatario, quando navighiamo, passano prima per i nostri intermediari, di modo che, i dati che arrivano al destinatario, non sono più i nostri, ma quelli dell'intermediario. Per tornare all' esempio della spiaggia e 11 delle impronte lasciate su di essa, è come se ci fermassimo sul marciapiede ed incaricassimo qualcun' altro di portare un pallone dal marciapiede fino al nostro ombrellone. Le impronte sulla sabbia non saranno più le nostre, così,per esempio, chi cercava noi, con un impronta del piede n° 37, vedrà le impronte dell' intermediario che ha un' impronta n° 45 ed andrà in confusione perdendo le nostre tracce. Se poi l'intermediario usa altri intermediari, ovvero passa il pallone ad altre persone per farlo arrivare a destinazione, le nostre tracce si confondono ulteriormente e chi ci cerca non sa più che tracce seguire, non riuscendo a recuperare il pallone e non sapendo chi è il proprietario del pallone che eventualmente trovasse, perché passato per troppe mani. Solo Un intermediario Molti intermediari Quindi, uscendo dall' esempio e tornando al mondo dei computer, i nostri dati, prima di arrivare al computer su cui risiede il sito WEB che volevamo raggiungere, passano, in maniera del tutto casuale ed utilizzando sempre percorsi differenti, sui nodi della rete TOR, ovvero sui computer che ci fanno da intermediari. Ogni dieci minuti poi, il sistema TOR cambia il percorso che fa compiere ai nostri dati, dirottandoli su altri intermediari. Inoltre, i server TOR funzionano solo con un particolare protocollo, il SOCKS, rendendo impossibile al sito WEB capire da dove viene la richiesta. In altre parole, rifacendoci al nostro esempio, è come se gli intermediari 12 che inviamo al nostro posto per consegnare il pallone, non parlassero la lingua di chi lo riceve, quindi, anche se il destinatario volesse sapere chi glie lo ha inviato, e lo domandasse all' intermediario, questi non potrebbe rispondere se non in una lingua incomprensibile a chi ha ricevuto il pallone. Per aumentare la sicurezza, tutti i dati trasmessi sul circuito TOR sono automaticamente crittografati dal sistema stesso, per impedire che vengano letti da chi non deve, durante il tragitto. Questo problema legato all' anonimato dei Browser è molto sentito, tant'è che ne nascono di nuovi continuamente e quasi tutti integrano moduli o plug-in che svolgono proprio la funzione di anonimato. Provate a cercare altri browser oltre a quello che solitamente utilizzate e vi renderete conto, oltre alla varietà esistente, quali caratteristiche essi presentano: vi sorprenderà rilevare quanti implementino le soluzioni descritte. Per il browser Chrome, menzionato all'inizio del capitolo, esiste una applicazione che si chiama “unchrome”, la quale disabilita la funzione di tracciamento, nascondendo l' identificativo della macchina da cui si sta navigando, trasformando di fatto la nostra navigazione in una navigazione anonima. 13 Capitolo 2: Posta Elettronica Anonima In alcuni paesi del mondo può essere molto pericoloso inviare posta elettronica contenente elementi di dissenso o critica nei confronti del proprio governo, oppure denunciare usi ed abusi da parte di malviventi o potentati. Per poter comunque mandare queste e-mail, senza però far sapere chi è il mittente, qualora venissero intercettate, e quindi non incorrere nelle persecuzioni o reazioni che ne deriverebbero, si possono utilizzare dei server di posta “speciali”. Cos'è un server di posta? E' un computer che mette a disposizione degli utenti i suoi programmi di invio/inoltro della posta elettronica. Il nome di questi speciali server è anonymous remailer , inoltratori anonimi. L'esempio è identico a quello che facevamo nel capitolo precedente con il mediatore che consegnava al nostro posto il pallone: in quel caso il mediatore navigava su internet, lasciando i suoi dati anziché i nostri, fino a raggiungere il sito WEB che desideravamo; in questo caso si tratterà di un mediatore di altra natura che farà da 14 “postino”, raccogliendo la nostra e-mail, sostituendo il proprio indirizzo al nostro e quindi consegnandola al destinatario con visibile solo l'indirizzo del mediatore. Anche in questo caso, se invece di un solo mediatore, ne usassimo molti, ovvero, se il primo postino passasse la email ad altri postini, ognuno dei quali sostituisse il proprio indirizzo a quello del postino precedente, il livello di sicurezza aumenterebbe molto. Ovviamente il destinatario per rispondere al mittente dovrebbe ripercorrere a ritroso tutta la catena dei postini; i server anonimi prevedono questo meccanismo e lo attuano, di norma, con procedure automatiche, quindi l'utente non se ne deve preoccupare. Abbiamo detto sin dall' inizio che questo libro non vuole essere scritto per dei professionisti della tecnologia (loro sapranno crearsi un account anonimo senza troppo sforzo), ma vuole mettere tutti, anche chi di tecnologia se ne intende poco, nelle condizioni di poter utilizzare degli strumenti che rendano più sicura la loro attività sul WEB. Quindi non descriveremo procedure complicate per effettuare quanto descritto sopra, ma indicheremo un semplice strumento online che consente di fare tutto quanto visto, semplicemente collegandosi via WEB al sito su cui è ospitato: http://anonymouse.org/anonemail.html Alla pagina di anonymouse qui sopra indicata abbiamo un semplice form che ci consente di inviare tramite un servizio di AnonEmail, ovvero di posta elettronica anonima, delle e-mail a chiunque desideriamo, senza che sia possibile risalire al mittente, perché questo servizio 15 implementa (=è realizzato con) le tecnologie descritte all' inizio del capitolo. Come si vede nell' immagine qui sopra, presa dalla pagina del sevizio di e-mail anonima, per inviare una e-mail, basterà semplicemente inserire il destinatario nel campo indicato con la sigla “to:”, inserire un soggetto per la nostra e-mail nel campo “subject” e scrivere la nostra email nell'area indicata con “Message”. Quando avremo scritto tutto quello che dovremo scrivere, potremo inviare la nostra e-mail premendo il tasto sottostante, su cui è scritto “Send Anonymously”, ovvero invia in modo anonimo. Ed il gioco è fatto. Il servizio ci avverte che per migliorare le condizioni di anonimato, potrebbe inviare l'e 16 e-mail non subito, ma nelle 12 ore successive, così che quella e-mail non possa essere associata a noi direttamente, perché quando verrà inviata, magari noi saremo a fare la spesa, oppure dal dentista, o a fare jogging. E sapete su quale server passa il messaggio, così da essere reso anonimo? Passa proprio su quei server TOR di cui parlavamo quando abbiamo descritto la navigazione anonima con Firefox. Il principio è lo stesso, come descrive molto bene l' immagine sottostante: Le connessioni in verde sono cifrate, mentre quella in rosso non lo è. Come funziona la rete TOR Per consegnare la mia e-mail da Alice a Bob, si passa attraverso una serie di intermediari che rendono anonimo il mittente. Il destinatario si vedrà recapitata una e-mail da un indirizzo di posta che sarà del tipo: [email protected] 17 Se provate ad andare sul sito WEB del sever che ha recapitato la posta, ovvero digitate nel vostro browser: http://pboxmix.winstonsmith.info troverete una pagina con su scritto: “Questo e' un router Tor di uscita” o qualcosa di simile. In altre parole troverete indicato che si tratta di uno dei server della rete Tor, utilizzato per uscire dalla rete protetta e cifrata del TOR e recapitare al destinatario la missiva. Esistono diversi server che ospitano servizi tipo quello appena visto, messo a disposizione da Anonymouse ed ho citato questo solo a scopo di esempio. Quasi tutti si appoggiano sulla rete TOR, ma alcuni sfruttano altre reti oppure il sistema peer-to-peer (lo vedremo nel capitolo 6), in parte utilizzato anche da TOR per alcune sue funzioni, ma non entreremo nei dettagli. Torniamo ora per un attimo all' esempio del pallone da mare, perché voglio introdurre un nuovo concetto. Cosa succederebbe se chi vuole rubarci il pallone, decidesse, pur di prendere il nostro, di rubare tutti i palloni sulla spiaggia? Ovviamente otterrebbe anche il nostro pallone. Come abbiamo detto, le informazioni che viaggiano sulla rete TOR sono cifrate, quindi non leggibili, ma se qualcuno riuscisse ad intercettarle, noi non le avremmo più in nostro esclusivo possesso e non è detto che col tempo chi ce le ha rubate, non riesca a decrittarle. 18 Cosa possiamo fare di più? Possiamo steganografare le informazioni che inviamo sulla rete all'interno delle e-mail. Steganografare: cosa sarà mai questa strana parola? Il termine steganografia è composto dalle parole greche στεγανός (steganos = nascosto) e γράφειν (grafos= scrittura), quindi significa “scrittura nascosta”. Tornando al nostro esempio del pallone, immaginate di volerlo far arrivare al destinatario, senza che le persone che sono in spiaggia sappiano che glie lo state mandando. Come fareste? Una soluzione potrebbe essere quella di sgonfiare il pallone ed infilarlo nella tasca del costume dell' intermediario. Il vantaggio è che chiunque cerchi un pallone, se lo aspetta gonfiato, rotondo e in mano a qualcuno, invece noi lo trasportiamo sgonfio ed in tasca. Capito il trucco? La stessa cosa può essere fatta con le informazioni che vogliamo inviare al destinatario: le prendiamo così come sono, cifrate o non cifrate, non ha importanza, e le nascondiamo per esempio, tra i bit di una foto, magari sostituendo alcuni valori dei colori con quellii delle informazioni che vogliamo inviare segretamente. Il risultato sarà un' immagine un po' sgranata se l'immagine originale è molto piccola, ma se è abbastanza grande, non ce ne accorgeremo neanche, salvo aumentare troppo il numero di informazioni che nascondiamo al suo interno. L' importante è tenere la giusta proporzione tra quantità di dati e grandezza della foto. Ovviamente questa operazione non va fatta a mano, ma con degli appositi strumenti per steganografare le immagini. Ne esistono molti, sia per piattaforma Windows che Linux ed OSX; cito solo a titolo di esempio Jpeg-Jsteg, Texto, Stego, S-Tool. I programmi per Windows sono installabili con un normalissimo installer .exe; quelli per OSX hanno la 19 classica estensione degli archivi .dmg, mentre i programmi steganografici di Linux sono per lo più installabili ed utilizzabili da riga di comando, ma di solito la procedura per installarli è ben illustrata sul sito dello sviluppatore e varia da programma a programma; anche in questo caso, per semplificare la vita agli utenti, è possibile trovare dei pacchetti già pronti e configurati per le varie distribuzioni Linux, con estensioni .deb e . rpm, che sono equiparabili agli installer di Microsoft Windows, per cui basterà un semplicie doppio click per compiere l'operazione. Nell' immagine seguente si può vedere uno di questi software all' opera: Programma di steganografia all' opera Nel primo riquadro a sinistra c'è l'immagine originale, mentre a destra c'è l'immagine a cui sono stati sostituiti degli elementi con il testo che vogliamo trasmettere in modalità nascosta. L' immagine risulta leggermente degradata. Nella terza immagine, quella in basso a destra si vedono quali elementi dell' immagine originale sono 20 stati modificati, ovvero la differenza tra le 2 immagini precedenti. Ora basta inviare ad un nostro amico/a la foto con il testo nascosto e, se il destinatario sa che c'è ed utilizza il procedimento inverso per ottenere il testo dall' immagine, il gioco è fatto. A tutti gli altri che intercettassero la nostra corrispondenza, risulterebbe solo uno scambio di foto, ma non sapendo che c'è del testo nascosto, non lo andranno a cercare. Ovviamente esistono dei programmi in grado di individuare foto con all' interno nascoste delle informazioni che non anno niente a che fare con la foto stessa e sono detti Steg-detector, ma non sono di uso comune e sono ancora molto poco efficienti. La steganografia può essere applicata anche a file audio. L' orecchio umano è in grado di udire solo uno spettro di suoni limitati rispetto a quelli realmente contenuti in un file musicale; quindi ci sono molte informazioni che non servono all' interno dei file musicali, poiché il nostro orecchio non è in grado di utilizzarle dal momento che non le percepisce. Anche un orecchio allenato come quello dei maestri di orchestra o dei musicisti in generale, non è in grado di accorgersene. Possiamo sostituire queste informazioni inutili per l'orecchio umano, con informazioni da inviare ad un destinatario, inserendole tramite un apposito programma, come per la steganografia su immagini. Analogamente al caso precedente, inserire troppe informazioni in file audio piccoli, vuol dire degradarne la qualità ed in quel caso qualcuno si potrebbe accorgere dell' espediente. Vale quindi la stessa raccomandazione fatta per le immagini: il quantitativo di informazioni da nascondere nel file audio, deve essere proporzionato alle dimensioni del file che si sta utilizzando. Nell' immagine 21 seguente mostriamo la traccia di un file audio, prima e dopo l'inserimento di un file di testo: come potete vedere, sono indistinguibili: Steganografia su file audio Se ho solleticato il vostro interesse, potete trovare strumenti per la steganografia al seguente link: http://www.nic.funet.fi/pub/crypt/steganography/ I governi mondiali stanno cercando di proibire gli strumenti di steganografia, perché temono che vengano utilizzati a scopi illeciti o terroristici e che in alcuni casi siano già stati utilizzati a tali fini. Le opinioni a questo proposito sono contrastanti e spesso guidate da altri interessi, ma indubbiamente una riflessione è d'obbligo. Neil Johnson della George Mason University, in una sua intervista di qualche tempo fa riguardo agli strumenti di rilevamento di file steganografati, disse: " [...] è rischioso divulgare queste informazioni, sia perché rivelando ciò che siamo o non siamo in grado di scoprire (utilizzando 22 metodi di analisi steganografica), forniamo informazioni ai criminali che utilizzano tecniche steganografiche", sia perché "una parte delle ricerche svolte necessitano del controllo dei nostri sponsor (coloro che ci forniscono gli assegni per le ricerche) prima di essere pubblicate". E' lecito domandarsi se queste 'reticenze' siano motivate da principi etici o da “calcoli di bottega”, visto che il suo sponsor è proprietario del principale software steganografico ad uso commerciale. A chi giova infatti che le informazioni utili a scrivere un software steganografico rimangano all'interno di una stretta cerchia, se non ai produttori di software? Contrariamente a Neil Johnson, la pensa Niels Provos, un ricercatore dell'Università del Michigan, che è la mente principale dietro al progetto volto ad analizzare i due milioni di immagini presenti su eBay alla ricerca di messaggi steganografici. Interrogato circa la sua posizione rispetto alla liceità morale di far circolare informazioni circa le tecniche steganografiche, Provos ha così risposto: “La libertà accademica è uno dei valori essenziali delle università. È di beneficio alla società, poiché permette l'avanzamento della conoscenza e la conoscenza può avanzare quando la ricerca è libera da costrizioni dello stato o della chiesa (...)”. Chi scrive questo libro ha conosciuto Neils Provos nel 2007, all' Università di Stanford, durante un suo seminario dal titolo “The Gost in the Browser” e stima molto il suo lavoro e le sue posizioni che incarnano il vero spirito della ricerca scientifica a servizio delle persone e non dei biechi fini delle multinazionali. 23 Capitolo 3: Motori di Ricerca Anonimi Il sito di anonimato per le e-mail visto nel capitolo precedente mette a disposizione anche un servizio di “motore di ricerca anonima” che usa gli stessi principi: http://anonymouse.org/anonwww.html Motore di ricerca anonima 24 Basterà inserire le parole per la nostra ricerca all'interno della casellina apposita, similmente ad ogni altro motore di ricerca e premere il tasto invio, per fare ricerche in modo del tutto anonimo. Un servizio differente, ma mirante allo stesso risultato, è dato da Scroogle (http://www.scroogle.org), motore di ricerca che propone gli stessi risultati di Google, senza i suoi “effetti collaterali” di profilazione. Perché può essere necessario usare questi servizi? Per tutti i motivi visti nei capitoli 1 e 2 ovviamente. Anche i motori di ricerca infatti, registrano le vostre ricerche, così da compilare un profilo degli utenti, i loro interessi, le pagine più ricercate, i siti visitati, le parole più usate, tutti elementi che possono essere utilizzati a scopi pubblicitari (pubblicità mirate), commerciali e di marketing. Ma c'è anche un problema più serio: se non usiamo motori di ricerca anonimi che passano su circuiti liberi come il TOR, c'è la possibilità che le nostre ricerche vengano filtrate da organi di censura. Questo accade in Cina per esempio, dove Google si è ribellato alle imposizioni del regime solo a Gennaio 2010, togliendo i filtri imposti per la ricerca di informazioni tramite il suo motore di ricerca e riaprendo l'accesso a siti web antigovernativi; situazioni simili si hanno anche in Iran, Russia, Nord Corea e molti altri Paesi. L' organizzazione non governativa “reporter senza frontiere” ha presentato un elenco di tutti i Paesi del mondo e le rispettive condizione di libertà di informazione, in cui si tiene conto anche della reperibilità di informazione tramite motori di ricerca; la “classifica” è reperibile al seguente link: http://www.rsf.org/fr-classement1001-2009.html 25 Solo a titolo informativo segnaliamo che, nel rapporto presentato nell' Ottobre 2009, l' Italia risulta al 49° posto con il bollino giallo. Un altro problema con i motori di ricerca è la grande quantità di notizie che forniscono: si ha una sovrabbondanza di informazioni che spesso generano confusione e disorientamento in chi effettua le ricerche, se non è già orientato circa quello che sta cercando. Un aiuto sarebbe conoscere lo strumento migliore per effettuare la ricerca, poiché esiste motore di ricerca e motore di ricerca. Il più usato è sicuramente “Google”,che detiene il maggior numero di pagine indicizzate (= memorizzate e catologate), ma è forse l'unico? Sicuramente no. Microsoft ha proposto il suo motore di ricerca, BING (http://www.bing.com/), “Yahoo!” Esisteva prima di Google e tutt' ora detiene il secondo posto in classifica in quanto a pagine indicizzate. Oltre ai motori di ricerca classici, esistono per esempio motori semantici come Cuil (www.cuil.com), che lavorano non sulla ricerca delle singole parole nel WEB, ma sul significato associato ad esse o alla frase che si inserisce come oggetto della ricerca. Esistono poi motori di ricerca tematici, che cercano solo argomenti specifici, per i quali sono stati creati, come Trovit, motore di ricerca specializzato nel trovare lavoro, macchine e case. La nuova frontiera è quella di coinvolgere direttamente gli utenti: molti sviluppatori di motori e directory di livello internazionale puntano a una maggiore partecipazione degli utenti nella creazione dei contenuti dei motori di ricerca, in modo da eliminare qualsiasi ricorso a spider (programmi appositi) o a link sponsorizzati. Con questa logica gli utenti possono segnalare essi stessi i link e 26 decidono se dare o meno popolarità ai siti segnalati. In Italia il primo motore di ricerca che ha adottato tale logica è Ggoal (http://www.ggoal.com/). Questo approccio potrebbe contribuire all' ottenimento di un certo anonimato nelle ricerche su WEB, se portasse gli utenti sui siti, direttamente dietro segnalazione di altri utenti. 27 Capitolo 4: Social Network e Furto di Identità Negli ultimi due o tre anni, si è assistito ad una rivoluzione culturale sul WEB, costituita dai social network, il più famoso dei quali è senza dubbio Facebook, ma è solo uno dei tanti, che assieme a MySpace, Badoo, Twitter, Linkdyn e simili, hanno portato una fascia di età tra i 16 ed i 35 anni ad entrare in quella che viene definita comunicazione istantanea, ovvero, comunicare in tempo reale con i propri amici, rendendo disponibili sul sito WEB del socialnetwork utilizzato, le fotografie scattate, i pensieri che passano per la testa, e molto altro ancora. Questi portali si sono inoltre dotati di chat per interagire in modo ancora più diretto con gli altri utenti della piattaforma che si utilizza. Il problema è, come sempre, se, ad entrare nello spazio in cui condividiamo foto, pensieri e conversazioni con i nostri amici, non sono nostri amici, ma amici di amici o sconosciuti, che, inavvertitamente o ingenuamente abbiamo autorizzato ad accedere, oppure possono visualizzare questi dati perché li abbiamo lasciati 28 disponibili a chiunque. Non si vuole in alcun modo demonizzare lo strumento utilizzato, ma un uso improprio e troppo spesso inconsapevole. Come prima cosa, bisognerebbe verificare quali sono le impostazioni del social-network e limitarle affinché siano solo gli utenti da noi autorizzati a poter accedere alle nostre pagine. Tutti questi prodotti consentono di farlo, basta leggere sulla pagina principale, dove di solito si trova un link per accedere alle impostazioni. Se poi diamo l'autorizzazione ad accedere a chiunque ce la chieda, diventa perfettamente inutile imporre una qualsivoglia restrizione. A quali rischi si va in contro se si lasciano le informazioni del social-network disponibili a chiunque? Il principale è quello legato al furto di identità, ovvero che da qualche parte del mondo, un criminale si costruisca delle credenziali false e si spacci per noi. Una volta avuto accesso alla pagina con i dati personali di un utente, quali data di nascita, nome e cognome, località in cui ci si trova, oppure alle pagine di siti di professionisti come Linkdyn, dove vengono descritte le specifiche professionali ed i curricula degli utenti registrati, con pochi semplici strumenti è possibile generare il codice fiscale, creare una carta di identità falsa, costruire una identità fittizia. Con lo stesso sistema, un terrorista potrebbe crearsi un passaporto contraffatto ed andarsene indisturbato in giro per il mondo, spacciandosi per un'altra persona. Un delinquente potrebbe presentarsi in banca al nostro posto (una qualunque filiale nel mondo), con i nostri documenti falsificati, qualora riuscisse ad individuarla da qualche messaggio lasciato sul social-network e richiedere un 29 nuovo blocchetto degli assegni con cui fare dei pagamenti. Con le stesse credenziali false, un male intenzionato potrebbe spacciarsi per noi, ovunque nel mondo, senza possibilità che venga scoperto dal reale proprietario dell' identità usata, finché il criminale non compia un errore. Quindi più informazioni vengono messe a disposizione sul social-network, come posti visitati, persone incontrate, desideri speciali, amicizie, ecc., tanto più si correranno rischi. Un altro grosso problema si ha poi nel caso dei minori, che sempre più spesso concedono la loro amicizia e quindi la possibilità di visitare il loro spazio WEB sul social-network, a persone sconosciute, che non sempre sono innocue. E' capitato infatti che dei minorenni siano stati adescati da pedofili che li hanno convinti ad incontrarli, con conseguenze che possiamo immaginare. In altri casi, è capitato che le foto del minore siano state prese dalle pagine del social-network e riutilizzate su altri siti WEB in maniera illecita. Sono stati sviluppati strumenti per il controllo dell' utilizzo che il minore fa del computer, limitandone la possibilità di navigazione e di accesso a siti non idonei, elencati in una “lista nera” costantemente aggiornata, ma nulla è meglio del genitore che si siede accanto al minore e lo accompagna, educandolo, all'utilizzo corretto e consapevole del WEB. Il problema è che spesso i genitori non sono in grado di svolgere questo ruolo perché poco avvezzi all'uso delle nuove tecnologie: spero che questo libro possa aiutare anche loro. Voglio concludere questo capitolo con alcuni consigli su 30 come limitare i danni nell' utilizzo di social-network e prenderò come esempio Facebook, ma gli stressi consigli hanno validità generale e possono essere applicati a qualunque piattaforma dello stesso tipo. Per prima cosa bisogna regolare le impostazioni della Privacy per proteggere la propria identità, ma la cosa fondamentale è riflettere circa le persone a cui concediamo la possibilità di diventare “nostro amica” all' interno del social-network: troppo spesso si concede l'amicizia a perfetti sconosciuti. Una volta accettato come amico, questi avrà modo di accedere alle informazioni che ci riguardano. Un'altra cosa importante su cui riflettere è l'utilizzo che vogliamo fare del social-network: volgiamo usarlo per tenerci in contatto con parenti ed amici, o per fare nuove amicizie? Chiaramente le finalità di utilizzo dello strumento incidono molto sulle impostazioni da effettuare e sui livelli di sicurezza ottenibili. E' più che lecito voler fare nuove amicizie su WEB e 99 volte su 100 non succede niente e tutto va per il meglio, ma è sempre bene tener presente ed essere consapevoli che c'è un 1% di probabilità che le cose prendano una piega negativa e che nel momento in cui ci mettiamo sul WEB non siamo più anonimi, ma entriamo a far parte di una “piazza” o “vetrina” che ci rende visibili in ogni parte del mondo coperta da internet. Ovviamente la consapevolezza da sola non basta, ma spesso gli strumenti utilizzabili in questi casi non sono molti e riducono di poco il rischio, perché il problema non è tecnico, ma comportamentale. Nell' immagine sottostante sono visibili le configurazioni disponibili: 31 Non dirò come impostare le varie voci, perché se avete ragionato su quanto ho spiegato fin qui, avete ora la consapevolezza per configurare lo strumento nel modo migliore per ognuno di voi, a seconda dell'utilizzo che vogliate farne. Nonostante tutte queste precauzioni, ci sono cose che esulano dalle nostre possibilità. Pensate, potremmo non essere registrati ad un social-network, ma magari un nostro amico/a lo è e pubblica delle foto in cui ci siamo anche noi, oppure pubblica delle frasi in cui siamo chiamati in causa. Questi dati e queste foto, saranno visibili agli amici (noti o meno) della persona che li ha pubblicati, quindi anche noi saremo comunque esposti, pur avendo cercato, consapevolmente di non esserlo, 32 perché questa cosa, purtroppo non dipende più solo da noi. Cosa possiamo fare in questi casi? La prima cosa da fare è accrescere la consapevolezza dei nostri amici, parlando loro dei rischi in cui si può incorrere con un uso improprio di certi strumenti. 33 Capitolo 5: Messaggistica Istantanea Il programma più utilizzato per la messaggistica istantanea (le chat) è sicuramente Windows Messenger. Proprio perché è il più utilizzato, sono nati tutta una serie di programmi che sfruttano le sue vulnerabilità per compiere operazioni illecite nei confronti degli utenti. Per molto tempo, solo l'invio del log-in e della password è stato effettuato in modo protetto, cifrandolo, mentre le conversazioni passavano in chiaro; questo voleva dire che chiunque fosse stato sulla stessa rete dell' utente che utilizzava il programma, avrebbe potuto intercettare e leggere le frasi inviate e ricevute, tramite comuni strumenti di monitoraggio (come Ettercap o Wireshark), scaricabili gratuitamente da WEB. Allarmante vero?! Nell' ultima versione di Messenger, la Microsoft è corsa ai ripari, ma ancora sono molte le installazioni delle vecchie versioni, come pure i programmi che consentono di leggerne i messaggi inviati/ricevuti e di inserirsi nella comunicazione, 34 sostituendosi ad uno degli interlocutori, compiendo un tipico attacco informatico che viene denominato “man in the middle”, ovvero “l'uomo che sta in mezzo (ai due interlocutori)”. Sig. Rossi Sig. Bianchi Attaccante Attacco di tipo “man in the middle” Analoghi problemi hanno avuto altri software di messaggistica istantanea molto diffusi, come ICQ e AIM, meno utilizzati in Italia, ma molto popolari all' estero. Per ICQ esiste un'ampia letteratura in Rete sui mille e uno modi per manomettere il sistema, violare un account, prendere il posto di qualcuno. Su AIM, la AOL (l'azienda produttrice) si è data molto da fare, ma rimane violato e violabile. Il motivo della necessità di rendere non leggibili a terzi le informazioni che gli utenti scambiano con i programmi di chat è evidente: se questi programmi vengono utilizzati sul posto di lavoro, i colleghi, la direzione o chiunque si trovi 35 sulla stessa rete locale (LAN), potrebbe leggere le conversazioni private scambiate con gli interlocutori e questo costituisce una palese violazione della privacy, al di là dello scherzo che potrebbe fare un amico/a in modo goliardico. Il problema non va sottovalutato e per meglio rendercene conto, teniamo presente, ad esempio, che Google ha creato appositi strumenti che vende alla dirigenza delle aziende, per analizzare e controllare i contenuti dei messaggi inviati dai dipendenti che utilizzano il programma di messaggistica e videoconferenza “GOOGLE-TALK”. Ovvero, la stessa casa produttrice dello strumento di chat, dispone di uno strumento realizzato apposta per leggere le conversazioni inviate dal suo stesso prodotto di messaggistica istantanea, anche se cifrate: dal momento che lo hanno creato loro, sanno come ovviare alla cifratura utilizzata. La cosa è veramente allarmante e mette in percolo la privacy di ogni soggetto. Il migliore consiglio che si può dare in questi casi, anche se non evita situazioni come quella di G-Talk, è di utilizzare programmi che utilizzino una comunicazione cifrata, sia per inviare il log-in e la password, che per la comunicazione; il discorso è valido tanto per i programmi di chat che per quelli di videoconferenza. Ne esistono diversi e sono quasi tutti utilizzabili gratuitamente. Citiamo, giusto a titolo di esempio, i famosi IM Crypto, Skype, Simp Lite e Pidgin con modulo di cifratura. I programmi che non prevedevano la cifratura della comunicazione sin dalla loro progettazione, si stanno attrezzando per rendere possibile l'aggiunta di moduli appositi. Qualcuno, non senza ragione, potrebbe infine invitare a tornare ad incontrarsi per fare delle conversazioni nel 36 mondo reale piuttosto che in quello digitale, dove le emozioni e l'espressività di un colloquio sono limitati dallo strumento. Questo senza rinnegare la tecnologia delle chat che sono un ottimo strumento di comunicazione se usato con intelligenza ed ha contribuito ad unire persone lontane. 37 Capitolo 6: File Sharing e Peer-to-Peer Libertà di condividere idee ed informazioni, programmi ed immagini, questo alla base del file-sharing (=condivisione di file) ed alla base stessa del successo di internet e dei social-network. L'idea che sta passando in questi anni è che fare sharing di file sia reato: NON è vero. La criminalizzazione degli strumenti di Peer-to-Peer (P2P), dovuta allo scambio tramite questi, di materiale coperto da diritto d'autore, ha posto un accento negativo su uno strumento potentissimo di condivisione di informazioni. 38 Si sta colpevolizzando un mezzo del tutto neutrale, invece di perseguire chi commette reati, perché è più semplice demonizzare uno strumento, piuttosto che lavorare su aspetti culturali, sociologici ed antropologici, andando a colpire atteggiamenti comportamentali ed azioni che violano la legge. Vediamo di capire come funzionano gli strumenti di P2P: la rete P2P non possiede nodi gerarchizzati, ma tutti i nodi sono paritari. Cosa vuol dire? Vuol dire che ognuno dei nostri computer può condividere dei file di varia natura e renderli disponibili agli altri per il trasferimento dalla nostra macchina alla loro e viceversa. Questo modello è diverso da quello classico client-server, dove c'è un computer molto potente e con notevoli risorse che rende disponibili i propri files agli utenti che si connettono a lui, mentre tra di loro gli utenti non hanno alcuna interazione. Il vantaggio fondamentale di questo sistema è l' alta velocità con cui è possibile diffondere informazioni: Esempio di rete Peer-toPeer 39 la velocità media di trasmissione dei dati è molto più elevata di una classica rete con sistema Server / Client, dal momento che l'informazione richiesta da un Client (utente) può essere reperita da numerosi altri Client (utenti) connessi in modo paritario (ossia i "peer"), anziché da un unico server. Questo tipo di condivisione diventa tanto più efficace tanti più sono i Client connessi, in antitesi con la rete tradizionale Server/Client, dove un elevato numero di Client connessi riduce la velocità di trasmissione di dati per utente. Questo porta ad un altra grande conquista: l'informazione ed i file non sono più centralizzati, ma distribuiti sui vari nodi. La cosa ovviamente non piace a chi preferisce avere il controllo su ciò che viene diffuso sulla rete, perché con il sistema P2P non è più possibile bloccare la diffusione dell' informazione, semplicemente bloccando un server, perché, come abbiamo visto, ogni computer che detiene file e quindi informazioni, le metterà a disposizione degli altri utenti, rendendo impossibile il controllo, tanto più che questo avverrà su scala sovranazionale e globale. Viene da se che questa cosa faccia paura ai Governi autoritaristici ed alle lobby, in particolare a quella delle multinazionali della musica, le quali stanno facendo forti pressioni sulle istituzioni per criminalizzare gli strumenti del P2P (cosa profondamente sbagliata ed antidemocratica) invece di spingerli a perseguire chi commette i reati che deve essere punito tanto se li commette nel mondo reale, quanto nel cyberspazio. Ovvio che, in uno scenario in cui è divenuta una pratica comune per gli utenti di internet utilizzare indiscriminatamente gli strumenti di P2P per condividere tanto materiale libero, quanto materiale coperto da diritti d'autore, risulta 40 impossibile perseguire tutti gli utenti, perché si tratterebbe di milioni di persone, ma sarebbe la cosa più corretta da fare, anche se più complicata. E' chiaro quindi che diventa più semplice colpevolizzare lo strumento (internet, i provider, gli strumenti per il P2P, ecc.), piuttosto che analizzare la società e capire i perché di una risposta quale lo scambio tra utenti di materiale coperto da copyright piuttosto che tenere comportamenti legali; non è solo una questione di costi che l'utente dovrebbe sostenere per comprare un determinato prodotto, anzicché scaricarlo. Diventa scomodo farsi domande sul perché la popolazione è stata colpevolmente tenuta ignorante (dal latino ignosco= non conosco) circa strumenti liberi, gratuiti ed eticamente sostenibili dal punto di vista economico, quali quelli soggetti al copyleft (l' opposto del copyright). Questo avrebbe ridotto se non addirittura eliminato, per esempio, l'utilizzo di software coperto da diritto d'autore, cosa che costituisce un terzo del problema legato al P2P. Incredibile non è vero? La soluzione esiste (o parte di essa), ma non la si persegue, perché scomoda, perché propone un modello di sviluppo e di business diverso da quello che le maggiori industrie del software vogliono imporre. Non tutte ad onor del vero, molte se ne sono accorte da alcuni anni di questo fenomeno partito negli anni settanta, esploso negli anni novanta, realtà consolidata oggigiorno. Più per interesse che per una reale fede in esso alcuni colossi come IBM, Borland, Sun Microsystem ed altri, hanno abbracciato la filosofia di sviluppo dell' Open Source e del free software (software libero). Chi è a conoscenza dell' Open Source, da tempo non usa più software coperto da diritto d'autore perché sono 41 disponibili prodotti altrettanto validi, soggetti a copyleft, cioè liberamente scaricabili ed utilizzabili; di questo in Italia si parla troppo poco, soprattutto in ambito di pubbliche amministrazioni, dove l' utilizzo di prodotti O.S. , porterebbe ad un risparmio economico di centinaia di migliaia di euro su scala nazionale. Direttive comunitarie ed esigenze ormai inderogabili stanno facendo muovere, negli ultimi due anni, anche il pachidermico sistema statale in questa direzione e molte Regioni, Comuni e Provincie si stanno attivando. Se un soggetto sa che utilizzando un prodotto Open Source non commette alcun reato e questo funziona bene tanto quanto il prodotto che ha una licenza a pagamento, perché dovrebbe commettere un reato ed utilizzare un software contraffatto? Basta informare i cittadini di questa possibilità, ma questa cosa non è stata fatta, se non da volontari, perché il diffondersi di questi strumenti avrebbe ridotto gli introiti per le multinazionali che traggono profitto dagli equivalenti strumenti a pagamento e dal business che ne deriva. Da qui il sospetto di certe connivenze, ma lasciamo alla magistratura svelare certi “arcani”. Ne abbiamo avuto un esempio anche di recente con la decisione del Ministro Bruetta (PDL ed ex PSI) di accettare il “regalo” di Microsoft, di licenze gratuite per i propri prodotti in ambito di Pubblica Amministrazione; nell' accettare non si è considerato il danno che si faceva ai privati, i quali, cresciuti ed abituati all' uso di quei prodotti (a scuola e sul lavoro), si troveranno ad acquistarli per i propri computer domestici, pagando questa volta: Microsoft si è così assicurata una dipendenza dei cittadini nei confronti del suo software, un'abile strategia, non c'è che dire. Tutto questo, senza tener conto dei problemi che 42 si genererebbero se si decidesse di cambiare fornitore, essendosi affidati ad un monopolista. Ma rischiamo di andare fuori tema, torniamo a parlare del del P2P e di un' altro problema legato ad esso, ovvero quello dello scambio di video e musica coperti da diritto d'autore. Anche qui c'è molto da lavorare dal punto di vista culturale su tutte le sponde. Innanzitutto ci sono persone che scaricano quantità esagerate di film e canzoni che probabilmente non riusciranno a vedere o ascoltare neanche se vivessero 10 vite, solo per il desiderio malato di possesso. Senza parlare del fatto che spesso l'audio ed il video sono mediocri. Si dovrebbe riconquistare il piacere del “poco, ma di qualità” ed andare al cinema come evento o comprare un CD musicale con il suo libretto illustrato, provando sensazioni tattili ed olfattive, oltre che uditive. Le società di gestione dei cinema dovrebbero essere aiutate a mantenere i prezzi dei biglietti più contenuti e le multinazionali della musica potrebbero rinunciare a parte dei guadagni, riducendo il costo dei CD. In alcuni casi poi, come si è fatto per il software, gli artisti potrebbero iniziare a rilasciare materiale non coperto da copyright, ma sotto copyleft. Giovani artisti intelligenti lo stanno già facendo: hanno capito che le case discografiche “si mangiano” gran parte dei loro guadagni e che la pubblicità gli sottrae altri soldi; hanno deciso di pubblicare su WEB le loro canzoni ed i loro video facendoli scaricare liberamente: si sono fatti pubblicità gratis in questo modo! Hanno conquistato fun, che andranno ai loro concerti o alle proiezioni cinematografiche dei loro film e pagheranno il biglietto. Questo fenomeno a livello locale è molto diffuso e gli artisti non devono niente alle case di produzione perché i 43 loro ammiratori possono scaricare le loro canzoni ed i loro filmati gratuitamente da WEB, masterizzando sui propri CD/DVD. Qui i nostri legislatori dovrebbero spiegarci perché, cosa unica al mondo, consentano che la S.I.A.E. (Società Italiana per i diritti di Autori ed Editori) ci faccia pagare, a scopo di risarcimento preventivo, una percentuale su ogni Hard Disk (+3%) e CD/DVD (+50%) che compriamo. Se su quei CD/DVD e Hard Disk ci mettiamo materiale non coperto da diritto d'autore, ci dovrebbe restituire dei soldi, invece non lo fa! Questa è una truffa legalizzata, che per di più mette in discussione l'onestà dei cittadini che si muovono nella legalità. Per ovviare a questa cosa, molti privati si sono organizzati, comprando su internet, CD e DVD dalla vicina Germania, dove non è presente questo balzello, facendoseli spedire. Nonostante questa pratica diffusa, i legislatori restano immobili sulle loro posizioni e le cose non sembrano voler cambiare in proposito: il Ministro Bondi (PDL) ha varato un decreto che estende il così detto “equo compenso” anche ai cellulari e qualsiasi supporto di memorizzazione digitale, in barba alla decisione della Corte di Giustizia Europea che avea dichiarato il balzello SIAE illegittimo. Ovviamente l' On. Bondi non sa che le persone, stanche di queste idiozie, stanno iniziandoa comprare questi beni su internet da siti esteri. Nella stessa direzione vanno le proposte di legge degli onorevoli Carlucci e Barbareschi (PDL), mascherate da “legge proteggi minori dai pericoli di internet”, che in realtà altro non è che un aiuto alle multinazionali della musica e del video a difendere il diritto d'autore. Spero di aver spiegato abbastanza bene il perché il 44 fenomeno è culturale e non strumentale, quindi concludo questo capitolo invitando tutti ad una profonda riflessione sugli strumenti che utilizziamo, perché parte delle responsabilità descritte in questo capitolo, sono anche loro: responsabilità morali, intellettuali, e materiali. Cambiare le cose è possibile e dipende solo da noi, da ognuno di noi; per citare il Presidente Statunitense Barack Obama: “Yes, we can”! (Si, noi possiamo cambiare le cose) E citando Robert Kennedy: “ Mentre tutti si domandano perché, io mi alzo e dico: perché no?!” 45 Capitolo 7: Limitare la libertà del WEB? Permettetemi di iniziare questo capitolo con degli episodi di cronaca, per meglio inquadrare il problema della libertà del WEB. Il 16 Gennaio 2010 Google dice basta alla censura impostagli dalle autorità governative cinesi per le ricerche che partono da computer che si trovano in Cina. Lo stesso giorno il Presidente Obama si schiera al fianco del colosso del WEB di Mountain View in un discorso pubblico, ma non proferisce neanche una parola sui filtri imposti a You-Tube. Il Segretario di Stato Americano, Sig.ra Hillary Clinton, il 46 21 gennaio 2010 difende la libertà del WEB e condanna le violazioni del Governo cinese, nell'accedere illegalmente nelle google-mail di cittadini sospettati di azioni contro il regime e di multinazionali con sedi nel territorio della Repubblica Popolare Cinese, dimenticandosi che l' N.S.A. (la Sicurezza Nazionale Americana) queste violazioni le compie da quasi un cinquantennio; è arrivata addirittura a chiedere alle multinazionali statunitensi, il 50% di ogni chiave di cifratura di programmi sensibili per la sicurezza del Paese, così da poter trovare agevolmente l'altro 50% delle chiavi ed accedere ai dati. Non dimentichiamo il programma denominato Carnivore, il sistema d'intercettazione delle e-mail messo in piedi dall'FBI, molto simile ad Echelon, che intercetta anche i messaggi SMS e le comunicazioni wireless. Il Ministro degli Interni Maroni, in Italia, a fine 2009, ha chiesto agli sviluppatori del noto programma di videoconferenza Skype, che utilizza la criptazione delle conversazioni, la chiave di cifratura, così da poter decrittare le conversazioni, sempre per motivi di sicurezza nazionale e lotta al terrorismo. Sempre in Italia, con apposito decreto, viene impedito ai blogger, di pubblicare notizie con periodicità costante, previo incriminazione se non iscritti nel registro degli editori, il R.O.C.; chiunque, dotato di buonsenso, si rende conto dell' assurdità della cosa: un blogger non è un editore ne un cronista di professione. I blogger sono coloro che descrivono la realtà dal loro punto di vista di privati cittadini, scrivendo su pagine personali, ma 47 pubbliche ed accessibili da chiunque. Vorrei ricordare che se le notizie delle oppressioni del regime iraniano sono giunte in tutto il mondo, è proprio grazie ai blogger, perché le televisioni, controllate dal regime, non mandavano notizie contrarie al dittatore. In una Italia in cui mezzi di informazione sono molto cauti nei confronti del potere, spesso le notizie ed i suggerimenti sono dati ai cittadini proprio da altri privati cittadini, grazie al passaparola dei Bolg e dei social network. Sempre nella direzione di “limitare il WEB”, sono andati l' emendamento del Senatore D'Alia (UDC) ed il decreto Romani (PDL), definito anche “decreto censura-Internet” dalla commissione europea, in quanto “viola esplicitamente due Direttive e rappresenta un pericoloso precedente, all’interno dell’Unione Europa, che mira a bloccare lo sviluppo della società dell’informazione nonché a gettare sulle spalle degli intermediari un obbligo generale di controllo e l’onere della censura preventiva sui contenuti generati dagli utenti” (citazione dal testo della proposta per l' apertura della procedura di infrazione nei confronti dell' Italia per questo decreto). In Francia, Sarcozì promulga una legge che consente agli operatori telefonici di “tagliare” la connessione ad internet a coloro che per tre volte, a loro avviso, commettono violazioni alle leggi francesi tramite il WEB, senza processo, senza preavviso, senza chiedere spiegazioni all'utente, che magari è vittima a sua volta. Se questo è quello che accade nella parte del pianeta che si definisce “libera” (ommeglio liberale) e democratica, figuriamoci cosa accade altrove... Dopo questa premessa, passiamo a parlare di interventi 48 seri che andrebbero operati per garantire la legalità nel WEB, mantenendo la libertà e la pluralità di pensiero che lo contraddistingue, senza censure o restrizioni. Partiamo proprio dai problemi legati alla libertà di pensiero ed alla necessità o meno dell' anonimato. Se si partecipa su WEB a discussioni di rilevanza e si vuole che queste abbiano un peso, non si può restare anonimi, ma bisognerà adottare delle procedure che identifichino in maniera univoca chi sta scrivendo. La carta nazionale dei servizi potrebbe essere uno strumento utile in tal senso. Cos' è la carta nazionale dei servizi? È una specie di carta di identità elettronica con chip e banda magnetica, simile al tesserino del bancomat che collegata al computer tramite un lettore di smart card, consente di identificarci in modo univoco. Chi la rilascia? Il Comune e la Regione sono gli enti preposti al rilascio di queste carte. Chi ci governa dovrebbe anche spiegarci perché non si è riusciti ancora a sostituire carta di identità, tessera di sanità europea, codice fiscale e magari anche patente di guida con un unica tessera, che poteva essere la carta nazionale dei servizi, risparmiandoci non solo di doverci portare dietro tanti documenti, ma anche i relativi costi, tanto ai singoli, quanto alla comunità. Carta nazionale dei servizi 49 Chi fosse interessato a saperne di più può collegarsi al sito http://www.progettocns.it/ Lo stesso sistema potrà essere utilizzato per la firma di petizioni online ed iniziative simili. E' chiaro che chi non si prenderà la responsabilità delle sue affermazioni non potrà essere preso in considerazione in maniera seria. Questo consentirà la libertà del WEB, ma una libertà consapevole. Sorge un problema però: come fare nei paesi dove esprimere il proprio pensiero liberamente può costare la vita? In Cina, Russia, Iran, per esempio, gli oppositori del regime se scoperti a descrivere su internet le nefandezze compiute dai governanti, sono stati imprigionati, torturati ed uccisi. Il WEB dovrà quindi lasciare la possibilità anche a costoro che vivono realtà così estreme di esprimere il loro pensiero. Cominciate a capire quanto sia complicato definire un norma per il WEB in toto? Una regolamentazione sicuramente serve, ma raggiungerla sarà veramente arduo. Già nel 1998, l'allora Garante per la Privacy, Stefano Rodotà, contrapponendo alla definizione della rete come "luogo della libertà anarchica" quella della "dimensione che richiede un proprio quadro istituzionale", affermava che: "la rete va dotata di tecnologie e mezzi che consentano il rispetto della vita privata garantendo l'anonimato, la riservatezza, la possibilità di esprimere le proprie opinioni senza essere controllati, la possibilità di fare acquisti senza essere sommersi da pubblicità non gradita". Da una parte quindi la richiesta "di non mortificare il carattere di libertà della rete", principio che Rodotà ha affermato di condividere, dall'altra però la necessità di "coniugare questa libertà con dei principi che qualcuno deve far rispettare". E, come "controllori" di 50 questi principi, i cittadini internauti stessi, "armati di strumenti come la legge sulla privacy, che però deve arrivare ad avere un respiro internazionale". Non un unico centro che detti le regole quindi, ma una "regolamentazione corale", che necessita comunque, e al più presto, di principi giuridici di riferimento. La necessità di identificare in maniera univoca gli utenti con strumenti tipo la carta nazionale dei servizi, deve però avere come contraltare la garanzia che le informazioni legate ad essa siano accessibili solo a chi deve averle e non a chiunque, altrimenti metto a rischio la liberà dei cittadini su internet e non viene garantita la funzione che essa deve svolgere. Un esempio chiarirà tutto: se compro un oggetto su un sito internet, è giusto che il venditore sappia chi sono, per rivalersi su di me se non pago, ma solo lui dovrà essere autorizzato ad avere le mie informazioni, perché altrimenti chiunque potrebbe spacciarsi per me con i miei dati. Se un soggetto commette una frode su internet è giusto che la polizia e la magistratura lo perseguano e, se questi è individuato univocamente tramite i dati lasciati in maniera univoca da una carta di identificazione, la cosa è semplice. Le procedure per far si che ci si identifichi in maniera chiara e certa, mantenendo al contempo il rispetto dei propri dati e della privacy è più complicato, perché i tentativi di violarli da parte di soggetti poco raccomandabili, saranno tanti. Altro tasto dolente che limita il WEB, sono le continue violazioni sulla rete del diritto d'autore. Ma di questo abbiamo già parlato nel precedente capitolo sul P2P. Ultimo argomento che vorrei toccare, perché minaccia la libertà del WEB è la pornografia minorile, che deve essere contrastata e perseguita. Su questo argomento siamo tutti 51 responsabili: qualunque cittadino che incappi in siti WEB che pubblichino materiale pedopornografico ed in generale in siti che risultino essere palesemente truffaldini, sono tenuti civilmente e moralmente a segnalare alla Polizia delle Poste e Telecomunicazioni quanto hanno riscontrato. C'è un apposito sito WEB per la denuncia dei reati telematici, raggiungibile al seguente link: https://www.denunceviaWEB.poliziadistato.it/polposta/ A questo sito ovviamente si possono segnalare tutti i reati informatici/telematici in cui uno può incorrere su WEB. Dall' analisi fatta resta palese che una buona parte dei reati commessi su WEB, i quali vanno a ridurre la libertà dello stesso, sacrificata da ovvie esigenze di garanzia, derivano in gran parete da ignoranza e mancanza di educazione allo strumento stesso, oltre ad un problema etico e culturale. Ci vuole quindi un forte cambiamento sociale ed una spinta civile per affrontare questi problemi, in cui è erroneo discutere dello strumento, piuttosto che concentrarsi su chi lo adopera: quello che serve non è più repressione, ma più CULTURA. 52 Capitolo 8: WEB 2.0 e oltre Spesso si parla di WEB 2.0, ma di cosa si tratta? Per citare il manzoniano don Abbondio: “ Carneade, chi era costui?” Cerchiamo di scoprirlo in questo capitolo. Originariamente le informazioni su internet erano rese disponibili sotto forma testuale (ipertesto), con immagini e link: era il WEB 1.0. Successivamente si è passati alla creazione di piattaforme in grado di gestire l'interazione tra gli utenti, ovvero scambio di file, immagini e quant' altro, direttamente da utente ad utente. Il WEB 2.0, partito con aspetti di carattere puramente tecnico, ha però spiazzato i tecnici, prendendo vita propria, legandosi ad aspetti sociali, che andavano al di là dell' aspetto tecnologico, dando un ruolo attivo agli utenti. Stiamo parlando quindi di Blog, Wiki, forum, ecc. ... Possiamo dire che il WEB 2.0 sono i contenuti prodotti dagli utenti. Non si tratta più di una struttura gerarchica in cui i contenuti erano inseriti su siti WEB da redazioni giornalistiche o simili, ma di una 53 struttura paritetica, orizzontale, in cui gli utenti stessi sono cronisti e redattori. Il passo successivo, quello che verrà definito WEB 3.0, è quello di cui abbiamo parlato in questo volume, ovvero lo sviluppo di sistemi e servizi per l'anonimato che consentano di non lasciare trace su WEB, mascherando l' identità dei cybernauti (coloro che navigano su WEB). Anche il WEB 4.0 discende da quanto abbiamo già descritto in questo libro e consiste nella necessità di identificare in maniera univoca gli utenti che compiono determinate operazioni: abbiamo approfondito questo discorso parlando della carta nazionale dei servizi come possibile soluzione. Ma non è solo questo, il WEB 4.0 è uno spazio in cui oggetti reali e virtuali, interagiscono e si integrano per creare valore aggiunto. Il WEB 5.0 viene definito come spazio emotivo-sensoriale: i responsabili di molte grandi multinazionali della tecnologia dicono che il WEB 5.0 (come pure il 6.0, il 7.0 e l'8.0) sono già stati definiti, ma io credo che il WEB sia talmente in evoluzione e non dipenda più solo dalla tecnologia che queste grandi aziende mettono a disposizione; la reale scelta tra una tecnologia su WEB che avrà successo ed una che morirà, mai come ora, la stanno facendo gli utenti, peccato che non ne siano consapevoli. L' utente non ha più un ruolo passivo, ma è diventato attore del WEB, lo modifica, lo trasforma, lo plasma e, talvolta, lo crea. 54 Conclusioni Spero che, dopo aver letto questo libro, oltre ad avere una maggior consapevolezza sui rischi delle nuove tecnologie e su come utilizzarle, diveniate in qualche modo ambasciatori e divulgatori di questa consapevolezza verso gli altri, perché purtroppo in Italia non c'è stata una adeguata formazione in merito ed è stato dato uno strumento che ha la potenza di una bomba atomica e che agisce su scala globale, a persone che non hanno avuto alcuna formazione su come utilizzarlo in maniera consapevole e senza rischi. Spero di aver dato su questi temi così attuali e talvolta scomodi, motivo di riflessione, soprattutto a livello personale, come pure spero di aver innescato degli stimoli a provare a vivere il WEB in modo diverso, con occhi nuovi, ma soprattutto con più consapevolezza. Quest' anno subiremo il bombardamento di nuovi strumenti, dai tablet-pc alle interfacce multitouch, ma al centro di tutto non ci saranno più gli oggetti tecnologici, bensì gli utenti, perché il vero potere di decidere dove andrà la tecnologia, è nelle loro mani. 55 Lasciatemi concludere con una osservazione sulla liceità di quanto ho spiegato in questi capitoli: il diritto alla riservatezza ed alla privacy che potrete garantirvi attraverso gli strumenti descritti è sancito dalla “Dichiarazione generale dei diritti dell' Uomo” all' articolo 12 della convenzione adottata dall'Assemblea Generale delle Nazioni Unite il 10 Dicembre 1948, che recita come segue: “Nessun individuo potrà essere sottoposto ad interferenze arbitrarie nella sua vita privata, nella sua famiglia, nella sua casa, nella sua corrispondenza, né a lesione del suo onore e della sua reputazione. Ogni individuo ha diritto ad essere tutelato dalla legge contro tali interferenze o lesioni. “ 56 Biografia Egidio Cardinale è Ingegnere, Dottore di Ricerca con una tesi sulla Sicurezza Informatica, Sviluppatore, Analista, Sistemista, Imprenditore, Libero Professionista, Libero Pensatore, Artista, Studente dell' Animo Umano e molto altro ancora, ma soprattutto è un “provocatore”: con i suoi discorsi, i dibattiti ed i suoi libri, provoca nell' animo e nella mente di chi lo ascolta delle reazioni molto forti, a volte sconcertanti, altre volte entusiasmanti. Sicuramente una persona che ha una visione alta delle cose, che talvolta può sfuggire a coloro che sono immersi nei problemi della quotidianità, ma, a ben rifletterci, è proprio di questo che ci parla. Membro della comunità scientifica internazionale, durante il suo periodo di dottorato triennale, è coautore di tre articoli di rilevanza scientifica internazionale circa la risposta alle intrusioni informatiche tramite strumenti semiautomatici. Su questo stesso argomento è coautore di un capitolo in un libro del settore. 57 Durante la sua permanenza nella Sylicon Valley, a Palo Alto, ha lavorato presso lo Stanford Research International, conoscendo molti personaggi che hanno cambiato il mondo dell' informatica e la vita quotidiana delle persone. Lavorando sulla prossima generazione di internet, un' internet che tenga conto dei dispositivi mobili come satelliti, cellulari, palmari, portatili, in continuo dialogo tra loro e dove l'informazione viaggia con questi dispositivi e si diffonde tramite essi, ha avuto modo di visitare il P.A.R.K. (Palo Alto Resarch Center), confrontandosi con personalità di spicco del settore. Nella sua attuale attività di Libero Professionista a supporto di imprese e Pubbliche Amministrazioni ha modo di confrontarsi continuamente con le problematiche quotidiane di chi non è pratico del mondo dei computer. 58 Internet e le sue problematiche, spiegate in un linguaggio comprensibile per tutti Un libro pieno di spunti e riflessioni. Un linguaggio semplice e concetti spiegati in maniera chiara, anche per chi non è mai stato appassionato di computer 59 L' immagine di copertina è di Salvatore Vuono ed è royalty free

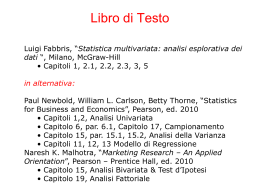

Scarica