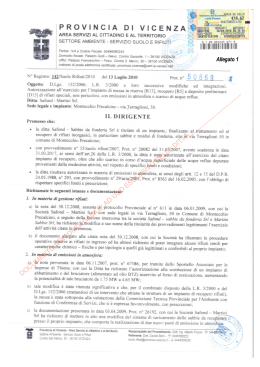

Sicur318 vers. 2004 • Il software ha l’obbiettivo di supportare aziende e professionisti nell’attività di adeguamento alle misure minime di sicurezza delle strutture in cui operano. In particolare consente di redigere la documentazione richiesta dall’Allegato B del D.lgs. 30 giugno 2003, n. 196 in relazione alle procedure adottate, alle tecnologie esistenti ed al grado di formazione degli utenti incaricati. Sicur318 versione 2004 Le misure minime di sicurezza previste dall’Allegato B riguardano: Per i dati trattati con strumenti elettronici: • Un sistema di autenticazione informatica • Un sistema di autorizzazione • Il D.P.S. (documento programmatico sulla sicurezza) Per i dati trattati senza l’ausilio di strumenti elettronici: • Un sistema di procedure finalizzate al controllo ed alla custodia dei dati da parte degli incaricati. • Un sistema tecnologico idoneo a controllare gli accessi ai dati dopo l’orario di chiusura degli uffici. Sicur318 versione 2004 In relazione alle nuove misure minime di sicurezza previste dalla normativa, è quindi necessario che il Titolare del trattamento rediga la seguente documentazione: • Le lettere di incarico per coloro che devono essere autorizzati al trattamento dei dati; in tali lettere devono essere evidenziate le procedure da seguire al fine di evitare comportamenti illeciti. • L’elenco delle sedi, dei locali e degli archivi in cui i dati vengono trattati. Sicur318 versione 2004 • I report necessari per un controllo periodico delle misure minime adottate e dei requisiti degli incaricati del trattamento. • Il D.P.S., necessario per coloro che trattano dati sensibili con elaboratori elettronici, che deve prevedere: l’elenco dei trattamenti dei dati personali; la distribuzione dei compiti e delle responsabilità; l’analisi dei rischi; le misure adottate per la protezione dei locali e per garantire l’accesso ai dati; i criteri e le modalità per il ripristino della disponibilità dei dati in seguito a distruzione o danneggiamento; la previsione di interventi formativi degli incaricati. • L’elenco delle liste necessarie per una visione globale della situazione archivi e della divisione delle responsabilità. Sicur318 versione 2004 Sicur 318 versione 2004 è un supporto per la compilazione della documentazione richiesta dall’Allegato B ed in particolare permette di redigere un documento cartaceo composto da: • Dichiarazione di intenti del titolare riguardo alle misure minime di sicurezza da adottare in azienda/studio • Analisi dei rischi • Lettere di incarico al trattamento dei dati suddivise per aree di competenza Inoltre rappresenta un utile strumento che consente di tenere aggiornata tale documentazione in relazione ai cambiamenti strutturali, procedurali e di personale che nel corso dell’anno potrebbero verificarsi in azienda/studio; Questo è possibile tramite la stampa dei vari reports. Sicur318 versione 2004 Per ottenere la suddetta documentazione è necessario inserire le informazioni richieste nei dialoghi dell’applicativo. In particolare dovranno essere inserite le informazioni relative: •All’azienda/studio, titolare del trattamento •Alle sedi costitutive dell’azienda •Ai locali in cui i trattamenti vengono effettuati •Agli elaboratori elettronici in cui si trovano gli archivi oggetto del trattamento •Agli archivi, cartacei o elettronici, che contengono i dati oggetto di protezione •Alle mansioni o ai gruppi omogenei di soggetti incaricati al trattamento dei dati •Al personale incaricato specificatamente al trattamento dei dati •Ai soggetti in outsourcing che ricevono l’incarico di trattare i dati esternamente all’azienda Titolare del trattamento Sicur318 versione 2004 Dialogo di inserimento Azienda/Studio Art. 28 D.lgs 196/03: “Quando il trattamento è effettuato da Sicurezza Spa 00001 Via Garante, n. 8 Roma Ro 0000000001 0000000001 0000000001 Rodotà Stefano Via Garante, n. 8 00001 Roma Ro Roma Ro 10/10/1960 0000000001 Titolare d’impresa 0000000001 una persona giuridica, da una Pubblica Amministrazione o da qualsiasi altro ente, associazione o organismo, il titolare del trattamento è l’entità nel suo complesso o l’unità periferica che esercita un potere decisionale del tutto autonomo sulle finalità o modalità del trattamento” •Quindi potranno presentarsi casi in cui Titolare del trattamento è una persona fisica (in questa ipotesi la prima parte sarà utilizzata per inserire i dati relativi all’attività esercitata) oppure una persona giuridica ( in questa altra ipotesi saranno inseriti i dati propri del titolare) •Nella seconda parte dovrà quindi essere inserito o il rappresentante legale (nel caso di Titolarità in capo all’ente) o il Titolare del trattamento dati (nel caso di azienda individuale). Sicur318 versione 2004 Dialogo di inserimento Sedi Art. 19, Allegato B: Sede amministrativa 0000000001 0000000001 Sicur318 versione 2004 “Entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o giudiziari redige …. un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: 19.4) le misure da adottare per garantire l’integrità e disponibilità dei dati ………… nonchè la protezione delle aree ……. , rilevanti al fine della loro custodia e accessibilità”. • Sarà necessario inserire le sedi in cui l’azienda svolge la sua attività in modo da identificare le misure preposte alla protezione dei dati Dialogo di inserimento Locali Archivio amministrativo Selezionato Art. 19, Allegato B: “Entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o giudiziari redige …. un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: 19.4) le misure da adottare per garantire l’integrità e disponibilità dei dati ………… nonchè la protezione dei locali ……. , rilevanti al fine della loro custodia e accessibilità”. • Sarà necessario inserire i locali in cui vengono trattati i dati in modo da identificare la tipologia di accesso agli stessi e le eventuali misure esistenti. 1. Tipo accesso: art. 28, Allegato B, “Quando gli atti e i documenti contenenti dati personali sensibili o giudiziari sono affidati agli incaricati del trattamento per i relativi compiti, i medesimi atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione in modo che ad essi non accedano persone prive di autorizzazione”. In relazione a quanto sopra sono stati identificati tre tipi di accesso: libero, qualora non vi sia alcuna protezione del locale e quindi non vi sia alcun controllo sui trattamenti effettuati con strumenti cartacei; selezionato, qualora il soggetto incaricato possa limitare l’accesso alle sole persone autorizzate; controllato, qualora l’ingresso al locale oltre ad essere selezionato consenta anche la registrazione delle persone che vi accedono. Sicur318 versione 2004 Dialogo di inserimento Locali 2. Misure tecnologiche esistenti : art. 31, Dlgs 196/2003. 3. “I dati personali oggetto di trattamento sono custoditi e controllati, anche in relazione alle conoscenze acquisite in base al progresso tecnico, alla natura dei dati e alle specifiche caratteristiche del trattamento, in modo da ridurre al minimo, mediante l’adozione di idonee e preventive misure di sicurezza, i rischi di distruzione o perdita accidentale dei dati stessi, di accesso non autorizzato o di trattamento non consentito o non conforme alle finalità della raccolta”. Sarà necessario adottare” misure tecnologiche” per la difesa del locale. Volumetrico A schiuma Omologato fino 2005 RX2345 Mov 360° con videorec. Di prossimità • Sicur318 versione 2004 Dialogo di inserimento Elaboratori XP_101S 12l34i423r Si Il disposto degli art. 31 (citato nella scheda precedente) e 34, che recita: “Il trattamento di dati personali effettuato con strumenti elettronici è consentito solo se sono adottate, nei modi previsti dal disciplinare tecnico…. , le seguenti misure minime: Lett. E) protezione degli strumenti elettronici e dei dati rispetto a trattamenti illeciti, ad accessi non consentiti e a determinati programmi informatici”, obbliga gli utenti a censire gli elaboratori e ad identificare le caratteristiche degli stessi. Oltre alle informazioni identificative dell’elaboratore vengono richieste le seguenti informazioni: •Supporto removibile: Art. 21, Allegato B: “sono impartite istruzioni organizzative e tecniche per la custodia e l’uso dei supporti removibili su cui sono memorizzati i dati al fine di evitare accessi non autorizzati e trattamenti non consentiti”; art. 22: “i supporti removibili contenenti dati sensibili e giudiziari se non utilizzati sono distrutti o resi inutilizzabili, ovvero possono essere riutilizzati da altri incaricati, non autorizzati al trattamento degli stessi dati, se le informazioni precedentemente in essi contenute non sono intelligibili e tecnicamente in alcun modo ricostruibili”. E’ necessario quindi indicare la presenza o meno di tali supporti sugli elaboratori. Sicur318 versione 2004 Dialogo di inserimento Elaboratori •Tipo elaboratore: Art. 1 e ss, Allegato B: XP_101S 12l34i423r Anche se la norma non prevede più la distinzione tra elaboratori accessibili da rete pubblica, non accessibili e stand alone, l’applicativo richiede comunque di identificare il tipo di elaboratore utilizzato perché ciò è rilevante in sede di analisi dei rischi per identificare la probabilità che un danno si verifichi. Si Elaboratore in rete accessibile da rete pubblica Sicur318 versione 2004 Ad esempio sarà meno probabile che un elaboratore stand alone venga infettato da virus rispetto ad un elaboratore connesso a rete pubblica; quindi il rischio che il danno si verifichi sarà meno elevato nel primo caso rispetto al secondo. Dialogo di inserimento Elaboratori XP_101S 12l34i423r Si Elaboratore in rete accessibile da rete pubblica Si •Antivirus: Art. 16, Allegato B: “I dati personali sono protetti dal rischio di intrusione e dall’azione di programmi di cui all’art. 615 – quinquies del codice penale, mediante l’attivazione di idonei strumenti elettronici da aggiornare con cadenza almeno semestrale”; art. 20: “I dati sensibili o giudiziari sono protetti contro l’accesso abusivo, di cui all’art. 615 – ter del codice penale, mediante l’utilizzo di idonei strumenti elettronici”. L’utente dovrà quindi indicare la presenza o meno di un programma antivirus. La frequenza di aggiornamento di tale programma dovrà essere indicata invece nelle procedure archivio. Dovrà essere indicata nelle procedure anche la presenza di un firewall, in quanto mentre l’antivirus consiste in un programma che nella licenza di acquisto garantisce la tutela dai virus e consente download automatici, il firewall, se non correttamente configurato, non consente alcuna protezione; la configurazione di tale strumento è quindi una procedura di tutela dell’archivio. Sicur318 versione 2004 Dialogo di inserimento Archivi Gli archivi possono essere informatici (art. 1 ss, Allegato B) e quindi il relativo trattamento avverrà con strumenti elettronici, informatico ordinari cartaceo sensibili giudiziari semisensibili o cartacei (artt. 27 ss, Allegato B) e quindi il relativo trattamento avverrà senza l’ausilio di strumenti elettronici. I dati trattati potranno essere: •Ordinari, art. 4 lett. b-c D.lgs. 196/2003, che comprendono “il dato personale che è qualunque informazione relativa a persona fisica, persona giuridica, ente o associazione, identificati o identificabili, anche indirettamente, mediante riferimento a qualsiasi altra informazione, ivi compreso un numero di identificazione personale” ed “i dati identificativi che sono i dati personali che consentono l’identificazione diretta dell’interessato” •Semisensibili, art. 17 Dlgs 196/2003 che sono “i dati diversi da quelli sensibili o giudiziari che presentano rischi specifici per i diritti e le libertà fondamentali, nonché per la dignità dell’interessato in relazione alla natura dei dati o alle modalità di trattamento o agli effetti che può determinare”. Sicur318 versione 2004 •Sensibili, art. 4 lett. d che sono “i dati personali idonei a rivelare l’origine razziale ed etnica, le convinzioni religiose, filosofiche o di altro genere, le opinioni politiche, l’adesione a partiti, sindacati, associazioni/organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali idonei a rivelare lo stato di salute o la vita sessuale” •Giudiziari, art. 4 lett. e che sono “i dati personali idonei a rilevare provvedimenti di cui all’art. 3, comma 1, lett. da a) a o) e da r) a u), del DPR 14/11/2002, n. 313, in materia di casellario giudiziale, di anagrafe di sanzioni amministrative dipendenti da reato e dei relativi carichi pendenti, o la qualità di imputato o indagato ai sensi degli art. 60 e 61 c.p.p.” Dialogo di inserimento Archivi di tipo informatico Nel caso di inserimento di un archivio informatico: • verranno filtrate le informazioni relative agli elaboratori ubicati nella sede e nel locale selezionato • In relazione al tipo di dati trattati nell’archivio verrà proposto in Mis. Sicurezza il riferimento ai relativi articoli di legge (quelli riportati nella scheda precedente) modificabili dall’utente 1. Se l’utente selezionerà il riferimento normativo nelle procedure archivio, verrà proposto in automatico “Si rilevano procedure codificate per iscritto” Se l’utente selezionerà “Nessuna”, verrà proposto in automatico nelle Procedure archivio “Non si rilevano procedure codificate per iscritto” 2. I riferimenti alle procedure serviranno per determinare nell’ Analisi dei Rischi la sufficienza o meno delle procedure adottate Sicur318 versione 2004 Dialogo di inserimento Archivi di tipo cartaceo Nel caso di inserimento di un archivio cartaceo, dovrà essere determinato se trattasi di archivio corrente o permanente: 1. Archivio corrente, art. 28 Allegato B: “Quando gli atti e i documenti contenenti dati personali sensibili o giudiziari sono affidati agli incaricati del trattamento per lo svolgimento dei relativi compiti, i medesimi atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione, in modo che ad essi non accedano persone prive di autorizzazione”. Si tratta quindi di archivi creati dal personale per un più efficiente espletamento delle funzioni affidate. Al termine del trattamento, la documentazione dovrà comunque essere riposta negli archivi permanenti. L’accesso a tali archivi dovrà essere selezionato in modo che non vi accedano persone prive di autorizzazione. 2. Archivio permanente, art. 29 Allegato B: “L’accesso agli archivi contenenti dati sensibili o giudiziari è controllato. Le persone ammesse, a qualunque titolo, dopo l’orario di chiusura, sono identificate e registrate. Quando gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati della vigilanza, le persone che vi accedono sono preventivamente autorizzate”. In questi archivi l’accesso deve essere controllato e quindi deve esserci una misura organizzativa o tecnologica che consenta l’identificazione dei soggetti che accedono ai dati. v •In relazione al tipo di dati trattati nell’archivio verrà proposto in Mis. Sicurezza il riferimento agli articoli di legge relativi (quali riportati nella scheda precedente) modificabili dall’utente. •Nelle procedure archivio verrà riportata in automatico la descrizione già citata negli Archivi informatici. Sicur318 versione 2004 Dialogo di inserimento Archivi – Procedure Archivio 1. Nella lista procedure archivio verrà selezionata in automatico la descrizione inerente al tipo di selezione effettuato nel dialogo di inserimento archivio. Se viene inserito il riferimento normativo in Mis. Sicurezza, verrà riportato “Si rilevano procedure codificate per iscritto”; se viene inserita “Nessuna” in Mis sicurezza, verrà riportato “Non si rilevano procedure codificate per iscritto”. Questa convenzione ci consente di stabilire in “Analisi dei rischi” se le procedure sono sufficienti o meno in relazione al tipo di dati trattati. La codifica scritta delle procedure richieste dalla normativa è essenziale al fine probatorio delle misure adottate. Il download dei programmi antivirus verrà effettuato ogni settimana Sicur318 versione 2004 2. E’ possibile, inoltre, inserire delle procedure personalizzate che verranno poi riportate in “Analisi dei rischi”. L’esigenza di inserire misure minime diverse da quelle previste dalla normativa, risiede nella necessità di poter dettagliare e quindi specificare le ulteriori procedure esistenti, finalizzate a prevenire il rischio di trattamento illecito o non consentito dei dati. Le procedure inserite verranno riproposte automaticamente nell’apposita tendina a scorrimento, in modo da facilitarne la selezione nei successivi archivi da inserire Dialogo di inserimento Archivi – Categorie soggetti interessati Devono essere selezionate le categorie dei soggetti di cui vengono trattati i dati. Sono state individuate 7 categorie di soggetti, idonee ad individuare tutte le fattispecie di interessati al trattamento. Personale dipendente Sicur318 versione 2004 Dialogo di inserimento Archivi – Lista finalità del trattamento Amministrativo - contabile Tratt. Econ. Giurid. Del personale Devono essere individuate le finalità principali e secondarie del trattamento per ogni singolo archivio. Le finalità sono essenziali per poter stampare le lettere di incarico al trattamento dati. L’art. 11 del D.lgs. 196/2003 dispone che “i dati personali oggetto di trattamento sono: d) pertinenti, completi e non eccedenti rispetto alle finalità per le quali sono raccolti o successivamente trattati”. Ciò comporta che se non vengono fissate le finalità del trattamento, lo stesso non è consentito e quindi non potrà essere conferito l’incarico ad alcun utente. Sicur318 versione 2004 Dialogo di inserimento Mansioni L’art. 30 del Dlgs 196/2003 dispone: “2 – La designazione (dell’incaricato del trattamento) è effettuata per iscritto e individua puntualmente l’ambito del trattamento consentito. Si considera tale anche la documentata preposizione della persona fisica ad una unità per la quale è individuato per iscritto l’ambito del trattamento consentito agli addetti all’unità medesima”. Lo stesso concetto viene espresso dall’art. 27, Allegato B che dispone: “……la lista degli incaricati può essere redatta anche per classi omogenee di incarico e dei relativi profili di autorizzazione”. Ciò comporta che l’appartenenza di un utente ad un gruppo/mansione implica la possibilità per lo stesso utente di trattare tutti i dati per i quali è stato conferito un permesso correlato all’esercizio della mansione cui appartiene. Sicur318 versione 2004 Dialogo di inserimento Mansioni – Permesso sugli Archivi Correlati I permessi sugli archivi correlati alla mansione presuppongono l’individuazione degli archivi su cui vengono trattati i dati e dei relativi permessi in relazione a quanto disposto dall’art. 12 Allegato B: “Quando per gli incaricati sono individuati profili di autorizzazione di ambito diverso è utilizzato un sistema di autorizzazione”; e dall’art. 13: “I profili di autorizzazione……….. sono individuati …… in modo da limitare l’accesso ai soli dati necessari per effettuare le operazioni di trattamento”. L’applicativo consente da un lato di individuare gli archivi oggetto di trattamento per la mansione selezionata, dall’altro di individuare i permessi correlati agli archivi selezionati. Sicur318 versione 2004 Dialogo di inserimento Personale Nella lista personale l’applicativo consente di inserire tutti gli utenti che dovranno essere incaricati del trattamento dati o svolgere delle specifiche funzioni in relazione al trattamento dati effettuato. Gli utenti dovranno quindi essere associati alle sedi ed ai locali in cui operano abitualmente ed in cui sono contenuti gli archivi dei quali sono autorizzati a trattare i dati. L’inserimento di queste informazioni è necessario per la redazione dell’analisi dei rischi nella parte relativa alle risorse umane ed al loro grado di formazione in modo da poterne valutare l’idoneità al trattamento. Sicur318 versione 2004 Inoltre dovrà essere indicato se il personale in oggetto ha partecipato o meno al piano di formazione previsto dall’art. 19, comma 6, Allegato B, che dispone: che “entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o di dati giudiziari redige anche attraverso il responsabile, se designato, un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: 6) la previsione di interventi formativi degli incaricati del trattamento, per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire eventi dannosi, dei profili della disciplina sulla protezione dei dati personali più rilevanti in rapporto alle relative attività, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal titolare. La formazione è programmata già al momento dell’ingresso in servizio, nonché in occasione di cambiamenti di mansioni, o di introduzione di nuovi significativi strumenti, rilevanti rispetto al trattamento dei dati personali”. Dialogo di inserimento Personale - Incarichi Nella seconda parte del dialogo devono essere attribuiti gli incarichi, le mansioni e le caratteristiche del personale in oggetto. Sicur318 versione 2004 Dialogo di inserimento Personale – Incaricato backup L’art. 18 dell’Allegato B dispone che “sono impartite istruzioni organizzative e tecniche che prevedono il salvataggio dati con frequenza almeno settimanale”. Al fine di adeguarsi al meglio a questa disposizione è necessario che il Titolare individui dei soggetti specifici che assumano la responsabilità di questa procedura in relazione a determinati archivi. Sicur318 versione 2004 Dialogo di inserimento Personale – Custode Password L’art. 10 dell’Allegato B dispone che: “Quando l’accesso ai dati e agli strumenti elettronici è consentito esclusivamente mediante uso della componente riservata della credenziale per l’autenticazione (password), sono impartite idonee e preventive disposizioni scritte volte ad individuare chiaramente le modalità con le quali il titolare può assicurare la disponibilità dei dati o strumenti elettronici in caso di prolungata assenza o impedimento dell’incaricato che renda indispensabile o indifferibile intervenire per esclusive necessità di operatività e di sicurezza del sistema. In tal caso la custodia delle copie delle credenziali è organizzata garantendo la relativa segretezza e individuando preventivamente per iscritto i soggetti incaricati della loro custodia, i quali devono informare tempestivamente l’incaricato dell’intervento effettuato”. Sicur318 versione 2004 Dialogo di inserimento Personale – Amministratore di sistema/Manutentore di Sistema L’art. 15 dell’Allegato B dispone che devono essere individuati con aggiornamento almeno annuale gli addetti alla gestione degli strumenti elettronici. Tali addetti alla gestione vengono individuati come amministratori di sistema. L’art. 15 prevede lo stesso adempimento anche per gli addetti alla manutenzione. N.B. Particolare sarà il caso in cui il Titolare del trattamento utilizzi per la manutenzione del proprio sistema informatico personale di società esterne. In questo caso si evidenzia e soprattutto si consiglia di trattare questi soggetti non come esercenti un’attività in outsourcing, ma come personale interno, in quanto i dati personali trattati rimangono sotto il diretto controllo del Titolare e non vengono trasferiti presso la società che effettua manutenzione. Sicur318 versione 2004 Dialogo di inserimento Personale – Controllore di accesso ai locali L’art. 29 dell’Allegato B dispone che “…. se gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati alla vigilanza, le persone che vi accedono devono essere previamente autorizzate”. Quindi è necessario nominare i soggetti che svolgono la funzione di “controllori” degli accessi. Sicur318 versione 2004 Dialogo di inserimento Personale – Responsabile del trattamento L’art. 29 del Dlgs 196/2003 dispone che: “1) Il responsabile è designato dal Titolare facoltativamente. 2) Se designato, il responsabile è individuato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento………. 3) Ove necessario, per esigenze organizzative, possono essere designati più responsabili, con relativa suddivisione dei compiti. 4) I compiti affidati al responsabile sono analiticamente specificati per iscritto dal titolare. 5) Il responsabile effettua il trattamento attenendosi alle istruzioni impartite dal titolare il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni di cui al comma 2 e delle proprie istruzioni”. Sicur318 versione 2004 Dialogo di inserimento Personale – Responsabile sicurezza informatica L’art. 29 del Dlgs 196/2003 dispone al punto 2 che: “Se designato, il responsabile è individuato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento, ivi compreso il profilo relativo alla sicurezza”. Nel caso in cui l’azienda/studio abbia nel suo organico personale esperto in informatica, la normativa non esclude la possibilità di nominare un responsabile che si occupi specificatamente del trattamento su supporto elettronico e che ne garantisca, quindi, la sicurezza. Sicur318 versione 2004 Dialogo di inserimento Esterni L’art. 19.7 dell’Allegato B prevede tra le informazioni che devono essere inserite nel DPS “la descrizione dei criteri da adottare per garantire l’adozione delle misure minime di sicurezza in caso di trattamenti di dati personali affidati, in conformità al codice, all’esterno della struttura del titolare”. In questo caso quindi dovranno essere inseriti: •I dati identificativi di colui che svolge il servizio in outsourcing •Il tipo di trattamento affidato ed il relativo livello di responsabilità •Le finalità principali e secondarie per le quali il trattamento è stato autorizzato Le finalità sono essenziali per poter stampare le lettere di incarico al trattamento dati. L’art. 11 del D.lgs. 196/2003 dispone che “i dati personali oggetto di trattamento sono: d) pertinenti, completi e non eccedenti rispetto alle finalità per le quali sono raccolti o successivamente trattati”. Sicur318 versione 2004 Liste automatiche Le liste automatiche servono per: •Ottenere uno stato avanzamento lavori in relazione all’azienda/studio oggetto di disamina •Ottenere delle stampe che consentano al Titolare il monitoraggio completo della struttura sulla quale ha assunto la responsabilità •Ottenere una check list sul lavoro svolto. Le liste più significative al fine di ottenere tali risultati sono: •Per quanto riguarda la struttura in cui i dati vengono trattati: l’elenco degli archivi, degli archivi per finalità di trattamento, degli archivi per categoria soggetti interessati, delle sedi, degli uffici dove vengono trattati i dati, degli elaboratori, degli elaboratori connessi a rete pubblica •Per quanto riguarda i soggetti responsabilizzati nel trattamento stesso: l’elenco degli esterni, dei responsabili, degli amministratori di sistema, dei manutentori di sistema, dei custodi delle password, degli incaricati al controllo dei locali, del personale autorizzato al trattamento, degli incaricati al backup, dei permessi di accesso ai dati ed infine l’elenco delle user ID Sicur318 versione 2004 Liste automatiche: Ad esempio una lista particolarmente significativa in relazione all’art. 11 dell’Allegato B, è quella dell’elenco degli archivi per finalità di trattamento Sicur318 versione 2004 Lettere automatiche: Sono le lettere attraverso le quali il Titolare conferisce il grado di responsabilità ai soggetti facenti parte della struttura. La norma non richiede che tutte le figure di responsabilità previste vengano attribuite per iscritto (la norma richiede la forma scritta “ab substantiam” solo per gli incaricati, i responsabili, i custodi delle password ed in via indiretta per gli esterni), tuttavia si consiglia di redigere le lettere di incarico anche per gli altri incarichi previsti se non altro per assolvere all’onere probatorio in caso di contenzioso. Le lettere di incarico proposte dall’applicativo sono: •La lettera di incarico per il trattamento dei dati (stampabile solo se al personale sia stato associato un archivio per il quale sono state previste delle finalità di trattamento in relazione all’art. 11 Dlgs 196/2003) •La delega al responsabile del trattamento dati •La lettera per il custode delle password •La lettera di incarico per il controllore di accesso ai locali •La lettera per l’amministratore di sistema Sicur318 versione 2004 Lettere automatiche: •La lettera per il responsabile per servizi in outsourcing •La lettera per nominare il responsabile del trattamento dati •La lettera di incarico per il manutentore di sistema •La lettera di nomina del responsabile per la sicurezza informatica. Un esempio è la Lettera di incarico per il controllo degli accessi ai locali Sicur318 versione 2004 Altri report: Questi reports consentono di effettuare il controllo periodico in relazione all’ambito di trattamento effettuato dagli incaricati (art. 15 Allegato B) oppure dell’idoneità degli strumenti o procedure adottate per prevenire i rischi di trattamenti illeciti (es. artt. 16 e 17, Allegato B). I reports sono schede a compilazione manuale che devono essere utilizzate nei controlli periodici e che devono essere redatti dai singoli responsabili, se nominati, o dal titolare. Sono un aiuto indispensabile per individuare l’entità del rischio e quindi per poter esprimere i valori numerici che dovranno essere espressi in analisi dei rischi. Sicur318 versione 2004 Altri report: Un esempio di report è il “Report annuale rischi nelle applicazioni” richiesto dall’art. 17, “Allegato B” Sicur318 versione 2004 Analisi dei rischi: Descrizione archivio La parte compilativa dell’applicativo consente di recuperare le informazioni necessarie per poter compilare le lettere di incarico, per avere una situazione reale della struttura in cui vengono trattati i dati e soprattutto per poter valutare l’entità del rischio di trattamento illecito che si corre, in relazione alle misure minime adottate in ogni singolo locale o archivio. Quest’ultima parte è importante non solo in quanto la normativa la richiede (art. 19.3, Allegato B) in caso di trattamento di dati sensibili o giudiziari effettuato con elaboratori elettronici, ma soprattutto perché consente di verificare se le misure minime richieste dal titolare ai suoi responsabili sono state adottate in ogni locale della struttura analizzata, ed in che modo. L’analisi dei rischi, quale proposta dall’applicativo, è strutturata in tre parti: •Descrizione archivio: ha lo scopo di analizzare ogni singolo archivio in relazione alle tecnologie adottate e poste a tutela del locale in cui lo stesso si trova, alle procedure in essere ed al grado di formazione delle risorse umane che vi operano. Sicur318 versione 2004 Analisi dei rischi: Valutazione •Valutazione: ha lo scopo di valutare se le tecnologie adottate, le procedure in essere ed il grado di formazione delle risorse umane è conforme a quanto disposto dalla norma e di esprimere tale conformità/non conformità in valori numerici. Il dialogo Valutazione dell’analisi dei rischi struttura questa fase in due sezioni: Flusso di informazioni su supporto cartaceo (artt. 27 ss. Allegato B) e su supporto informatico (artt. 1 ss. Allegato B) in quanto è la stessa normativa che ci obbliga ad assumere due diverse misure di valutazione in relazione al tipo di trattamento effettuato. Le due sezioni sono poi divise in due parti: •Una prima parte in cui l’applicativo verifica, in base alle informazioni inserite nella parte compilativa, se sono state adottate le misure di sicurezza richieste. Il risultato viene espresso in termini di idoneità /non idoneità delle tecnologie, procedure e risorse umane a tutelare i dati da un eventuale trattamento illecito. •Una seconda parte in cui tale idoneità /non idoneità deve essere espressa in termini numerici dall’utente. I valori numerici indicano, infatti, la gravità del rischio, qualora si verifichi un evento illecito. Sicur318 versione 2004 Analisi dei rischi: Valutazione La modalità di espressione dei valori numerici sopra esposti è indicata nella scheda di valutazione; tale scheda è visualizzabile cliccando su visualizza e selezionando la relativa opzione di visualizzazione. Il ragionamento da effettuare sarà comunque quello presente nella stampa riportata a fianco. Sicur318 versione 2004 Analisi dei rischi: Consigli •Consigli: ha lo scopo di mostrare in modo evidente i motivi dell’idoneità /non idoneità dell’archivio/locale. Anche questa parte mantiene la distinzione: procedure, tecnologie e risorse umane. •Procedure: viene evidenziata la presenza o meno di procedure codificate per iscritto conformemente alle disposizioni dell’Allegato B •Tecnologie: viene evidenziata l’idoneità/ non idoneità delle tecnologie esistenti in relazione al tipo di trattamento effettuato, consigliando eventualmente le misure tecnologiche da implementare. •Risorse umane: viene evidenziata l’idoneità/ non idoneità dei soggetti preposti al trattamento, in relazione alla loro partecipazione ai corsi di formazione previsti dalla normativa. Nel caso di non idoneità viene fornito l’elenco dei soggetti che dovrebbero frequentare un corso di formazione. In ogni sezione c’è la possibilità, per l’utente, di inserire eventuali annotazioni più dettagliate rispetto ai consigli generici offerti. Sicur318 versione 2004 Documento programmatico sulla sicurezza Al termine dell’inserimento dati e dell’analisi effettuata sarà possibile stampare il Documento Programmatico Sulla Sicurezza (D.P.S.S.) composto da frontespizio, documento programmatico (dichiarazione di intenti), scheda di valutazione, analisi dei rischi per locale e per archivio. Queste stampe, insieme alle lettere di incarico e responsabilità, costituiranno il documento cartaceo da esibire all’Autorità preposta in caso di controllo. Sicur318 versione 2004

Scarica