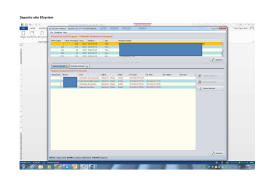

infostra - studio infortunistica stradale -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- TONEATTO per.ind. VITO iscrizioni : Albo dei Periti Industriali di Udine Ruolo Nazionale dei Periti Assicurativi Albo dei Consulenti Tecnici del Giudice - Tribunale di Udine Albo dei Periti - Tribunale di Udine perizie ricostruttive cinetico cinematiche sinistri (solving computerizzati con software ingegneristici PC-Crash e/o Virtual-Crash) accertamenti tecnici ed estimo speciale automobilistico v.le Ungheria, 17 33100 UDINE tel./fax : +39 0432 294716 -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- website : http://www.infostra.it e-mail : [email protected] PCT (Processo Civile Telematico e CTU) (appunti per i workshop 2014) Il deposito di un atto in formato elettronico deve essere conforme alle regole tecniche di cui al DM 44/2011 del 21.02.2011 (con le modifiche di cui al DM 209/2012 del 15 ottobre 2012) e alle richiamate specifiche tecniche emanate dapprima con provvedimento del 18 luglio 2011 che individua anche i soggetti esterni abilitati al deposito, aggiornato con provvedimento del 16.04.2014 e poi provvedimento del 06.05.2014. Le citate specifiche tecniche sono tuttavia ‘work in progress’ e dopo i provvedimenti citati ne sono uscite (… 25.06.2014) e ne usciranno altre (per seguire gli aggiornamenti consultare le news del sito ( http://pst.giustizia.it/PST/it/pst_3.wp ). L’atto da depositare (file in formato PDF ottenuto come trasformazione testuale) e gli eventuali allegati (nei formati ammessi) devono essere inseriti in una struttura informatica denominata busta telematica da inviare, come allegato ad un messaggio di Posta Elettronica Certificata (PEC), all’indirizzo telematico dell’ufficio giudiziario destinatario, consultabile sul Portale Servizi Telematici ( http://pst.giustizia.it/PST/it/pst_2_4.wp ). Il file PDF relativo all’atto deve essere firmato digitalmente dal soggetto che procede al deposito. Le informazioni fondamentali riferite all’atto devono essere inserite in una apposita struttura dati (file XML), specifica per ogni tipologia di atto, anch’essa sottoscritta con firma digitale e inserita nella busta telematica. Sono presenti sul mercato diversi software ‘redattore atti PCT’ che permettono la creazione di tale struttura dati, tra questi SLpct, commissionato dalla Regione Toscana, permette ad avvocati e CTU che utilizzano il PdA Cancelleria Telematica di depositare qualsiasi tipologia di atti presso gli uffici giudiziari abilitati dal Ministero della Giustizia. Il software SLpct ( http://www.evoluzionisoftware.it ) è distribuito con licenza open-source GNU GPLv3 (software di libero uso) e può essere scaricato ed installato su qualsiasi PC a diverso sistema operativo ed a partire dalla versione 1.3.0 (03.06.2014) implementa anche il deposito atti per i C.T.U. : Windows http://www.evoluzionisoftware.it/software/slpct/Area_download/setupslpct.exe Mac http://www.evoluzionisoftware.it/software/slpct/Area_download/SLpct_mac.dmg.zip Linux http://www.evoluzionisoftware.it/software/slpct/Area_download/SLpct_linux.tar.gz Il formato del messaggio di PEC è riportato nel documento Formato messaggi p.e.c. e la trasmissione descritta nel flusso di deposito. Il deposito è accettato solo se il soggetto mittente del messaggio di PEC risulta registrato nel Registro Generale degli Indirizzi Elettronici. pagina 1 di 46 Accesso e consultazione del ReGIndE L’accesso al RegIndE per ricerche e/o verifiche richiede l’uso della smart-card o del dispositivo di firma digitale mentre, per cercare semplicemente gli indirizzi PEC di imprese e professionisti si può consultare liberamente il sito http://www.inipec.gov.it/. Per ciascun ufficio giudiziario le tipologie di atto depositabili telematicamente con valore legale sono quelle individuate nei decreti emessi (ai sensi dell'art 35 comma 1 del D.M. 44/2011) e consultabili nella sezione Servizi/Uffici Giudiziari del portale (vedasi figura 1). fig. 1) portale servizi telematici - uffici giudiziari consultazione pubblica (http://pst.giustizia.it/PST/it/pst_2_4.wp). Come esempio di ricerca : Distretto di Trieste e Citta/comune di Udine. Accesso e consultazione fascicolo di causa Dal tuo computer puoi procedere nella consultazione di un fascicolo di causa presente nella Cancelleria di un Ufficio Giudiziario del PCT attraverso il PST (Portale Servizi Telematici). Per procedere serve : a) essere iscritti al ReGIndE. b) essere in possesso di un dispositivo di firma digitale (es. : Arubakey) L’accesso a Internet si può fare o tramite un browser residente sul dispositivo di firma digitale o previa importazione dei certificati nel browser del computer. Esempio di consultazione 1) inserisci il dispositivo di firma digitale nel computer ed avvialo ; 2) chiudi tutti i programmi ed anche il browser in uso ; 3) avvia il browser residente sul dispositivo di firma digitale (e in tal caso passa al punto 5) oppure prosegui per usare il browser del computer ; fig. 2) Importare i certificati con Aruba Key. 4) importa i certificati sul computer (l’importazione dei certificati dell’Aruba Key all’interno del computer rende possibile l’interfacciamento del dispositivo anche dalle applicazioni già pagina 2 di 46 presenti nello stesso quali Internet Explorer, Adobe Reader (Professional), Safari, software di Firma Digitale, etc. (attenzione : per attivare questa funzionalità servono i privilegi di amministratore). Per attivare l’importazione dei certificati, seleziona “Utilities” e poi “Import Certificato” (vedi figura 2), poi dal browser potrai verificare i certificati importati nel P.C. ; 5) apri una scheda nel browser e connetti su (http://pst.giustizia.it/PST/ ), da qui seleziona Login (in alto al centro) oppure in Servizi riservati - Effettua Login. Può apparire una finestra di avviso sicurezza (vedi figura 3) ; fig. 3) Login warning. 6) seleziona ‘Continuare con il sito Web’ e appare la successiva finestra per accedere con la smartcard (vedi figura 4) ; fig. 4) Login. 7) seleziona “smartcard“ (anche se usi un dispositivo di firma digitale (esempio ArubaKey) ; 8) viene lanciata una finestra “Scelta certificato digitale” - “Identificazione” E’ necessario identificare il sito Web da visualizzare. Scegliere un certificato. Premere su OK ; 9) Sempre nel browser premere su “Strumenti” - “Opzioni Internet” e si apre la finestra di popup, selezionare “Avanzate”, scendere con il cursore e verificare o impostare le spunte “Usa TLS 1.0”, “Verifica firme dei programmi scaricati” e “Verifica revoca dei certificati dell’autore” (vedasi figura 5) ; fig. 5) Login - verifica o impostazione opzioni. pagina 3 di 46 10) vengono lanciate le finestre di conferma (vedasi figura 6) premere su OK ; fig. 6) Login - conferma certificati. Dopo il login sarà possibile accedere ai fascicoli informatici dei procedimenti per i quali si è stati nominati C.T.U. : SICID Sistema Informatico Contenzioso Civile Distrettuale (civile, lavoro, volontaria giurisdizione) ; SIECIC Sistema Informatico Esecuzioni Civili Individuali e Concorsuali (procedure concorsuali, esecuzioni mobiliari e immobiliari ; SIGP Sistema Informatico Giudice di Pace (procedimenti davanti al Giudice di Pace). fig. 7) Login effettuato con messaggio di benvenuto (in alto al centro) ed è quindi possibile procedere alla consultazione registri dei procedimenti e relativi fascicoli informatici (… per i quali si è autorizzati !). Deposito di atti nel fascicolo di causa Per depositare nella cancelleria PCT qualsiasi comunicazione o relazione tecnica la trasmissione deve essere effettuata seguendo la seguente sequenza : - preparare per la firma digitale il documento e gli eventuali allegati (nei formati consentiti) ; - utilizzare il software redattore atti (ad esempio SLpct) e inserire le informazioni riferite all’atto ; - procedere con lo stesso software alla apposizione della firma digitale ; - procedere all’invio a mezzo p.e.c. di documenti e busta telematica generata con SLpct. pagina 4 di 46 Il software redattore atti SLpct Nel caso di sistema operativo Windows il file di setup scaricato (setupslpct.exe) lancia la installazione (oppure lancia la disinstallazione) creando nella cartella programmi del P.C. le sue cartelle (C:\Program Files (x86)\Evoluzioni Software\SLpct) dove inserisce eseguibili, librerie, schemi ecc. Al termine della installazione crea un collegamento sul desktop ed uno nella barra delle applicazioni del menù start dai quali può poi essere mandato in esecuzione. Con la installazione il software crea poi sul P.C. (multiutente) due sue cartelle, una pubblica (C:\Users\Public\Documents\SLpct) ed una privata (C:\Users\Proprietario\Documents\SLpct). Nella directory utente pubblica inserisce i dati che utilizza (certificati scaricati, tipo atti, dati dei servizi telematici, uffici giudiziari). Nella directory utente privata inserisce i dati di inizializzazione, identificazione, log applicazione ed una sottocartella per ciascun utente (dal relativo codice fiscale) nella quale saranno inseriti suddivisi per anno e poi mese e giorno (o per altro criterio libero) i dati dei distinti atti elaborati. Il manuale utente in formato ‘.pdf’ per l’utilizzo del software SLpct può essere scaricato dal sito ( http://www.giustizia.toscana.it/giustizia.toscana/modulisticasede_dettaglio_modulo.jsp?uploadid =-212387124&codicesede=RT ). Al termine della installazione è quindi possibile lanciare in esecuzione il software o da icona sul desktop o da ‘start’, tutti i programmi, SLpct oppure, volendo, dalla directory dove è installato l’eseguibile SLpct.exe. All’avvio il software provvede a leggere l’elenco degli uffici giudiziari ed è poi pronto per essere utilizzato (vedasi figura 8). Fig. 8 Operazioni di inizio esecuzione. Nella barra dei menu si possono leggere le informazioni relativa al software e relative licenze d’uso selezionando ‘?’ (vedasi figura 9) ed a questo punto è possibile procedere per l’uso. Nella stessa barra è presente solo un menu ‘File’ dal quale è possibile procedere con l’inserimento dei dati del/dei Professionisti che lo usano, le Impostazioni, l’aggiornamento di certificati ed elenco atti ed il controllo della presenza di eventuali aggiornamenti. pagina 5 di 46 Fig. 9 Informazioni sul software e licenza d’uso. Fig. 10 Menu File Professionisti. Il submenù Professionisti (vedasi figura 11) consente di gestire i dati di chi utilizza SLpct e quando chiamato apre una finestra di selezione, inizialmente vuota, che consente inserimento, modifica e cancellazione di un professionista. Nel caso di primo utilizzo si seleziona ‘Nuovo’ ed in questo caso appare una finestra di dialogo che consente l’inserimento dei dati obbligatori (nome campi rossi) e facoltativi, si presti attenzione a settare la casella di spunta mittente di buste per via telematica. Terminato l’inserimento dei dati si esce confermando e da ora nella finestra principale appare il codice fiscale del professionista (nel caso di più professionisti inseriti la selezione sarà possibile dal relativo menu a tendina). Il submenù Impostazioni (vedasi figura 12) consente di gestire i dati di connessione (solo nel caso di connessione di rete dotata di un server proxy si spunta la relativa casella e si inseriscono i relativi campi). La sottostante casella Usa Desktop API per visualizzare i file normalmente non si spunta, serve solo per selezionare tale opzione. Nella parte inferiore sono inseriti i percorsi base di default, in precedenza citati, per il salvataggio dei file creati con SLpct (buste telematiche). pagina 6 di 46 Fig. 11 Menu File Professionisti - inserimento dati professionista con spunta casella mittente, poi selezione per C.F.. Fig. 12 Menu File Impostazioni. Il submenù Aggiorna certificati (vedasi figura 13) lancia la relativa finestra di dialogo che richiede di confermare o meno la scelta ed in caso affermativo avvia tale funzione remota. Il submenù Aggiorna atti (vedasi figura 14) lancia una analoga finestra di dialogo che richiede di confermare o meno la scelta ed in caso affermativo avvia la relativa funzione remota. Il submenù Controllo presenza aggiornamenti (vedasi figura 15) lancia immediatamente la funzione remota per effettuare la verifica che se ha esito negativo apre una finestra di controllo che informa l’assenza di aggiornamenti (confermare per uscire). Infine, il submenù Esci consente di uscire dalla applicazione (nel caso non siano state salvate le modifiche appare un messaggio di avviso che consente di rinunciare all’uscita). pagina 7 di 46 Fig. 13 Menu Aggiorna Certificati. Fig. 14 Menu Aggiorna Elenco Atti. Fig. 15 Menu Controllo presenza aggiornamenti. Esempio completo di utilizzo e trasmissione 1) Avvia il programma Redattore Atti tramite l’icona creata sul tuo desktop (SLpct), si apre la finestra di lavoro. Se non c’è il tuo C.F. selezionalo con il menù a tendina. Fig. 16 Menù File - eventuale modifica dati professionista con spunta casella mittente, poi selezione per C.F. pagina 8 di 46 2) Se non c’è nel menù a tendina inseriscilo con menù File Professionisti (vedasi figura 16), poi puoi anche modificare i tuoi dati o eliminarli. 3) Apri il menù a tendina ‘Cartella’ (vedasi figura 17) e seleziona : ‘Suddivisione automatica per anno e data’ (o altra opzione a tua scelta). Fig. 17 Scelta del criterio di archiviazione (default = per anno e data). Fig. 18 Inserimento nome identificativo busta (inserisci numero RG dal fascicolo informatico) o apri busta esistente. pagina 9 di 46 4) Apri ‘Identificativo busta’ per selezionare eventuali buste elaborate (vedasi figura 18) o nel campo inserisci ad esempio il numero di R.G. del procedimento a cui stai lavorando, se lo usi scrivilo identico oppure, usa un tuo identificativo (il software creerà una directory con quel nome sul tuo computer con le modalità già viste). Fig. 19 Scelta del registro di cancelleria relativo al procedimento. Fig. 20 Scelta del ruolo. pagina 10 di 46 5) Apri il menù a tendina ‘Registro’ (vedasi figura 19) e seleziona il registro del procedimento (per esempio ‘Contenzioso civile’). 6) Apri il menù a tendina ‘Ruolo’ (vedasi figura 20) e seleziona il registro del procedimento (per esempio ‘Generale degli affari civili contenziosi’). Fig. 21 Scelta del grado di giudizio e dell’oggetto. Fig. 22 Selezione premendo sulla freccia a destra della casella dell’Ufficio Giudiziario dove inviare il documento (ad esempio Tribunale ordinario di Udine). pagina 11 di 46 7) Apri il menù a tendina ‘Grado’ e selezione quello pertinente al procedimento. 8) Scorri nella finestra ‘Atti’ fino a trovare ‘CTU - Deposito semplice’ (vedasi figura 21) ed alla fine nella finestra premi il tasto ‘Avanti’ per proseguire. Fig. 23 Inserimento del numero di R.G. del procedimento a cui stai lavorando, rigorosamente identico nel formato a quello presente nel fascicolo informatico che hai in consultato o alle comunicazioni ricevute. Fig. 24 Selezione del tipo di documento in corso di deposito per il procedimento a cui stai lavorando. pagina 12 di 46 9) Si apre una nuova finestra ed in questa apri il menu a tendina ‘Ufficio’ (vedasi figura 22) e seleziona l’Ufficio Giudiziario dove devi inviare il tuo documento (ad esempio Tribunale ordinario di Udine). Nel campo ‘Numero del procedimento’ (vedasi figura 23) inserisci il numero di R.G eventuale Sub e l’anno del procedimento a cui stai lavorando, (sempre rigorosamente identico nel formato a quello presente nel fascicolo informatico che hai in consultato o alle comunicazioni ricevute). Solo se il deposito è urgente spunta la relativa casella (normalmente non lo è) e quindi premi il tasto ‘Avanti’ per proseguire. 10) Si apre una terza finestra (vedasi figura 24) ed in questa seleziona il tipo di documento che stai per depositare tra quelli suggeriti : ‘deposito Perizia’, ‘istanza Generica’, ‘istanza Liquidazione CTU’, ‘integrazione Perizia’ o ‘richiesta proroga termini Perizia’. A selezione effettuata premi il tasto ‘Avanti’ per proseguire. 11) Si apre quarta finestra (vedasi figura 25) nella quale dovrai indicare al software in quale directory del tuo P.C. si trova il documento da trasmettere. Per consentire al software di acquisire il documento (relazione di CTU) seleziona ‘Imposta’, questo provoca l’apertura di una finestra popup (vedasi figura 26) dalla quale andrai a cercare e poi selezionare tale documento nella directory dove l’avevi precedentemente salvato (in formato *.pdf). Quando hai trovato e selezionato il documento seleziona ‘Apri’ oppure fai un doppio click sulla sua icona. Se il documento principale non è di tipo testuale come nel caso sia stato acquisito da scanner (file di immagine) potrebbe aprirsi una finestra di popup di avvertimento (vedasi figura 27) seleziona ‘OK’ e/o diversamente procedi. 12) Se il documento è conforme viene acquisito ed il suo nome appare nella finestra (vedasi figura 28). 13) A questo punto se non devi trasmettere anche degli allegati passa al punto 16, diversamente seleziona ‘Allega’ ed in tal caso si apre una finestra popup (vedasi figura 29). Fig. 25 Selezione del tasto ‘Imposta’ per cercare e selezionare la relazione che devi depositare per il procedimento a cui stai lavorando. pagina 13 di 46 Fig. 26 Cerca nel tuo P.C. il documento o la relazione che devi depositare per il procedimento a cui stai lavorando. Fig. 27 Rifiuto del documento che devi depositare per il procedimento a cui stai lavorando se non conforme. 14) nella finestra di popup per la trasmissione di allegati (vedasi figura 29) lascia selezionato ‘allegato semplice’ e procedi selezionando ‘Conferma’. 15) Dopo la conferma si apre una ulteriore finestra di popup (vedasi figura 30) cerca l’allegato da pagina 14 di 46 acquisire nella directory in cui risiede e selezionalo con ‘Apri’ oppure fai un doppio click sulla sua icona (gli allegati devono essere file di tipo compatibili a quelli elencati nella casella ‘Tipo file:’). Se l’allegato è stato acquisito lo potrai vedere indicato nella finestra (vedasi figura 31) e se ne hai altri ripeti l’operazione per ognuno di essi. Fig. 28 Documento acquisito e indicato. Fig. 29 Finestra di popup per la trasmissione di allegati lascia selezionato allegato semplice e conferma. pagina 15 di 46 Fig. 30 Ulteriore finestra di popup per ricerca e selezione dell’allegato da collegare al documento. Fig. 31 nella finestra oltre al documento ora appare acquisito e indicato anche l’allegato collegato. 16) Seleziona ‘Crea busta’, si apre una finestra popup che mostra il contenuto della busta (vedasi figura 32), prima di procedere controlla la dimensione della busta (indicata in basso a sinistra) deve essere inferiore a 30 MB (o non verrà accettata dal sistema della cancelleria pagina 16 di 46 PCT). Se la dimensione è maggiore non ti resta che ridurre la dimensione di uno o più files selezionandolo/i ed eliminandolo/i con il tasto ‘Elimina’ e reintrodurli più leggeri ! 17) Ora inserisci nel P.C. il tuo dispositivo di firma digitale e procedi selezionando ‘Firma tutto’ poi salta al punto 18) se invece vuoi firmare solo il documento selezionalo (vedasi figura 33). Fig. 32 Finestra ‘Crea busta’ - contiene oltre a documento e allegato anche il file DatiAtto.xml collegato. Fig. 33 Finestra ‘Crea busta’ - seleziona il solo documento da firmare. pagina 17 di 46 Dopo aver selezionato il documento (senza allegati) premi sul tasto ‘Firma’, si apre una finestra di popup per la verifica di conformità (vedasi figura 34), seleziona ‘Visualizza confronto’ e nel tuo browser si apre un’altra scheda o finestra (vedasi figura 35) dove potrai vedere il documento ed accertarne la conformità. Fig. 34 Finestra ‘Verifica conformità’ - seleziona visualizza confronto per poi settare ‘conformità verificata’. Fig. 35 Finestra del browser (nel caso I-Explorer 32) che mostra il documento e i dati strutturati per la verifica di conformità. pagina 18 di 46 Ora puoi procedere sia lasciando aperto che chiudendo il browser (I-Explorer 32 o altro) in entrambi i casi nella finestra di popup sarà ora indispensabile (prima non lo era) spuntare la casella ‘Conformita verificata …’ (vedasi figura 36), poi premi su ‘Chiudi’ ed a questo punto si apre una finestra di popup per inserire il PIN del dispositivo di firma digitale o smart card. Fig. 36 Finestra ‘Verifica conformità’ - spunta la casella Conformità verificata e poi ‘Chiudi’. Fig. 37 Finestra di popup per inserire il PIN del dispositivo di firma digitale o della smart card. pagina 19 di 46 Attenzione, se il dispositivo di firma digitale o smart card non sono stati inseriti prima, SLpct blocca la finestra ‘Crea busta’, in questo caso inserisci il dispositivo (Arubakey come in Accesso e consultazione fascicolo di causa) ed importa il certificato sul P.C. in uso. 18) Inserisci il PIN della tua firma digitale (vedasi figura 37) e seleziona ‘OK’, si apre una finestra di popup (vedasi figura 38) che ti conferma la firma dei file selezionati (nel caso solo uno), premi ‘OK’ ... Fig. 38 Finestra di popup che conferma la firma del documento selezionato. Fig. 39 Finestra di popup che conferma la firma dell’atto principale ‘DatiAtto.xml’ selezionato. pagina 20 di 46 19) Ora seleziona il file xml che descrive l’atto principale ‘DatiAtto.xml’ che deve essere firmato e ripeti la selezione ‘Firma’ che, come nel caso precedente, apre una finestra di popup (vedasi figura 39) che ti conferma la firma di questo file selezionato, premi ‘OK’ e procedi in modo analogo se vuoi firmare uno o più allegati. 20) Quando hai concluso con ‘Firma’ dei file uno a uno o con ‘Firma tutto’, Seleziona ‘Crea Busta’, vengono elaborati gli atti e alla fine si apre una finestra di popup che ti indica la localizzazione ed il nome della busta creata con successo, ora puoi selezionare ‘OK’. Fig. 40 Dopo la seleziona ‘Crea Busta’ e l’elaborazione degli atti, si apre una finestra di popup che conferma la creazione della busta telematica. Fig. 41 Seleziona ‘Salva busta in’ per salvare le busta telematica ( il file ‘Atto.enc…’) in una directory a scelta. pagina 21 di 46 21) Chiusa la finestra di popup ora la finestra principale (vedasi figura 41) contiene l’indirizzo p.e.c. del Tribunale (conviene copiarlo se non va a buon fine l’invio della busta) e nuovi pulsanti diversi dai precedenti. A questo punto conviene salvare le busta telematica (anche nel caso non vada a buon fine il primo tentativo di invio) in una directory a scelta, per farlo seleziona “Salva busta in” salvando il file Atto.enc. 22) Per procedere al primo tentativo di invio seleziona ‘Invia Deposito’ (vedasi figura 42), nel caso tutto abbia funzionato correttamente SLpct genera in Outlook il messaggio da inviare (vedasi figura 43) ma con mittente ‘predefinito’ che potrebbe non essere p.e.c. ! Fig. 42 Seleziona ‘Invia Deposito’ per trasmettere le busta telematica ‘Atto.enc…’ alla cancelleria di destinazione. Fig. 43 Finestra con il messaggio di posta elettronica che compare in caso di buon fine per la trasmissione della busta telematica (file criptato). Si noti nel caso che l’indirizzo mittente (predefinito) non è p.e.c. pagina 22 di 46 Se non esiste un client di posta elettronica predefinito (ad esempio Outlook) o questo non è in grado di eseguire la messaggistica, potrebbe aprirsi una finestra di popup che lo avvisa, seguito da un ulteriore messaggio di eccezione, in tal caso seleziona ‘OK’ e procedi (vedasi figura 44). Fig. 43 Finestra di popup che compare in caso di impossibilità di trasmettere la p.e.c. seguito da un ulteriore messaggio di eccezione. 23) Con la predisposizione del messaggio di posta elettronica pronto all’invio SLpct ha terminato il suo compito ovvero ha creato e firmato la busta telematica ‘Atto.enc’ e si chiude. Prima di procedere all’invio in cancelleria tramite il semplice messaggio di p.e.c. (che tuttavia in gran parte dei casi non è conforme alle specifiche) sono necessari alcuni controlli del formato con eventuali modifiche : verificare che la casella del mittente corrisponda alla tua p.e.c. iscritta al RegIndE ; verificare che la casella del destinatario corrisponda a quella p.e.c. dell’ufficio giudiziario ; verificare che nella casella oggetto sia scritto DEPOSITO e dopo uno spazio un testo ; verificare che il corpo del testo sia Normale e non RTF o HTML ; verificare che l’allegato sia uno solo e con estensione *.enc (il sistema elabora solo il primo) verificare che nel corpo del messaggio non vi sia alcun testo (il sistema lo ignora) Quando tutto è stato sistemato il messaggio può infine essere inviato. A seguito dell’invio del messaggio di PEC relativo ad un deposito, il mittente riceverà dal dominio Giustizia : - ricevuta di Avvenuta Consegna (RdAC) la data e l’ora della RdAC determina il momento della ricezione ai fini dei termini processuali. Nel caso in cui la RdAC sia rilasciata dopo le ore 14.00, il deposito si considera effettuato il giorno feriale immediatamente successivo. - Avviso Mancata Consegna (AMC) in alternativa alla RdAC: equivale all’impossibilità a consegnare la PEC di deposito alla casella di posta elettronica certificata dell’ufficio giudiziario adito. In questo caso si consiglia di ritentare l’invio della PEC di deposito o di rivolgersi al proprio gestore di PEC ovvero al proprio Punto di Accesso (PdA) nel caso di PEC integrata nelle funzionalità del PdA - esito controlli automatici è un messaggio di PEC in cui viene riportato l’esito dei controlli inerenti le verifiche formali del messaggio e della busta telematica - esito intervento della cancelleria è un messaggio di PEC in cui viene riportato l’esito dell’intervento di accettazione dell’atto da parte della cancelleria o della segreteria dell’Ufficio Giudiziario La descrizione dettagliata dell’intero flusso di deposito è riportata nel documento Formato messaggi e descrizione flusso di deposito. Formato messaggi PEC Il messaggio di PEC con il quale si inoltra l’atto da depositare deve essere conforme nella sintassi al formato sotto riportato (in neretto le parole chiave) ; il mancato rispetto di tale sintassi comporta un esito negativo del deposito. Mittente Destinatario Oggetto Deposito dell’atto Indirizzo di posta elettronica certificata di un soggetto abilitato esterno registrato nel ReGIndE. Depositante dell’atto. Indirizzo di posta elettronica certificata dell’ufficio giudiziario interessato. Sintassi: DEPOSITO [oggetto_deposito] pagina 23 di 46 Corpo Allegati dove : [oggetto_deposito] = eventuale testo libero (ignorato dal sistema) esempio : DEPOSITO Ricorso A vs. B Eventuale testo libero (ignorato dal sistema) [qualsiasi nome].enc: busta telematica (corrisponde a “Atto.enc”), come da specifiche; il sistema accetta un solo file con estensione .enc, ed elabora solo quello; nel caso in cui vi siano più file .enc, il sistema elabora unicamente il primo Qualora la busta telematica (file.enc) venga inviata manualmente, per esempio attraverso la web mail, occorre accertarsi che : a) la sintassi dell’oggetto sia la seguente: “DEPOSITO<spazio><qualsiasi carattere>”; è importante la presenza dello spazio dopo “DEPOSITO” seguito da un testo libero, non vuoto b) sia allegato un unico file <qualsiasi_nome>.enc c) il messaggio di PEC sia impostato come solo testo (non HTML) Mittente Destinatario Oggetto Corpo Allegati Mittente Destinatario Oggetto Corpo Allegati Esito dei controlli automatici a seguito di deposito atto Indirizzo di posta elettronica certificata dell’ufficio giudiziario interessato. Indirizzo di posta elettronica certificata di un soggetto abilitato esterno registrato nel ReGIndE. Depositante dell’atto. Sintassi : ESITO CONTROLLI AUTOMATICI [oggetto_mail_deposito] dove: [oggetto_mail_deposito] = oggetto della mail di deposito, escluso il prefisso “POSTA CERTIFICATA: “ (inserito automaticamente dal gestore di PEC) esempio : ESITO CONTROLLI AUTOMATICI DEPOSITO Ricorso A vs. B Codice esito: [come riportato in EsitoAtto.CodiceEsito] Descrizione esito : [come riportato in EsitoAtto.DescrizioneEsito] EsitoAtto.xml, documento xml aderente alle attuali specifiche (EsitoAtto.dtd); l’elemento IdMsg conterrà l’ID univoco del messaggio di PEC (elemento identificativo in DatiCert.xml); elementi relativi a codifiche PdA saranno valorizzati con stringhe vuote Esito intervento ufficio Indirizzo di posta elettronica certificata dell’ufficio giudiziario interessato. Indirizzo di posta elettronica certificata di un soggetto abilitato esterno registrato nel ReGIndE. Depositante dell’atto. Sintassi : ACCETTAZIONE [oggetto_mail_deposito] dove: [oggetto_mail_deposito] = oggetto della mail di deposito, escluso il prefisso “POSTA CERTIFICATA: “ (inserito automaticamente dal gestore di PEC) esempio : ACCETTAZIONE DEPOSITO Ricorso A vs. B Codice esito: [come riportato in EsitoAtto.CodiceEsito] Descrizione esito: [come riportato in EsitoAtto.DescrizioneEsito] EsitoAtto.xml, documento xml aderente alle specifiche (EsitoAtto.dtd); l’elemento IdMsg conterrà l’ID univoco del messaggio di PEC (elemento identificativo in DatiCert.xml); elementi relativi a codifiche PdA saranno valorizzati con stringhe vuote. Busta telematica Il formato della busta telematica può essere meglio rappresentato graficamente (vedasi figura a destra). La busta telematica è ottenuta cifrando con la chiave pubblica dell’ufficio giudiziario destinatario (reperibile nella posizione indicata dall’elemento PathCert del catalogo dei servizi telematici) il contenuto vero e proprio del deposito (Atto.msg) costituito da : - un file strutturato, IndiceBusta.xml, in cui sono elencati, con opportuni riferimenti, l’atto e gli eventuali allegati ; un file strutturato, DatiAtto.xml, specifico per ogni tipologia di atto, in cui sono riportate le informazioni fondamentali contenute nell’atto ; l’atto vero e proprio (in formato PDF) firmato digitalmente ; gli allegati all’atto che possono essere sottoscritti digitalmente o meno. La dimensione massima della busta telematica è pari a 30 MegaByte. pagina 24 di 46 Flusso di deposito attraverso la Posta Elettronica Certificata La trasmissione in via telematica all’ufficio giudiziario della busta contente l’atto da depositare corredato dei suoi allegati e dei dati strutturati in formato XML (datiAtto.xml) segue i paradigmi della posta elettronica certificata, come nel diagramma di sequenza (vedasi figura 44). Questa la spiegazione, seguendo la numerazione della figura : 1. 2. 3. 4. 5. Il depositante predispone l’atto e gli allegati, tipicamente utilizzando un apposito software applicativo. Il software applicativo produce la busta telematica. Il depositante predispone il messaggio di PEC (eventualmente attraverso lo stesso software utilizzato per la predisposizione della busta telematica), con destinatario l’indirizzo di PEC dell’ufficio giudiziario o dell’UNEP destinatario. Il messaggio viene inviato al gestore di PEC del depositante stesso. Il gestore di PEC del depositante restituisce la Ricevuta di Accettazione (RdA), che viene resa disponibile nella casella di PEC del depositante. fig. 44) diagramma di sequenza del flusso di deposito p.e.c. 6. Il gestore di PEC del depositante invia il messaggio al gestore di PEC del Ministero della giustizia (GiustiziaCert 7. Il gestore di PEC del Ministero della giustizia restituisce la Ricevuta di Avvenuta Consegna (RdAC); la busta si intende ricevuta nel momento in cui viene generata la RdAC. 8. La RdAC viene resa disponibile nella casella di PEC del depositante. 9. Il gestore dei servizi telematici effettua il download del messaggio di PEC. 10. Il gestore dei servizi telematici verifica la presenza del depositante (titolare della casella di PEC mittente) nel ReGIndE; nel caso in cui il depositante sia un avvocato, effettua l’operazione di certificazione, ossia viene verificato lo status del difensore; nel caso in cui lo status non sia “attivo”, viene segnalato alla cancelleria. pagina 25 di 46 11. Il gestore dei servizi telematici effettua gli opportuni controlli automatici (formali) sulla busta telematica. 12. L’esito dei suddetti controlli è inviato con un messaggio di PEC al depositante, mediante un collegamento con il gestore di PEC del Ministero della giustizia. 13. Il gestore dei servizi telematici recupera la Ricevuta di Accettazione (RdA) dal gestore di PEC del Ministero. 14. Il gestore dei servizi telematici salva la relativa RdA nel fascicolo informatico. 15. Il gestore di PEC del Ministero invia il messaggio con l’esito dei controlli automatici al gestore di PEC del depositante. 16. Il gestore di PEC del depositante provvede a rendere disponibile l’esito dei controlli automatici nella casella di PEC del depositante. 17. Il gestore di PEC del depositante invia al gestore di PEC del Ministero la Ricevuta di Avvenuta Consegna (RdAC). 18. La RdAC viene recuperata dal gestore dei servizi telematici. 19. La RdAC viene salvata nel fascicolo informatico. 20. L’operatore di cancelleria o dell’ufficio NEP, attraverso il sistema di gestione dei registri, accetta l’atto, che viene così inserito nel fascicolo informatico. 21. Il gestore dei servizi telematici, all’esito dell’intervento dell’ufficio, invia un messaggio di PEC al depositante, collegandosi con il gestore di PEC del Ministero della giustizia, utilizzando il formato del messaggio previsto. 22. Il gestore dei servizi telematici recupera la Ricevuta di Accettazione (RdA) dal gestore di PEC del Ministero. 23. Il gestore dei servizi telematici salva la relativa RdA nel fascicolo informatico. 24. Il gestore di PEC del Ministero invia il messaggio con l’esito dell'intervento d'ufficio al gestore di PEC del depositante. 25. Il gestore di PEC del depositante provvede a rendere disponibile l’esito dell'intervento d'ufficio nella casella di PEC del depositante. 26. Il gestore di PEC del depositante invia al gestore di PEC del Ministero la Ricevuta di Avvenuta Consegna (RdAC). 27. La RdAC viene recuperata dal gestore dei servizi telematici. 28. La RdAC viene salvata nel fascicolo informatico. Reginde (Registro Generale degli Indirizzi Elettronici) In accordo con quanto regolamentato dal DM 44/2011, il Registro Generale degli Indirizzi Elettronici (ReGIndE), gestito dal Ministero della Giustizia, contiene i dati identificativi nonché l’indirizzo di posta elettronica certificata (PEC) dei soggetti abilitati esterni, ovverossia : 1. appartenenti ad un ente pubblico ; 2. professionisti iscritti in albi ed elenchi istituiti con legge ; 3. ausiliari del giudice non appartenenti ad un ordine di categoria o che appartengono ad ente/ordine professionale che non abbia ancora inviato l’albo al Ministero della giustizia (questo non si applica per gli avvocati, il cui specifico ruolo di difensore implica che l’invio dell’albo deve essere sempre fatto dall’ordine di appartenenza o dall’ente che si difende). Il ReGIndE non gestisce informazioni già presenti in registri disponibili alle PP.AA., nell’ambito dei quali sono recuperati, ad esempio ai fini di eseguire notifiche ex art. 149 bis c.p.c., gli indirizzi di PEC delle imprese o le CECPAC dei cittadini. In allegato alla presente scheda è riportato lo schema di riepilogo dei flussi che alimentano il RegIndE. L’inserimento di un soggetto abilitato esterno nel RegIndE avviene a seguito di registrazione secondo le modalità indicate nel provvedimento contenente le specifiche tecniche al DM 44/2011, di seguito sintetizzate. Registrazione di un soggetto da parte di ordini professionali o ad Enti pubblici Gli enti pubblici e gli ordini professionali possono procedere alla registrazione dei soggetti abilitati esterni appartenenti all’ordine/ente secondo le modalità descritte nella scheda Registrazione soggetti nel Registro Generale Indirizzi Elettronici da parte di ordini professionali ed enti pubblici. Per i soggetti abilitati esterni che svolgono il ruolo di ‘difensore’ è obbligatorio che la registrazione venga eseguita dall’ordine professionale o dall’ente di appartenenza. Registrazione in proprio di un soggetto I professionisti ausiliari del giudice non iscritti ad un albo oppure i soggetti il cui ordine di appartenenza non abbia provveduto all’invio di copia dell’albo, ad eccezione degli avvocati, possono registrarsi al RegIndE rivolgendosi ad un Punto di Accesso o utilizzando l’apposita funzionalità disponibile su questo Portale. In quest’ultimo caso, per accedere al servizio è necessaria l'identificazione c.d. "forte" (art. 6 del provvedimento), tramite token crittografico (esempio: smart card, chiavetta USB,...) contenente un certificato di autenticazione. Il token è rilasciato:1.da una pubblica amministrazione centrale o locale. Prende il nome di Carta Nazionale dei Servizi (CNS) o Carta Regionale dei Servizi (CRS);2.da un certificatore accreditato al rilascio della firma digitale. Ad autenticazione avvenuta, fare click sul proprio codice fiscale che compare in alto nella pagina (insieme alla funzione di Logout). Sarà presentata una nuova pagina all'interno della quale completare i propri dati e eseguire il caricamento (upload) del file contenente copia informatica, in formato PDF, della nomina o conferimento dell’incarico da parte del giudice. Tale file deve essere firmato digitalmente dal soggetto che intende eseguire la registrazione. pagina 26 di 46 Qualora il professionista s’iscriva ad un albo, oppure pervenga, successivamente all'iscrizione in proprio, copia dell’albo da parte dell’ordine di appartenenza, prevalgono i dati trasmessi dall’ordine: in questo caso viene cancellata la precedente iscrizione e inviato un messaggio PEC di cortesia al professionista. Il contenuto del ReGIndE è consultabile dai soggetti abilitati esterni tramite funzionalità disponibili sul proprio Punto di Accesso o sull’area riservata di questo Portale. fig. 45) Allegato 2 - Struttura di ComunicazioniSoggetti.xml - Schema pagina 27 di 46 fig. 46) Allegato 3 - Struttura di Esiti.xml - Schema Deposito telematico delle perizie dei C.T.U. in SICID (provvedimento 06.05.2014) Viene reso possibile il deposito telematico di atti da parte dei Consulenti Tecnici d’Ufficio (CTU) nel sistema SICID. Nel presente paragrafo sono descritte le modifiche agli XSD utilizzati per il deposito telematico SICID per permettere ai CTU di depositare : la perizia ; l’istanza di liquidazione ; l’istanza generica ; l’integrazione perizia e la richiesta di proroga dei termini della perizia. Tali depositi seguiranno lo stesso flusso riservato ai depositi degli avvocati: saranno sottoposti a controlli di validità in fase di accettazione; l’esito dei controlli sarà riportato al Cancelliere. fig. 47) Struttura di DepositoSemplice.xml - Schema Per consentire il deposito dei CTU è stato strutturato un nuovo schema XSD dal namespace http://schemi.processotelematico.giustizia.it/sicid/professionista/v1 che definisce la struttura del DatiAtto.xml che dovrà essere associato al deposito. Lo schema XSD prevede un elemento “DepositoSemplice” contenente una choice di elementi, uno per ogni tipologia di atto che il CTU potrà depositare: depositoPerizia, integrazionePerizia, richiestaProrogaTerminiPerizia, istanzaGenerica e istanzaLiquidazioneCTU. Essendo stati implementati degli atti specifici per i depositi nel SICID dei CTU, i controlli in fase di accettazione saranno integrati con la verifica della coerenza tra namespace definito nell’atto e sistema destinatario del deposito. In altri termini, non sarà ulteriormente concesso di procedere con depositi telematici nel SICID utilizzando atti pensati e sviluppati per il sistema SIECIC e viceversa. I depositi che non supereranno i suddetti controlli di coerenza verranno etichettati come depositi errati, quindi non elaborabili. In conformità con quanto avviene attualmente con i depositi degli avvocati, i mittenti riceveranno nella propria casella di PEC l’esito dei controlli. Ovviamente, i depositi dei CTU, al pari dei depositi degli avvocati, saranno consultabili dai Magistrati, nelle modalità già previste, tramite la Consolle del Magistrato. pagina 28 di 46 SICID e SIECIC cenni generali e gestione dei CTU Il SICID, Sistema Informatico Contenzioso Civile Distrettuale (civile, lavoro, volontaria giurisdizione) ed il SIECIC, Sistema Informatico Esecuzioni Civili Individuali e Concorsuali (procedure concorsuali, esecuzioni mobiliari e immobiliari) vengono utilizzati, con l’uso di un apposito software, dalle cancellerie dei Tribunali per la gestione dei relativi registri. Ovviamente l’accesso a questi sistemi è resa disponibile anche per i Magistrati nella loro attività quotidiana di consultazione dei fascicoli e scrittura dei provvedimenti con un software simile denominato ‘Consolle del Magistrato’. I Magistrati possono accedere, con l’uso della smart-card personale, a questo software che utilizza una base dati locale per attingere ai dati dei registri di cancelleria custoditi ed aggiornati dai programmi SICID e SIECIC trasferendoli, attraverso un’operazione denominata ‘estrazione’, nel loro P.C. Software SICID utente cancelleria Dopo l’operazione di accesso al sistema, la finestra che appare al cancelliere (vedasi figura 48) presenta la maschera principale del SICID che risulta essere suddivisa in 3 parti : 1. menù di navigazione : è possibile accedere a tutte le funzioni dell’applicazione divise in gruppi che rappresentano le macro funzionalità del sistema e possono cambiare a seconda del contesto utilizzato. 2. area di visualizzazione : visualizza le informazioni relative alla funzionalità selezionata nel menù di navigazione. 3. area informativa : contiene un tasto Informazioni versione, con cui visualizzare la finestra che mostra le versioni dei 4 componenti dell’infrastruttura applicativa (Applicazione client, Servizi applicativi di back-end, Versioni delle basi di dati, Plug-in client di gestione delle stampe, Insieme dei servizi applicativi e Ambiente java. È possibile, con click su nome utente (in basso a sinistra), attivare la funzione cambio password. Fig. 48 Schermata della maschera principale del SICID. Le funzioni di Ricerca dei fascicoli sono accessibili dalla sezione Ricerche e aggiornamenti del menù Fascicoli tramite il relativo pulsante, la schermata della funzione (vedasi figura 49) è divisa in 6 sezioni : pagina 29 di 46 1. elenca i criteri disponibili per la ricerca ed evidenzia il criterio attivo. Si precisa che questi possono cambiare a seconda del registro utilizzato ; 2. raggruppa i parametri del criterio di ricerca selezionato ; 3. pulsante per eseguire la ricerca in base ai parametri delle sezioni 1 e 2; 4. contiene la griglia con il risultato della ricerca effettuata ; 5. contiene i pulsanti attraverso i quali è possibile attivare le funzioni attivabili previa selezione del fascicolo nella sezione 4 ; 6. visualizza in dettaglio i dati del fascicolo selezionato. Fig. 49 Schermata Ricerche e Aggiornamenti fascicoli del SICID. Il software della cancelleria è dotato di una sezione C.T.U. che riguarda la gestione del Consulente Tecnico d'Ufficio nominato in un procedimento giudiziario quando in esso intervenga la necessità di una valutazione tecnica da parte di una figura qualificata. Le funzioni a disposizione sono : - Ricerche C.T.U. - Revisione Periodica C.T.U. - Cancellazione dall’albo dei C.T.U. - Stampe C.T.U. Per ognuna di queste funzioni viene attivata una sezione corrispondente, in cui è possibile eseguire tutte le operazioni specifiche al riguardo. Le funzioni di Ricerca dei C.T.U. sono accessibili dalla sezione Ricerca C.T.U. del menù C.T.U. tramite il relativo pulsante (vedasi figura 50). La finestra è divisa in 5 sezioni : 1. elenca i criteri disponibili per la ricerca ed evidenzia il criterio attivo. 2. raggruppa i parametri del criterio di ricerca selezionato; 3. pulsante per eseguire la ricerca in base ai parametri delle sezioni 1 e 2; 4. contiene la griglia con il risultato della ricerca effettuata; 5. contiene i pulsanti attraverso i quali è possibile attivare le funzioni descritte nella tabella in seguito riportata; le funzioni sono attivabili previa selezione del fascicolo nella sezione 4; pagina 30 di 46 inserisce un nuovo CTU modifica i dati del CTU selezionato visualizza i dati del CTU selezionato stampa i dati del CTU selezionato visualizza gli incarichi del CTU selezionato inserisce/visualizza domande/provvedimenti per il CTU selezionato Fig. 50 Schermata delle ricerche dei C.T.U. Fig. 51 Inserimento dell'anagrafica C.T.U. Nell’anagrafica dei CTU (vedasi figura 51) risulta importante che l’inserimento dei dati consenta la ricerca in modo appropriato per cui oltre ai dati generali e dell’ordine professionale di appartenenza ed ai titoli di studio vengano indicate in modo adeguato le materie di competenza (vedasi figura 52). pagina 31 di 46 Fig. 52 Inserimento materie dell'anagrafica C.T.U. Software SIECIC utente cancelleria Dopo l’operazione di accesso al sistema, la finestra che appare al cancelliere presenta la maschera principale del SIECIC - Registro Procedure Esecuzione civile individuale e concorsuale oppure del SIECIC - Registro Procedure Concorsuali. Nel secondo caso dalla schermata principale (vedasi figura 53) è possibile accedere ai menù per la gestione del fascicolo attivando il pulsante ‘Fascicolo’ nel ‘menù di navigazione’ (vedasi figura 54). Le macro funzionalità previste sono : Ricerche e aggiornamenti dei fascicoli, Iscrizione a Ruolo di un nuovo fascicolo, Stampe di cancelleria e Deposito offerte. Fig. 53 Schermata della maschera principale del SIECIC. Tra i diversi menù ‘Stampe CTU’ consente di produrre anteprima e stampa della lista incarichi e compensi dei CTU presenti in anagrafica selezionabili attraverso l’introduzione di un intervallo temporale. I criteri per filtrare la ricerca sono l’intervallo date (obbligatorio) ed il nome del CTU. pagina 32 di 46 Fig. 54 Schermata Ricerche e Aggiornamenti fascicoli del SIECIC. Software Consolle Magistrato Dopo l’operazione di accesso al sistema, la finestra che appare al Magistrato (vedasi figure 55 e 56) gli consente di selezionare le principali funzioni fornite dall’applicativo. Barra dei Menù Strumenti di lavoro Criteri di ricerca per la griglia fascicoli di competenza del Magistrato Griglia contenente i fascicoli di competenza del Magistrato Fig. 55 Schermata principale della ‘Consolle Magistrato’ con evidenza delle funzioni fornite. pagina 33 di 46 Permette di accedere ad un insieme di fascicoli con caratteristiche comuni e specifiche. Permette di prendere visione di tutti i fascicoli appartenenti ai diversi registri con una prossima udienza fissata. Permette la gestione del Ruolo relativo al registro indicato, nel caso il registro Contenzioso Civile. Permette la gestione del Ruolo relativo al registro indicato, nel caso il registro Diritto del Lavoro. Permette la gestione del Ruolo relativo al registro indicato, nel caso il registro Fallimentare. Permette la gestione del Ruolo relativo al registro indicato, nel caso il registro Prefallimentare. Permette la gestione del Ruolo relativo al registro indicato, nel caso il registro Esecuzioni. Permette di consultare l’archivio Giurisprudenza. Permette di controfirmare o rigettare provvedimenti ricevuti per la controfirma. Permette di controfirmare o rigettare i documenti ricevuti per delega. Permette di creare e personalizzare i modelli di scrittura dei provvedimenti del Giudice. Permette la gestione delle udienze e degli appuntamenti privati. Permette di effettuare e memorizzare collegamenti ipertestuali. Fig. 56 Elenco delle funzioni fornite della ‘Consolle Magistrato’. Le Cartelle Personali (vedasi figura 57) si suddividono in associate e non associate a filtro, le prime sono ad alimentazione automatica, le seconde manuale. Le cartelle associate a filtro possono essere create dall’utente in completa autonomia, a partire dalle cartelle della Scrivania, per fare questo è sufficiente impostare un filtro per la griglia di una delle Cartelle di Attività, e quindi creare la ‘CartellaPersonale’ sulla base del filtro impostato (i fascicoli rimangono comunque visibili nella griglia di origine nella quale sono stati filtrati). Fig. 57 Schermata principale della ‘Consolle Magistrato’. Le cartelle non associate a filtro vengono create utilizzando la funzione di Gestione delle Cartelle e possono essere alimentate manualmente a partire dalle griglie delle cartelle della Scrivania e del pagina 34 di 46 Ruolo. E’ possibile annullare manualmente l’associazione del fascicolo alle cartelle. Per inserire manualmente un fascicolo in tali cartelle l’utente dovrà: Nel riquadro (A) è contenuta la Toolbar delle operazioni possibili (apertura del contenuto di un fascicolo, stampa Pdf, stampa del ruolo, export in excel del ruolo, annotazioni On/Off, scrittura di un provvedimento, dettagli On/Off e crea cartella). Nel quadro B sono presenti i dettagli della cartella selezionata dall’utente, con una spiegazione di massima delle caratteristiche presenti in essa. Per alcune cartelle in questa sezione potranno comparire ulteriori condizioni di selezione per i fascicoli visibili in cartella. Nel riquadro C è riportata la griglia contenente i fascicoli. Le colonne di cui si compone ciascuna griglia sono specifiche per la cartella selezionata; talvolta, nei casi in cui il numero di colonne ecceda il numero massime di colonne visualizzabili nello schermo, le colonne nascoste possono essere rese visibili con l’ausilio della barra di scorrimento. Con il software il Magistrato può anche consultare i registri di cancelleria (Ricerca Fascicoli, Ricerca Beni, Ricerca CTU e Ricerca Delegati), le ricerche li interrogano direttamente, e quindi, per il loro utilizzo, è vincolante la connessione della consolle alla rete Giustizia. È possibile selezionare tra tutti i registri della cancelleria, indipendentemente dal ruolo rivestito dal magistrato che sta utilizzando la consolle i consulenti tecnici di ufficio. Una volta selezionato il registro in consultazione dall’apposita tendina (vedasi figura 58), è possibile specializzare la ricerca attraverso ulteriori filtri. Fig. 58 Schermata Ricerca CTU della ‘Consolle Magistrato’. I tasti funzionali disponibili sono: ‘Dettagli’ : dettaglia la specializzazione del professionista selezionato (ordini, titoli, materie) e i dati anagrafici (vedasi figura 59). ‘Lista incarichi’: visualizza l’elenco dei fascicoli nei quali risulta ancora attivo l’incarico assegnato al professionista selezionato (vedasi figura 60). Per i fascicoli assegnati al giudice della consolle, sarà possibile accedere al fascicolo locale attraverso il tasto funzione ‘Apri Contenuto Fascicolo’. ‘Esporta’ permette di salvare il contenuto della griglia in formato excel. pagina 35 di 46 Fig. 59 Schermata dettagli CTU della ‘Consolle Magistrato’. Fig. 60 Schermata Lista incarichi del CTU della ‘Consolle Magistrato’. Per approfondire ulteriormente la conoscenza dei sistemi SICID e SIECIC sono disponibili informazioni sul link [ http://www.innovazioneperarea.it/pct.htm ]. pagina 36 di 46 Glossario termini CAdES CMS Advanced Electronic Signatures è un insieme di estensioni per Cryptographic Message Syntax (CMS) di dati firmati adatto per firma elettronica avanzata. Certificati digitali I certificati digitali sono utilizzati da SSL per l’autenticazione dei server. Un certificato (di chiave pubblica) è una dichiarazione con firma digitale che associa il valore di una chiave pubblica all'identità di che detiene la chiave privata corrispondente (persona, dispositivo o servizio). Certificati dell’Aruba Key Volendo verificare se i certificati siano stati ‘importati’ dalla Usbkey nel P.C. dal browser (es. Internet Explorer) menù Strumenti, Opzioni Internet … si apre il relativo foglio di proprietà, selezionare la scheda Contenuto e si apre il relativo foglio, selezionare Certificati e si apre un nuovo foglio di proprietà dove, oltre al certificato del computer (ad esempio Proprietario), devono essere visibili i due certificati installati. Selezionando poi Visualizza si potrà verificare il numero di SIM card inserita nella Usbkey seguito da un valore alfanumerico cifrato. pagina 37 di 46 Certificato Digitale di Sottoscrizione E' l'elemento di rilievo del sistema Firma Digitale che gli Enti Certificatori rilasciano al titolare di una Smart Card. E' un file generato su precise indicazioni e standard stabiliti per legge ed al suo interno sono conservate informazioni che riguardano l'identità del titolare, la propria chiave pubblica comunicata, il periodo di validità del certificato stesso oltre ai dati dell'Ente Certificatore (ad esempio ArubaPEC S.p.A.) client (cliente) Indica un componente hardware o software che accede a servizi o risorse di un'altra detta server. Fa parte dell'architettura logica di rete detta client-server. Il termine client indica anche il software usato sul computer client per accedere alle funzionalità offerte dal server. client-server Architettura di rete in cui un computer client si connette ad un server per fruire di un servizio, ad esempio condivisione di una risorsa hardware/software con altri client, appoggiandosi alla sottostante architettura protocollare. I sistemi client/server sono un'evoluzione dei sistemi basati sulla condivisione semplice delle risorse. Un server permette ad un certo numero di client di condividerne le risorse e gestisce gli accessi alle stesse. Le reti locali locali (LAN), la rete Internet, i sistemi informatici e i sistemi operativi sono organizzati sotto forma di una tipica architettura client-server per la fruizione dei relativi servizi. CNS Carta nazionale dei Servizi, smart-card per accedere ai servizi online della Pubblica Amministrazione su tutto il territorio nazionale. Permette oltre alle funzionalità di firma digitale tutti i servizi resi disponibili dalle diverse amministrazioni. crittografia simmetrica Richiede che entrambe le parti conoscano la chiave, sicurezza basata sulla lunghezza della chiave, in SSL la chiave varia tra 40 e 168 bit, richiede pochi cicli di CPU. La diffusione della chiave rappresenta la principale debolezza. crittografia asimmetrica Utilizza uno schema introdotto per superare i limiti dello schema simmetrico ovvero utilizzo della chiave pubblica (nota a tutti) per la codifica e chiave privata (segreta al destinatario) per la decodifica. L’algoritmo RSA utilizza un’aritmetica modulare per implementare il concetto di chiave pubblica e privata, le transazioni SSL iniziano con uno scambio asimmetrico della chiave di sessione. E’ più lenta di circa 1000 volte rispetto alla crittografia simmetrica. CRS (FVG) Carta Regionale dei Servizi, smart-card per accedere ai servizi online della Pubblica Amministrazione Regionale. La nuova CRS è stata prodotta nel rispetto dei più recenti standard tecnologici in tema di firma elettronica nell’ottica dell’evoluzione dei rapporti tra cittadino e pubblica amministrazione. L’identificazione tramite smart card è già richiesta sempre più spesso per la presentazione in via telematica di domande di contributo e diventerà in futuro lo standard di comunicazione tra i cittadini e la pubblica amministrazione. CSS Cascading Style Sheets, (fogli di stile), linguaggio usato per definire la formattazione di documenti HTML, XHTML e XML perle pagine web. Le regole sono emanate a partire dal 1996 dal W3C. pagina 38 di 46 L'introduzione del CSS si è resa necessaria per separare i contenuti dalla formattazione e permettere una programmazione più chiara e facile da utilizzare, sia per gli autori delle pagine HTML che per gli utenti, garantendo contemporaneamente anche il riuso di codice ed una sua più facile manutenibilità. DTD Document Type definition, blocco di tag XML (nella forma <!DOCTYPE Nome DTD> ) che viene aggiunto al prologo di un documento XML valido. La sua inclusione consente a un processore XML di verificare se il documento è conforme alla struttura. firma digitale In informatica, rappresenta l'insieme dei dati in forma elettronica, allegati oppure connessi tramite associazione logica ad altri dati elettronici, utilizzati come metodo di identificazione informatica. Può essere basata su varie tecnologie, tra cui la crittografia a chiave pubblica. Si usano i termini di firma elettronica semplice, avanzata e qualificata. Nell'ordinamento italiano è definita sempre nel CAD : ‘un particolare tipo di firma elettronica qualificata basata su un sistema di chiavi crittografiche, una pubblica e una privata (crittografia asimmetrica), correlate tra loro, che consente al titolare tramite la chiave privata e al destinatario tramite la chiave pubblica, rispettivamente, di rendere manifesta e di verificare la provenienza e l’integrità di un documento informatico o di un insieme di documenti informatici’: la norma introduce quindi l'uso di algoritmi di crittografia a chiave pubblica. Nell'ordinamento italiano, la firma digitale è un sistema di sottoscrizione di documenti informatici, che garantisce autenticità e integrità del documento e non ripudio della sottoscrizione effettuata dal titolare del certificato qualificato. Un certificato per la firma elettronica può essere rilasciata da Certification Authority senza formalità, è previsto invece un processo obbligatorio di accreditamento da parte di una autorità pubblica preposta (per l'Italia è il DigitPA ex CNIPA), per qualificare una Certification Authority a emettere certificati qualificati. Una firma digitale utilizza uno schema matematico per dimostrare l'autenticità di un documento in formato digitale che consente al destinatario di ritenere che il messaggio è stato prodotto da un mittente dichiarato, che è autentico e che non è stato alterato lungo il transito anche se attraverso un canale non protetto (autenticazione/integrità). Uno tipico schema di firma digitale a crittografia asimmetrica è composto da tre algoritmi: - un algoritmo di generazione di chiavi che seleziona una chiave privata a caso (random) da un insieme di chiavi private e restituisce la chiave privata e una chiave pubblica corrispondente ; - un algoritmo di firma che, dato un messaggio e una chiave privata, produce una firma ; - un algoritmo di verifica della firma che, dato un messaggio, la chiave pubblica e una firma, ne accetta o respinge l'autenticità. pagina 39 di 46 Sono richieste due proprietà principali. L'autenticità di una firma generata da un determinato messaggio e da una determinata chiave privata può essere verificata utilizzando la chiave pubblica corrispondente. Deve essere computazionalmente impossibile generare una firma valida per una parte senza conoscere la chiave privata di quest'ultima. firma elettronica avanzata E' definita dall'art. 1, comma 1, lett. q-bis) del decreto legislativo 7 marzo 2005, n. 82 Codice dell'amministrazione digitale (CAD) e consiste nell' "insieme di dati in forma elettronica allegati oppure connessi a un documento informatico che consentono l'identificazione del firmatario del documento e garantiscono la connessione univoca al firmatario, creati con mezzi sui quali il firmatario può conservare un controllo esclusivo, collegati ai dati ai quali detta firma si riferisce in modo da consentire di rilevare se i dati stessi siano stati successivamente modificati". firma elettronica qualificata E' definita come una "firma elettronica ottenuta attraverso una procedura informatica che garantisce la connessione univoca al firmatario, creata con mezzi sui quali il firmatario può conservare un controllo esclusivo e collegata ai dati ai quali si riferisce in modo da consentire di rilevare se i dati stessi siano stati successivamente modificati, che sia basata su un certificato qualificato e realizzata mediante un dispositivo sicuro per la creazione della firma". E' quindi una forma di firma sicura, che esaudisce le richieste della Direttiva Europea 1999/93/CE, alle quali sono stati aggiunti i requisiti dell'utilizzo di un certificato qualificato e di un dispositivo sicuro di firma. In questa forma la firma elettronica qualificata corrisponde alla ‘Qualified electronic signature’ definita da ETSI. firma enveloped (controfirma) Su un file già firmato in formato .p7m è possibile apporre una firma che viene inserita ad un livello sottostante ad una firma preesistente e di fatto sottoscrive quest’ultima. E' più annidata rispetto alla firma a cui si riferisce, aspetto messo in evidenza attraverso una rappresentazione ad albero delle firme. firma multipla (parallela) Su un file già firmato in formato .p7m è possibile apporre una firma che viene aggiunta allo stesso livello di una firma già preesistente. Viene utilizzata per aggiungere firme ad un documento già firmato. firma PDF La firma in formato PDF è applicabile ai soli file .PDF. Non è quindi possibile firmare in PDF un file che non sia già stato convertito in questo formato. Tra il nome e l’estensione del file firmato viene interposto ‘-signed’ (esempio nomefile-signed.pdf) .gif Graphics Interchange Format, estensione per file di immagini digitali di tipo bitmap e animazioni molto utilizzato nel web. HASH Funzione crittografica che trasforma dei dati di lunghezza arbitraria (un messaggio) in una stringa di dimensione fissa chiamata valore di hash, impronta del messaggio, checksum, o digest. In pratica consente controlli sull'integrità dei dati, firme digitali semplici, autenticazione e sicurezza informatica. HID (Human Interface Device) pagina 40 di 46 Tipo di periferica per computer (di solito connessa con USB) che interagisce direttamente con l'uomo seguendo le specifiche Human Interface Device class (tastiere, mouse, periferiche di gioco e dispositivi di visualizzazione alfanumerici. Host (ospite) Host o end system (nodo ospite) indica ogni terminale collegato ad una rete o più in particolare ad Internet attraverso un collegamento di comunicazione. HTML Hyper Text Markup Language viene utilizzato per la creazione di ipertesti su internet. E’ un linguaggio di contrassegno semantico per definire la struttura logica dei documenti. (segue esempio visualizzabile all'interno di un browser semplicemente salvando il testo in un file con estensione .htm e lanciandolo in esecuzione con doppio click). HTTP Hyper Text Transfer Protocol (protocollo trasferimento ipertesto) è usato come principale sistema per la trasmissione d'informazioni sul web ovvero in un'architettura tipica client-server. Le specifiche del protocollo sono gestite dal World Wide Web Consortium (W3C). Un server HTTP generalmente resta in ascolto delle richieste dei client sulla porta 80 usando il protocollo TCP a livello di trasporto. HTTPS HyperText Transfer Protocol over Secure Socket Layer è il risultato dell'applicazione di un protocollo di crittografia asimmetrica al protocollo di trasferimento di ipertesti HTTP. Viene utilizzato per garantire trasferimenti riservati di dati nel web, in modo da impedire intercettazioni dei contenuti che potrebbero essere effettuati tramite la tecnica di attacco MITM. Utilizza Secure Sockets Layer (SSL). IIS Microsoft Internet Information Services, è un complesso di servizi server Internet per sistemi operativi Microsoft Windows. La versione corrente, è la 7.5 ed include i servizi server per i protocolli FTP, SMTP, NNTP e HTTP/HTTPS. ISO/OSI model (International Organization for Standardization) / (Open Systems Interconnection) è uno standard per reti di calcolatori stabilito nel 1978. Stabilisce per l'architettura logica di rete una struttura a strati, composta da una pila di protocolli di comunicazione suddivisa in 7 livelli, che insieme eseguono in modo logico-gerarchico tutte le funzionalità della rete. Il documento che ne illustra l'attività è il Basic Reference Model OSI o standard ISO 7498. Lo standard di fatto poi affermatosi per architetture di rete a livelli è il TCP/IP che riprende in parte il modello OSI. pagina 41 di 46 LAN Local Area Network (rete in area locale) è una rete informatica di collegamento tra più computer, estendibile anche a dispositivi periferici condivisi, che copre un'area limitata (un'abitazione, una scuola, uno studio o un'azienda). Le LAN vengono realizzate con tecnologie Ethernet e Wi-Fi. JCE Java Cryptography Extension è un'estensione standard ufficialmente rilasciato per la piattaforma Java. Fornisce un ambiente per la crittografia, gestione di chiavi e codice degli algoritmi di autenticazione messaggi (MAC). Integra la piattaforma Java, che già include interfacce e implementazioni di messaggi e firme digitali. .jpg Joint Photographic Experts Group, estensione per file di immagini fotografiche digitali a colori o a livelli di grigio con diversi fattori di qualità (1-100) di possibile compressione. JRE Java Runtime Environment, è un ambiente di esecuzione per applicazioni scritte in linguaggio Java, distribuito gratuitamente da Sun Microsystems. LDAP Lightweight Directory Access Protocol è un protocollo standard per l'interrogazione e la modifica dei servizi di directory (esempio : elenco aziendale di email, rubrica telefonica, o raggruppamento di informazioni espresso come record dati organizzato in modo gerarchico). MAC Message Authentication Code, blocco di dati utilizzato per l'autenticazione di un messaggio digitale e per verificarne l'integrità da parte del destinatario generato secondo un meccanismo di crittografia simmetrica MIME Multipurpose Internet Mail Extensions, formato standard per la creazione di messaggi email multimediali o pagine di ipertesto creato per rendere possibile la trasmissione di suoni, immagini o file binari congiuntamente a file di testo. MITM o MIM Man in the middle attack. In crittografia, l'attacco dell'uomo in mezzo, meglio conosciuto come è un tipo di attacco nel quale l'attaccante è in grado di leggere, inserire o modificare a piacere, messaggi tra due parti senza che nessuna delle due sia in grado di sapere se il collegamento che li unisce reciprocamente sia stato effettivamente compromesso da una terza parte, ovvero appunto un attaccante. L'attaccante deve essere in grado di osservare, intercettare e replicare verso la destinazione prestabilita il transito dei messaggi tra le due vittime. pagina 42 di 46 NAT Network Address Translation, o traduzione indirizzi di rete, conosciuto anche come network masquerading, è una tecnica che consiste nel modificare gli indirizzi IP dei pacchetti in transito su un sistema che agisce da router all'interno di una comunicazione tra due o più host. .p7m estensione che viene aggiunta ad un nome file firmato (ad esempio dal file nomefile.doc dopo la firma viene generato un nuovo file nomefile.doc.p7m che rappresenta una busta informatica CADES o PADES). PAdES PDF Advanced Electronic Signatures, è un insieme di limitazioni ed estensioni PDF e ISO 32000-1 di dati firmati adatto per firma elettronica avanzata. .pdf Portable Document Format, estensione per formato di file basato su un linguaggio di descrizione di pagina sviluppato da Adobe Systems per rappresentare documenti in modo indipendente dall'hardware e dal software utilizzati per generarli o visualizzarli. PKCS #11 Public-Key Cryptography Standards #11, in crittografia definisce una API indipendente dalla piattaforma di token crittografici, quali smart-card o moduli di sicurezza hardware (HSM). i file delle librerie (.dll/ .so) si trovano nella cartella (C:\windows\system32) o direttamente sulla chiavetta e sono denominati, a seconda del tipo di smart card, bit4ipki.dll, bit4hpki.dll, bit4opki.dll, etc. .png Portable Network Graphics, estensione per file di memorizzazione immagini e animazioni con gestione colori classica bitmap o indicizzata, con supporto della trasparenza, comprimibile, serializzabile e inter-allacciabile. proxy Programma che si interpone tra un client ed un server come interfaccia tra i due host inoltrando le richieste e le risposte dall'uno all'altro. Un client si collega al proxy invece che al server e invia le richieste. Il proxy si collega al server e inoltra la richiesta del client, riceve la risposta e la inoltra al client. A differenza di bridge e router, che lavorano a livello ISO/OSI più basso (sfruttando i NAT), i proxy lavorano a livello applicativo e gestisce un numero limitato di protocolli applicativi. pst portale servizi telematici del Ministero della Giustizia server (servitore) Componente o sottosistema informatico di elaborazione che fornisce, a livello logico e fisico, un servizio ai client che ne fanno richiesta attraverso una rete di computer, un sistema informatico o direttamente in locale su un computer. E' un nodo terminale della rete opposto all'host client. Si tratta di un computer o software che fornisce i dati richiesti da altri elaboratori, facendo quindi da host per la trasmissione delle informazioni virtuali. RSA Acronimo di (Rivest, Shamir e Adleman) è uno dei primi sistemi crittografici a chiave pubblica utilizzato per la trasmissione sicura dei dati. Con questo sistema crittografico, la chiave di cifratura è pubblica e differisce dalla chiave di decifratura che è mantenuta segreta. Questa pagina 43 di 46 asimmetria si basa sulla difficoltà di fattorizzazione del prodotto di due grandi numeri primi. Un utente crea e poi pubblica il prodotto de questi due numeri oltre ad un valore ausiliario come chiave pubblica. I fattori primi devono essere tenuti segreti. Chiunque può utilizzare la chiave pubblica per cifrare un messaggio, ma con i metodi attualmente pubblicati, se la chiave pubblica è abbastanza grande, solo qualche esperto in fattori primi potrà fattibilmente decodificare il messaggio. .rtf Rich Text Format, estensione per formato documenti multipiattaforma sviluppato nella versione definitiva da Microsoft e supportato da gran parte degli editor di testo e word processor Windows, Mac OS e Linux ma il formato non è mai stato standardizzato. Permette di mantenere la formattazione e le immagini di un documento e non può includere macro. Un documento RTF è un file ASCII con stringhe di comandi speciali in grado di controllare le informazioni riguardanti la formattazione del testo: il tipo di carattere e il colore, i margini, i bordi del documento, ecc. SOAP Simple Object Access Protocol è un protocollo per lo scambio di messaggi tra componenti software basato sul metalinguaggio XML, tipicamente nella forma di componentistica software. La parola object indica che l'uso del protocollo deve essere effettuato secondo i criteri della OOP (Object Oriented Programming). SSL Secure Sockets Layer, predecessore del TLS. .tif Tagged Image File Format, formato immagine di tipo raster di Adobe Systems di notevole flessibilità utilizzato per lo scambio di immagini raster (stampanti e scanner). TLS Transport Layer Security (evoluzione del SSL - Secure Sockets Layer) in telecomunicazioni e informatica sono protocolli crittografici che permettono una comunicazione sicura dal sorgente al destinatario (end-to-end) su reti TCP/IP (ad esempio Internet) fornendo autenticazione, integrità dei dati e cifratura operando al di sopra del livello di trasporto. Diverse versioni del protocollo sono ampiamente utilizzate nei browser, e-mail, messaggistica istantanea e VOIP (sono applicati nel protocollo HTTPS). .txt file di testo, estensione per file di soli caratteri di scrittura (sequenza di byte) che rappresentano lettere, numeri, punteggiatura, spazi e simboli, oltre che caratteri di controllo (tabulazioni VT, inizio riga LF e ritorno a capo CR …). Vengono codificati con diversi standard (in origine ASCII American Standard Code for Information Interchange divenuto poi ANSI, Unicode, UTF-8 …). Unicode sistema di codifica che assegna ad ogni carattere usato per la scrittura di testi un numero univoco, indipendente dalla lingua, dalla piattaforma informatica e dal programma utilizzato. UTF-8 Unicode Transformation Format, 8 bit, codifica dei caratteri Unicode in sequenze di lunghezza variabile di byte, usa gruppi di byte per rappresentare caratteri Unicode, è utile per trasferimento su sistemi di posta elettronica a 8-bit. pagina 44 di 46 WAN Wide Area Network (rete di comunicazione geografica) è una tipologia di rete di computer che si contraddistingue per avere un'estensione territoriale pari a una o più regioni geografiche, la più grande ad accesso pubblico è Internet che copre l'intero pianeta. web server (server web) Applicazione software installata in un server fisico in grado di gestire richieste di trasferimento di pagine web tramite utilizzo di protocolli come l'HTTP e HTTPS (porta 80 e 443). Le richieste vengono effettuate da client, tipicamente attraverso un web browser. L'insieme di tutti i web server interconnessi a livello mondiale dà vita al cosiddetto World Wide Web. Web Service (servizio web) E’ un sistema software progettato per supportare l'interoperabilità tra diversi elaboratori su una stessa rete distribuita. Si ottiene associando all'applicazione un'interfaccia software (descritta in un formato automaticamente elaborabile WSDL) che espone all'esterno il servizio/i associato/i e utilizzando la quale altri sistemi possono interagire con l'applicazione stessa attivando le operazioni descritte nell'interfaccia (servizi o richieste di procedure remote) tramite appositi ‘messaggi’ di richiesta inclusi in una ’busta’ (SOAP), formattati secondo lo standard XML, incapsulati e trasportati tramite i protocolli del Web (HTTP/ HTTPS) da cui appunto il nome web service. WSDL Web Services Description Language è un linguaggio formale in formato XML utilizzato per la creazione di ‘documenti’ per la descrizione di Web Service. .xml eXtensible Markup Language, estensione per file in linguaggio marcatore sintattico che consente di definire e controllare il significato degli elementi contenuti in un documento o in un testo. E' un linguaggio derivato dal HTML per l'archiviazione e la presentazione di informazioni sul WWW. Ha una sintassi flessibile per descrivere ogni informazione con metodo di etichettatura strutturata (segue esempio visualizzabile all'interno di un browser semplicemente salvando il testo in un file con estensione .xml e lanciandolo in esecuzione con doppio click). Se il file .xml utilizza un foglio di stile .css quando si lancia in esecuzione la visualizzazione del browser mostra solo il contenuto dei campi. pagina 45 di 46 Il testo dei file .htm e/o .xml di qualsiasi pagina web si può vedere selezionando dal menù del browser Visualizza … Origine. XML Schema Permette di scrivere schemi dettagliati per i documenti XML tramite la sintassi XML standard, alternativa più potente della scrittura di DTD. ------------------------------------------------------------------Indice Prima pagina Accesso e consultazione del RegIndE Accesso e consultazione fascicolo di causa Deposito di atti nel fascicolo di causa Il software redattore atti SLpct Esempio completo di utilizzo e trasmissione Formato messaggi PEC Busta telematica Flusso di deposito attraverso la Posta Elettronica Certificata RegIndE (Registro Generale degli Indirizzi Elettronici) Deposito telematico delle perizie dei C.T.U. in SICID SICID e SIECIC cenni generali e gestione dei CTU Glossario termini ------------------------------------------------------------------- Ultimo aggiornamento del presente documento ‘work in progress !’ : Udine, 07.08.2014 pagina 46 di 46

Scaricare