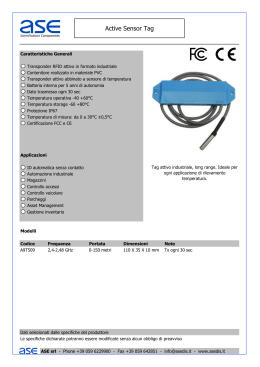

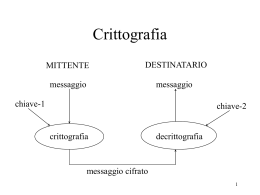

Chi è Autentica • Autentica nasce come società specializzata nel trattamento della sicurezza dei transponder • Deriva la sua esperienza dal decennale lavoro nel campo del RFID dei suoi soci fondatori • Si propone di fornire soluzioni Hardware e di integrazione di sistema nell’ ambito di ambienti difficili e in sistemi complessi • Partecipa con le proprie competenze, allo studio di soluzioni customizzate, anche dove si debbano integrare i supporti RFID in sistemi basati su tecnologie differenti L'approccio di Autentica Fornire soluzioni ad alta tecnologia, basate su hardware commerciale di grande diffusione e su software che aderisce agli standard industriali Autentica e Prodotti • Soluzioni Standard • Lettori e antenne • Varchi per il controllo degli accessi • Pc card • Compact flash • Secure Digital (SD) • Confezionamento speciale di transponders Autentica e Prodotti • Settori attivi • Controllo accessi in ambienti ostili • Sanità • Riconoscimento biometrico • Logistica Cenni sulla Crittografia a Chiave Pubblica - La crittografia asimmetrica utilizza due chiavi diverse, una viene utilizzata per cifrare e l'altra per decifrare. - E' impossibile ricavare una chiave dall‘ altra chiave - Di solito una delle due chiavi, chiamata chiave privata, è tenuta segreta e conservata in condizioni di assoluta sicurezza - L'altra chiave, chiamata chiave pubblica, può essere resa nota e liberamente distribuita - Un messaggio cifrato con una delle due chiavi può essere decifrato solo con l'altra chiave. Crittografia a Chiave Pubblica Crittografia a Chiave Pubblica Caratteristiche di un messaggio cifrato con Crittografia a chiave pubblica - INTEGRITA’ (nessuno che non sia in possesso della chiave segreta potrebbe scriverlo) - RISERVATEZZA (il messaggio può essere letto solo da chi è in possesso della chiave pubblica) - AUTENTICITA’ (se il messaggio è integro è anche autentico perché non può essere in alcun modo modificato) Non è garantita l’ unicità del documento (il messaggio cifrato con crittografia a chiave pubblica può essere copiato e riprodotto) Cenni sul sistema IFC - Il sistema IFC utilizza sistemi di supporti a transponder (RFID), che sono composti da un chip più un'antenna per la lettura dei dati senza contatto - All'interno del chip è scritto in modo inalterabile, nel silicio, un numero di riconoscimento (read only), che è differente per ogni transponder prodotto La procedura IFC abbina la crittografia a chiave pubblica con il numero di read only del transponder. Vantaggi del Sistema IFC • Operatività in ogni condizione • Connettività ad ogni sistema di rete esistente sul campo • Rispetto della Privacy IFC e Privacy • I dati sono stoccati sul transponder (compresi quelli biometrici) • Il Check tra i dati e il portatore non necessita di archivio centrale • Non bisogna aggiornare nessun database a bordo del lettore o sul Server, in caso di emissione di nuovi documenti • Non è possibile la lettura “ accidentale “ dei dati

Scaricare