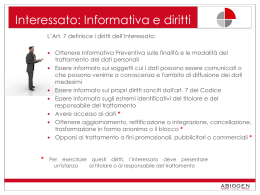

Gestione Privacy Zucchetti Il software ha l’obbiettivo di supportare aziende e professionisti, aziende sanitarie e enti pubblici nell’attività di adeguamento alle misure minime di sicurezza. Gestione Privacy Zucchetti Cosa fa Come e perché Normativa e definizioni Cosa fa Informative: redazione, gestione e storicizzazione delle comunicazioni richieste dall’art. 13. D.P.S.: redazione, gestione e storicizzazione del Documento programmatico sulla sicurezza in relazione alle linee guida del Garante per la protezione dei dati personali. Lettere di Incarico: gestione degli incarichi (normativamente previsti) attribuiti in relazione alle funzioni svolte nella struttura del Titolare e stampa delle relative lettere. Le misure minime di sicurezza previste dal Decreto legislativo e specificate dall’Allegato B riguardano: Per i dati trattati con strumenti elettronici: • un sistema di autenticazione informatica • un sistema di autorizzazione • il D.P.S. (documento programmatico sulla sicurezza) Per i dati trattati senza l’ausilio di strumenti elettronici: • un sistema di procedure finalizzate al controllo ed alla custodia dei dati da parte degli incaricati. • un sistema tecnologico idoneo a controllare gli accessi ai dati dopo l’orario di chiusura degli uffici. In relazione a ciò Gestione Privacy consente di sviluppare e redigere la documentazione richiesta dall’Allegato B e dal D.lgs. 196/2003. Consente la redazione delle Informative ex art. 13 D.lgs. 196/2003 per il quale è necessario che il Titolare, quando riceve dei dati da trattare da parte dell’interessato, gli comunichi, oralmente o per iscritto, le seguenti informazioni: • le finalità e modalità del trattamento cui sono destinati i dati • la natura obbligatoria o facoltativa del conferimento • le conseguenze di un eventuale rifiuto a rispondere • i soggetti o le categorie di soggetti ai quali i dati personali possono essere comunicati o che possono venirne a conoscenza in qualità di responsabili o incaricati e l’ambito di diffusione dei dati medesimi • i diritti di cui all’art. 7 • gli estremi identificativi del Titolare e, se designato, del rappresentante nel territorio dello stato e del responsabile Consente la redazione del D.P.S. ex regola 19 Allegato B composto, in relazione a quanto suggerito dal Garante nelle linee guida, da: • • • • • • • • • • • • frontespizio guida operativa organigramma Aziendale elenco dei trattamenti di dati personali distribuzione dei compiti e delle responsabilità analisi dei rischi che incombono sui dati misure di sicurezza adottate o da adottare criteri e procedure per il ripristino e il salvataggio dei dati – salvataggio dati criteri e procedure per il ripristino e il salvataggio dei dati – ripristino dati pianificazione degli interventi formativi previsti trattamenti affidati all’esterno cifratura o separazione dei dati identificativi Consente di redigere le Lettere di Incarico in relazione alle autorizzazioni al trattamento ricevute. Gli incarichi previsti dal Decreto legislativo e proposti in Gestione Privacy, sono: • • • • • • • • • • responsabile al trattamento dati responsabile della sicurezza informatica amministratore di sistema manutentore di sistema incaricato al salvataggio dati incaricato al ripristino dei dati incaricato alla custodia delle password incaricato al controllo accesso ai locali responsabile del trattamento in caso di servizio svolto in esterno incarico per Unità Organizzativa Inoltre Gestione Privacy rappresenta un utile strumento che consente di tenere aggiornata tale documentazione in relazione ai cambiamenti strutturali, procedurali e di personale che nel corso del tempo possano verificarsi in azienda/studio. Ciò è possibile tramite la consultazione degli Elenchi (magari impostando i filtri che la procedura propone) e la stampa dei Reports. Come e perché Menù Titolare: Anagrafica, Sedi, Locali, Ubicazioni Menù Soggetti: Soggetti, Unità Organizzativa Menù Trattamenti: Applicazioni, Gruppo Gruppo Applicazioni, Strumenti, Strumenti, Archivi, Gruppo Archivi, Supporti Menù Funzioni: Incarichi, Autorizzazioni, Autorizzazioni Esterni Menù Formazione: Corsi di formazione Menù Analisi: Procedure per rischio, Tecnologie per rischio, Analisi dei rischi, Copie/Ripristino/Cifratura Menù Informative: Gestione informative, Menù Stampe: Stampa Menù Parametri DPS Stampa informative Per ottenere la suddetta documentazione è necessario inserire le informazioni richieste nei dialoghi dell’applicativo. In particolare dovranno essere inserite le informazioni relative: • al Titolare del trattamento e alla relativa ubicazione fisica • ai Soggetti di cui il Titolare tratta i dati o che vengono nominati dallo stesso Incaricati al trattamento e alla loro classificazione operativa • ai Trattamenti effettuati dal Titolare e con quale Strumenti gli stessi avvengono • alle Funzioni attribuite agli incaricati con i relativi compiti e responsabilità, e quindi alle autorizzazioni da effettuare per determinati tipi di trattamento • alla Formazione effettuata per rendere edotti gli incaricati dei rischi che i dati da essi trattati corrono • all’Analisi, e quindi alle procedure e tecnologie adottate per prevenire una determinata tipologia di rischio • alle Informative che l’art. 13 richiede siano fornite a coloro che forniscono i dati al Titolare Dialogo di inserimento Anagrafica Art. 28 D.lgs 196/03: “Quando il trattamento è effettuato da una persona giuridica, da una pubblica amministrazione o da qualsiasi altro ente, associazione o organismo, titolare del trattamento è l’entità nel suo complesso o l’unità o l’organismo periferico che esercita un potere decisionale del tutto autonomo sulle finalità o modalità del trattamento” Quindi potranno presentarsi i casi in cui: • titolare del trattamento è una persona fisica e altri in cui è una persona giuridica; • vi è una contitolarità tra soggetti nel qual caso si potranno gestire o due Titolari separatamente o un unico Titolare (in questo secondo caso l’analisi e quindi il DPS verrà effettuata unitariamente) Nel dialogo Anagrafica vi sarà anche la possibilità di associare un logo in formato jpg, bmp, gif che caratterizzerà tutte le stampe (Lettere, Informative, DPS, Elenchi) che verranno effettuate per il Titolare. Dialogo di inserimento Sedi Art. 19, Allegato B: “ Entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o giudiziari redige …. un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: 19.4) le misure da adottare per garantire l’integrità e disponibilità dei dati ………… nonchè la protezione delle aree ……. , rilevanti al fine della loro custodia e accessibilità”. Sarà necessario inserire le sedi in cui l’azienda svolge la sua attività in modo da identificare le misure tecnologiche poste a protezione dei dati Dialogo di inserimento Locali Sarà necessario inserire i locali in cui vengono trattati i dati in modo da identificare la tipologia di accesso allo stesso e le eventuali misure tecnologiche esistenti. Tipo accesso: art. 28, Allegato B, “Quando gli atti e i documenti contenenti dati personali sensibili o giudiziari sono affidati agli incaricati del trattamento per i relativi compiti, i medesimi atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione in modo che ad essi non accedano persone prive di autorizzazione”. In relazione a quanto sopra sono stati identificati tre tipi di accesso: “Entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o giudiziari redige …. un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: 19.4) le misure da adottare per garantire l’integrità e disponibilità dei dati ………… nonchè la protezione dei locali ……. , rilevanti al fine della loro custodia e accessibilità”. • libero, qualora non vi sia alcuna protezione del locale e quindi non vi sia alcun controllo sui trattamenti effettuati su supporti cartacei; • selezionato, qualora il soggetto incaricato possa limitare l’accesso alle sole persone autorizzate; • controllato, qualora l’ingresso al locale oltre ad essere selezionato consenta anche la registrazione delle persone che vi accedono. Dialogo di inserimento Ubicazioni Nel dialogo di inserimento Ubicazioni andranno inseriti tutti i contenitori o i luoghi in cui i dati personali si trovano. Ad esempio in caso di archivio cartaceo o di supporti di memorizzazione, le ubicazioni potranno essere scaffali, armadi, cassetti; nel caso di archivi elettronici (se l’utente lo desidera) potrà essere inserita l’ubicazione degli strumenti che contengono tali archivi. Dialogo di inserimento Soggetti Nel dialogo Soggetti l’applicativo consente di inserire: • tutti i soggetti a cui il Titolare deve rilasciare l’informativa; per facilitare siffatta gestione è stata introdotta la possibilità di importare i dati anagrafici di clienti/fornitori da altri programmi gestionali o di organizzazione creando una connessione ODBC (dal menù Sistema/Import – Import da Sicur318) • tutti gli utenti che dovranno essere incaricati del trattamento dati o di svolgere delle specifiche funzioni in relazione al trattamento dati effettuato. Gli utenti incaricati potranno essere associati alle sedi e ai locali in cui operano abitualmente ed in cui sono contenuti gli archivi dei quali sono autorizzati a trattare i dati. L’inserimento di questa informazione sarà necessaria anche per la stampa del DPS ed in particolare per la costituzione dell’organigramma aziendale e per l’identificazione dei compiti e responsabilità (scheda 19.3). Inoltre sarà necessario per la stampa delle lettere di incarico. • tutti i soggetti esterni che dovranno essere autorizzati a trattare determinati archivi. L’inserimento di queste informazioni sarà necessaria per la stampa del DPS, regola 19.8, e per la stampa delle lettere di autorizzazione a trattare determinati dati contenuti in archivi. Dialogo di inserimento Soggetti Nel dialogo Soggetti/Sheet l’applicativo consente: Allegati • di visualizzare: tutte le Lettere di incarico e le informative stampate per un utente o soggetto esterno. • di allegare ogni tipo di documentazione già esistente in relazione al rapporto contrattuale con quel cliente. Dialogo di inserimento Unità Organizzativa Nel dialogo di inserimento Unità Organizzative l’applicativo consente di aggregare in gruppi omogenei i soggetti incaricati, autorizzati o interessati al trattamento. Peculiare è la funzione Unità Organizzativa per gli Incaricati al trattamento perché, se gestita, consente di stampare delle lettere di incarico impersonali che definiscono gli adempimenti che l’intera Unità dovrà compiere in relazione ai trattamenti effettuati. In Gestione dovrà essere inserito un responsabile che sarà colui che assume l’incarico di far conoscere il contenuto di tali lettere a coloro che entrano a far parte dell’Unità. Il Dlgs 196/2003 all’art. 30 secondo comma stabilisce: “…La designazione è effettuata per iscritto e individua puntualmente l'ambito del trattamento consentito. Si considera tale anche la documentata preposizione della persona fisica ad una unità per la quale è individuato, per iscritto, l'ambito del trattamento consentito agli addetti all'unità medesima”. Anche nel dialogo Unità Organizzativa ci sarà la possibilità di visualizzare le Informative e le lettere di incarico stampate per una determinata Unità o di allegare altri file importanti per la gestione della medesima. Dialogo di inserimento Applicazioni Come si evince dal Decreto gli strumenti elettronici possono essere anche Applicazioni informatiche che consentono la lettura e il coordinamento dei dati personali esistenti nei data base. Questa informazione sarà rilevante nel momento in cui ci si effettuati chiederà sugli quali strumenti Trattamenti elettronici vengono (hardware) esistenti nella struttura del Titolare, in quanto in quel contesto verrà chiesta una associazione tra strumento hardware e software in esso installato. L’art. 4 numero 3 lett. b definisce strumento elettronico: “… gli elaboratori, i programmi per elaboratori e qualunque dispositivo elettronico o comunque automatizzato con cui si effettua il trattamento” Dialogo di inserimento Gruppo Applicazioni Gestione privacy consente di associare applicazioni che abbiano finalità di utilizzo comuni in Gruppi, in modo da facilitarne la gestione nel tempo. Sarà possibile infatti associare ad esempio ad un archivio un gruppo applicazioni con cui quella base dati viene letta. Qualunque applicazione verrà aggiunta in futuro l’associazione sarà fatta comunque per gruppi e quindi non dovrà essere manutenuta. Dialogo di inserimento Strumenti Nel dialogo è necessario inserire anche le informazioni relative al Tipo strumento e all’accessibilità: • Tipo strumento: il programma richiede di individuare di quale tipo di strumento trattasi, ad esempio Client, Server, Stand alone, Palmare, etc. • Accessibilità: anche se la norma non prevede più la distinzione tra elaboratori accessibili da rete pubblica, non accessibili e stand alone, l’applicativo richiede comunque di identificare il tipo di elaboratore usato perché ciò è rilevante in sede di analisi dei rischi per identificare la probabilità che un danno si verifichi. Ad esempio sarà meno probabile che un elaboratore stand alone venga infettato da virus rispetto ad un elaboratore connesso a rete pubblica; quindi il rischio che il danno si verifichi sarà meno elevato nel primo caso rispetto al secondo. Il combinato disposto degli artt. 31 che recita: “I dati personali oggetto di trattamento sono custoditi e controllati, anche in relazione alle conoscenze acquisite in base al progresso tecnico, alla natura dei dati e alle specifiche caratteristiche del trattamento, in modo da ridurre al minimo, mediante l’adozione di idonee e preventive misure di sicurezza, i rischi di distruzione o perdita accidentale dei dati stessi, di accesso non autorizzato o di trattamento non consentito o non conforme alle finalità della raccolta”. E dell’art. 34: “Il trattamento di dati personali effettuato con strumenti elettronici è consentito solo se sono adottate , nei modi previsti dal disciplinare tecnico…. , le seguenti misure minime: Lett. E) protezione degli strumenti elettronici e dei dati rispetto a trattamenti illeciti di dati, ad accessi non consentiti e a determinati programmi informatici”, obbliga gli utenti a censire gli elaboratori e ad identificare le caratteristiche degli stessi. Dialogo di inserimento Strumenti - Applicazioni Nello sheet Applicazioni del dialogo Strumenti viene data la possibilità di associare una o più applicazioni installate e quindi i cui dati possono essere trattati con quello strumento. Per le applicazioni configurate in modalità Client/Server sarà necessario abbinarle al solo Server anche se i trattamenti avverranno dai singoli client, in quanto il trattamento relativo verrà identificato con il Gruppo strumenti. Ad esempio il Server A è collegato ai Client B e C. L’applicativo “Gestionale 1” installato sul server dovrà essere associato al solo Server A. I trattamenti effettuati dai Client B e C verranno identificati con la creazione dei gruppi strumenti corrispondenti. Dialogo di inserimento Gruppo Strumenti Il Gruppo strumenti serve per evidenziare la configurazione delle reti informatiche del Titolare oppure per creare dei gruppi omogenei di strumenti dedicati ad una determinata funzione. In relazione a ciò sarà possibile da un lato inserire nel Gruppo il Server con i Client ad esso collegati, oppure inserire il gruppo di strumenti dedicato ad una determinata funzione, ad esempio gli strumenti utilizzati per la contabilità, per il servizio clienti, ecc. Configurando il dialogo in uno di questi due modi sarà possibile rendere agevole la manutenzione in quanto le lettere di incarico verranno stampate per Gruppi, quindi se verrà introdotto nella struttura un nuovo strumento non ci sarà bisogno di ristampare la lettera relativa ma basterà aggiungerlo alla lista degli strumenti facenti parti del Gruppo. Dialogo di inserimento Archivi I dati trattati potranno essere: • ordinari, art. 4 lett. b-c D.lgs. 196/2003, che comprendono “il dato personale che è qualunque informazione relativa a persona fisica, persona giuridica, ente o associazione, identificati o identificabili, anche indirettamente, mediante riferimento a qualsiasi altra informazione, ivi compreso un numero di identificazione personale” ed “i dati identificativi che sono i dati personali che consentono l’identificazione diretta dell’interessato” • sensibili, art. 4 lett.d che sono “i dati personali idonei a rivelare l’origine razziale ed etnica, le convinzioni religiose, filosofiche o di altro genere, le opinioni politiche, l’adesione a partiti, sindacati, associazioni od organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali idonei a rivelare lo stato di salute o la vita sessuale” Gli archivi possono essere: • informatici (artt. 1 ss, Allegato B) e quindi il relativo trattamento avverrà con strumenti elettronici, • cartacei (artt. 27 ss, Allegato B) e quindi il relativo trattamento avverrà senza l’ausilio di strumenti elettronici. • giudiziari, art. 4 lett. e che sono “i dati personali idonei a rilevare provvedimenti di cui all’art. 3, comma 1, lett. da a) a o) e da r) a u), del DPR 14/11/2002, n. 313, in materia di casellario giudiziale, di anagrafe di sanzioni amministrative dipendenti da reato e dei relativi carichi pendenti, o la qualità di imputato o indagato ai sensi degli artt. 60 e 61 c.p.p.” • sanitari, regola 24 Allegato B che sono “i dati idonei a rivelare lo stato di salute trattati da esercenti le professioni sanitarie”. Dialogo di inserimento Archivi Un campo che può dare problemi di interpretazione è il Tipo archivio: v 1. Archivio corrente, art. 28 Allegato B: “Quando gli atti e documenti contenenti dati personali sensibili o giudiziari sono affidati agli incaricati del trattamento per lo svolgimento dei relativi compiti, i medesimi atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione in modo che ad essi non accedano persone prive di autorizzazione e sono restituite al termine delle operazioni affidate”. Si tratta quindi di archivi creati dal personale per un più efficiente espletamento delle funzioni affidate. Al termine del trattamento la documentazione dovrà comunque essere riposta negli archivi permanenti. L’accesso a tali archivi dovrà essere selezionato in modo che non vi accedano persone prive di autorizzazione. 2. Archivio permanente, art. 29 Allegato B: “L’accesso agli archivi contenenti dati sensibili o giudiziari è controllato. Le persone ammesse, a qualunque titolo, dopo l’orario di chiusura, sono identificate e registrate. Quando gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati della vigilanza, le persone che vi accedono sono preventivamente autorizzate”. In questi archivi l’accesso deve essere controllato e quindi deve esserci una misura organizzativa o tecnologica che consenta l’identificazione dei soggetti che accedono ai dati. Dialogo di inserimento Gruppo Archivi Anche per gli archivi c’è la possibilità di associare gli stessi ad un Gruppo al fine di facilitarne la gestione nel tempo. Infatti gestendo il Gruppo sarà possibile “Autorizzare” gli utenti interni ed esterni a trattare determinati Gruppi Archivi. Ciò comporta che nel momento in cui il Titolare autorizza il trattamento su un Gruppo archivi, nel caso in cui venisse introdotto un nuovo archivio, non dovrà ristampare le lettere di incarico ma basterà unire il nuovo archivio al gruppo. L’applicativo GP in automatico assocerà il nuovo archivio all’autorizzazione assegnata. Il Gruppo archivi dovrà essere omogeneo, cioè dovrà comprendere solo archivi di formato elettronico o cartaceo. Altro vantaggio nella gestione dei Gruppi archivi è che nell’Analisi dei rischi si effettuerà la stessa in riferimento ad una macroaggregazione consentendo di creare un documento meno corposo e quindi più leggibile. Nel DPS, scheda 19.1, il Gruppo archivi identifica il trattamento e il singolo Archivio il relativo oggetto. Dialogo di inserimento Supporti di memorizzazione Supporto rimovibile: regola. 21, Allegato B: “sono impartite istruzioni organizzative e tecniche per la custodia e l’uso dei supporti rimovibili su cui sono memorizzati i dati al fine di evitare accessi non autorizzati e trattamenti non consentiti”; regola. 22: “i supporti rimovibili contenenti dati sensibili e giudiziari se non utilizzati sono distrutti o resi inutilizzabili, ovvero possono essere riutilizzati da altri incaricati, non autorizzati al trattamento degli stessi dati, se le informazioni precedentemente in essi contenute non sono intelligibili e tecnicamente in alcun modo ricostruibili”. E’ necessario quindi indicare la presenza o meno di tali supporti ed il luogo in cui sono custoditi. Dialogo di inserimento Incarichi In questo dialogo si dovranno assegnare gli incarichi ai soggetti che sono chiamati dal Titolare al trattamento dei dati. Gli incaricati saranno selezionabili solo tra i soggetti di tipo parametrico: interni. Chi avesse gestito gli incarichi per Unità Organizzativa dovrà inserire in questo dialogo solo i soggetti che hanno un incarico specifico diverso da Incaricato al trattamento dati generico. Art. 30. Incaricati del trattamento 1. Le operazioni di trattamento possono essere effettuate solo da incaricati che operano sotto la diretta autorità del titolare o del responsabile, attenendosi alle istruzioni impartite. 2. La designazione è effettuata per iscritto e individua puntualmente l'ambito del trattamento consentito. Si considera tale anche la documentata preposizione della persona fisica ad una unità per la quale è individuato, per iscritto, l'ambito del trattamento consentito agli addetti all'unità medesima. Si potranno abbinare ad un medesimo soggetto anche incarichi differenti. Ad esempio un dipendente potrebbe essere nominato sia manutentore di sistema, che incaricato al ripristino e al salvataggio dati. Abbinato l’incarico al Soggetto si dovranno associare allo stesso le relative autorizzazioni. Ad esempio un dipendente potrà essere incaricato di eseguire il salvataggio dei dati degli archivi del settore contabilità ma non del settore personale (per l’abbinamento con le autorizzazioni si rinvia al relativo dialogo). L’attribuzione degli incarichi consentirà di creare un Organigramma aziendale Privacy da far precedere al DPS. Dialogo di inserimento Incarichi Incaricato al salvataggio dati: La reg. 18 dell’Allegato B dispone che “sono impartite istruzioni organizzative e tecniche che prevedono il salvataggio dati con frequenza almeno settimanale”. Al fine di adeguarsi al meglio a questa disposizione è necessario che il Titolare individui dei soggetti specifici che assumano la responsabilità di questa procedura in relazione a determinati archivi. Incaricato alla custodia delle PWD: La reg. 10 dell’Allegato B dispone che: “Quando l’accesso ai dati e agli strumenti elettronici è consentito esclusivamente mediante uso della componente riservata della credenziale per l’autenticazione, sono impartite idonee e preventive disposizioni scritte volte ad individuare chiaramente le modalità con le quali il titolare può assicurare la disponibilità dei dati o strumenti elettronici in caso di prolungata assenza o impedimento dell’incaricato che renda indispensabile o indifferibile intervenire per esclusive necessità di operatività e di sicurezza del sistema. In tal caso la custodia delle copie delle credenziali è organizzata garantendo la relativa segretezza e individuando preventivamente per iscritto i soggetti incaricati della loro custodia, i quali devono informare tempestivamente l’incaricato dell’intervento effettuato”. Dialogo di inserimento Incarichi Amministratore di sistema: La reg. 15 dell’Allegato B dispone che devono essere individuati con aggiornamento almeno annuale gli addetti alla gestione degli strumenti elettronici. Tali addetti alla gestione vengono individuati come amministratori di sistema. Manutentore di sistema: La reg. 15 prevede lo stesso adempimento anche per gli addetti alla manutenzione. Incaricato al ripristino dei dati: La regola 23 dell’Allegato B dispone che sono adottate idonee misure per garantire il ripristino dell'accesso ai dati in caso di danneggiamento degli stessi o degli strumenti elettronici, in tempi certi compatibili con i diritti degli interessati e non superiori a sette giorni. Controllore di accesso ai locali: La regola 29 dell’Allegato B dispone che “…. se gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati alla vigilanza, le persone che vi accedono devono essere previamente autorizzate”. Quindi è necessario nominare i soggetti che svolgono la funzione di controllori degli accessi. Dialogo di inserimento Incarichi Responsabile del trattamento: L’art. 29 del Dlgs 196/2003 dispone che: 1) Il responsabile è designato dal Titolare facoltativamente. 2) Se designato, il responsabile è individuato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento………. Responsabile della sicurezza informatica: L’art. 29 del Dlgs 196/2003 dispone al punto 2 che: “Se designato, il responsabile è individuato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento, ivi compreso il profilo relativo alla sicurezza”. Nel caso in cui l’azienda/studio abbia nel suo organico personale esperto in informatica, la normativa non esclude la possibilità di nominare un responsabile che si occupi specificatamente del trattamento su supporto elettronico e che ne garantisca quindi la sicurezza 3) Ove necessario per esigenze organizzative, possono essere designati responsabili più soggetti, anche mediante suddivisione dei compiti. 4) I compiti affidati al responsabile sono analiticamente specificati per iscritto dal titolare. 5) Il responsabile effettua il trattamento attenendosi alle istruzioni impartite dal titolare il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni di cui al comma 2 e delle proprie istruzioni”. Dialogo di inserimento Autorizzazioni Nel dialogo di inserimento Autorizzazioni vengono associati gli incarichi attribuiti agli archivi che si desidera autorizzare. Le autorizzazioni richiedono quindi l’associazione: A un soggetto determinato o ad un’Unità organizzativa qualora si scelga di attribuire gli incarichi in relazione all’opportunità data dall’art. 30. A un Tipo incarico filtrato in relazione al Soggetto selezionato (se invece è selezionata l’Unità organizzativa di default verrà proposto l’Incarico per Unità organizzativa). A un Codice incarico cioè all’incarico specifico attribuito che consente di abbinare l’incarico più volte allo stesso soggetto; ciò può essere utile quando si desidera differenziare l’incarico in relazione all’area di conferimento. Ad esempio l’utente A può essere nominato incaricato al ripristino dei dati da B, responsabile dell’area Personale e da C, responsabile dell’area Contabile. La regola 13, Allegato B dispone: “I profili di autorizzazione, per ciascun incaricato o per classi omogenee di incaricati, sono individuati e configurati anteriormente all'inizio del trattamento, in modo da limitare l'accesso ai soli dati necessari per effettuare le operazioni di trattamento”. A un Archivio o Gruppo archivi perché l’autorizzazione dovrà riguardare trattamenti determinati o determinabili Nel caso in cui si selezioni un Archivio a uno strumento o gruppo strumenti o a un applicazione o gruppo applicazioni. A una tipologia di credenziale di accesso ai dati che è la misura di sicurezza applicata a protezione dell’archivio in relazione all’autorizzazione generata. Dialogo di inserimento Autorizzazioni – Compiti/Responsabilità Per ogni autorizzazione inserita si potranno inserire i compiti e responsabilità attribuiti in relazione alla tipologia di trattamento effettuato. Dialogo di inserimento Autorizzazioni Esterni Nel dialogo Autorizzazioni esterni vengono inseriti quei Soggetti a cui il Titolare fornisce i dati per effettuare un servizio che lui non sarebbe in grado di svolgere. Si supponga un consulente del lavoro che fa le paghe per un’azienda. Il fatto di acquisire i dati da analizzare per la costituzione della busta paghe è di per se stesso un trattamento che il Titolare dovrà autorizzare. La regola 19.7, Allegato B, dispone che nel DPS dovrà esserci anche “la descrizione dei criteri da adottare per garantire l'adozione delle misure minime di sicurezza in caso di trattamenti di dati personali affidati, in conformità al codice, all'esterno della struttura del titolare” In relazione alle autorizzazioni attribuite il Titolare potrà scegliere se stampare una lettera di incarico per servizi in esterno che attribuirà all’esterno la responsabilità specifica del trattamento in relazione alle misure di sicurezza dallo stesso Titolare configurate, oppure di autorizzare l’esterno a trattare i dati senza stampare una lettera di incarico a ciò deputata ma inserendo l’informazione nel DPS; ciò nel presupposto che anche il soggetto esterno è Titolare del trattamento e come tale tenuto all’adozione delle misure di sicurezza e quindi l’attribuzione dell’incarico specifico non servirebbe. Dialogo di inserimento Corsi di formazione - Dettaglio La regola 19.6 dell’Allegato B dispone che nel DPS debba essere inserita “la previsione di interventi formativi degli incaricati del trattamento, per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire eventi dannosi, dei profili della disciplina sulla protezione dei dati personali più rilevanti in rapporto alle relative attività, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal titolare. La formazione è programmata già al momento dell'ingresso in servizio, nonché in occasione di cambiamenti di mansioni, o di introduzione di nuovi significativi strumenti, rilevanti rispetto al trattamento di dati personali” In relazione a ciò il dialogo Corsi di formazione si propone di memorizzare le informazioni relative al corso, a chi vi partecipa e ai motivi della relativa partecipazione, al contenuto del corso e ai rischi analizzati. Dialogo di inserimento Corsi di formazione - Contenuti In particolare: Informazioni relative al corso: • quando il corso viene svolto; • il motivo per cui viene effettuato in relazione a quanto previsto dalla regola 19.6; • la tipologia di corso, ad esempio relatore in aula, via internet o altro. con Inoltre viene data la possibilità di inserire il contenuto del corso di formazione (informazione che viene riportata direttamente dai Parametri – Tipo/Contenuto corsi per standardizzarne e facilitarne l’inserimento) Dialogo di inserimento Corsi di formazione – Rischi analizzati La regola 19.6 dell’Allegato B dispone che nel DPS debba essere inserita “la previsione di interventi formativi degli incaricati del trattamento, per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire eventi dannosi, dei profili della disciplina sulla protezione dei dati personali più rilevanti in rapporto alle relative attività, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal titolare…” Quindi è necessario associare i tipi rischio analizzati al corso di formazione. Nulla vieta che il Titolare effettui un unico corso di formazione esaustivo di tutti i rischi a cui la struttura di cui ha la responsabilità è sottoposta. Menù Analisi Il menù analisi consente di verificare le informazioni inserite e ragionarle in funzione della tipologia di rischi incombenti sulla struttura del Titolare. L’analisi viene divisa in Procedure, Tecnologie e Risorse umane in funzione di quanto richiesto dal Dlgs 196; in particolare il Decreto prevede, in relazione al tipo di rischio delle misure fisiche e tecnologiche di protezione (impianti d’allarme, antincendio, barre antintrusione), delle misure procedurali (aggiornamenti software, autenticazione accessi, autorizzazioni), delle misure organizzative (identificare chi fa che cosa in relazione ai compiti e responsabilità attribuiti) e quindi formative nei confronti di coloro che sono chiamati a trattare i dati personali direttamente (corsi di formazione). Per questo nell’Analisi dei rischi effettuata in GP verranno analizzate le misure di sicurezza adottate in relazione alle Tecnologie, alle Procedure e ai Corsi di formazione al fine di poterle valutare e da poter dichiarare ciò che c’è ancora da introdurre nella stessa struttura per aumentare la sicurezza interna. Dialogo di inserimento Procedure per rischio in essere Nel dialogo Procedure per rischio andranno associate le procedure esistenti nella struttura per fronteggiare o contenere gli effetti di un determinato tipo di rischio qualora diventi reale e quindi sia idoneo a produrre dei danni. Ad esempio l’Autenticazione degli utenti potrà essere idonea per prevenire il danno da Rischio accesso non consentito, sottrazione di credenziali di autenticazione, ecc. La valutazione di quale procedura è idonea per fronteggiare un determinato tipo di rischio dovrà essere fatta di volta in volta in relazione al Tipo rischio selezionato. Una procedura potrà essere associata anche a più Tipi rischio differenti. Dialogo di inserimento Tecnologie per rischio in essere Nel dialogo Tecnologie per rischio in essere sarà possibile associare alle sedi, ai locali, alle ubicazioni e agli strumenti le tecnologie idonee per fronteggiare l’eventuale danno causato da una determinata tipologia di rischio. Selezionando geografica dal della combo l’indicazione tecnologia, sarà possibile caricarne diverse in relazione alla tipologia di rischio selezionata. Dialogo di inserimento Analisi dei rischi: Misure in essere La parte compilativa dell’applicativo è finalizzata ad avere le informazioni necessarie per poter compilare le lettere di incarico, per avere una situazione reale della struttura in cui vengono trattati i dati e soprattutto per poter valutare l’entità del rischio di trattamento illecito che si corre in relazione alle misure minime adottate in ogni singolo locale o archivio. Quest’ultima parte è importante non solo in quanto la normativa la richiede (art. 34, Dlgs 196/03) in caso di trattamento effettuato con elaboratori elettronici, ma soprattutto perché consente di verificare se le misure minime richieste dal titolare ai suoi responsabili sono state adottate in ogni locale della struttura analizzata e in che modo. L’analisi dei rischi, quale proposta dall’applicativo, è strutturata in tre parti: Nel dialogo c’è anche la possibilità di identificare un Soggetto o un’Unità Organizzativa a cui viene attribuita la responsabilità di fronteggiare una determinata tipologia di rischio. Si pensi ai rischi di accesso non consentito a sistemi informativi; ci potrebbe essere una Unità operativa appositamente creata per tutelare il Titolare da siffatti pericoli. 1) Misure in Essere: ha lo scopo di analizzare ogni archivio/gruppo archivi in relazione al tipo di rischio selezionato in relazione alle tecnologie adottate e poste a tutela della sede, locale, ubicazione, strumento in cui i dati vengono trattati, alle procedure in essere e agli interventi formativi effettuati. Dialogo di inserimento Analisi dei rischi: Valutazione 2) Valutazione: ha lo scopo di valutare se le tecnologie adottate, le procedure in essere e i corsi di formazione sono idonei e sufficienti per fronteggiare un determinato tipo di rischio e consente quindi di esprimere tale conformità/non conformità in valori numerici. Il dialogo è diviso in due parti: • una prima parte in cui l’utente è chiamato ad esprimere un valore in termini di idoneità/non idoneità in relazione alle misure di sicurezza adottate; tale valutazione viene specificatamente espressa in relazione ad ogni singola categoria di misure adottate: tecnologie, procedure e formazione risorse umane • una seconda parte in cui l’utente viene chiamato a valutare la probabilità che il rischio diventi danno e, qualora ciò si verificasse, l’entità del danno prodotto dall’evento considerato. I valori numerici indicano infatti la gravità del rischio qualora un evento illecito si verifichi. Il valore della magnitudo del rischio verrà riportato nel DPS scheda 19.3 in modo descrittivo. Dialogo di inserimento Analisi dei rischi: Misure da adottare 3) Consigli: ha lo scopo dare evidenza ai motivi dell’inidoneità delle Procedure, Tecnologie, e formazione risorse umane adottate su un archivio/gruppo archivi in relazione al tipo rischio considerato. Anche questa parte mantiene la distinzione procedure, tecnologie, risorse umane: • procedure mancanti: con F9 è possibile aprire la tabella Tipi procedure dei parametri ed inserire quelle che si desidera applicare. • tecnologie mancanti: con F9 è possibile aprire la tabella Tipi tecnologie dei parametri ed inserire quelle che si desidera applicare. • corsi mancanti per risorse umane: vengono riportati i corsi di formazione con lo stato pianificati o da pianificare già inseriti in Corsi di formazione con l’elenco dei Soggetti che dovrebbero parteciparvi. Dialogo di inserimento Analisi dei rischi: Analisi stampate Nell’Analisi dei rischi stampate sarà possibile visualizzare le analisi stampate con il flag “stampa diretta su…”. Questa funzione consente di verificare le analisi effettuate e quindi di tenere monitorato lo stato avanzamento lavori in all’abbassamento della probabilità relazione che un rischio diventi danno. Dall’apposito pulsante sarà possibile aprire direttamente dal menù. le analisi stampate Dialogo di inserimento Copie di sicurezza Nel dialogo di inserimento Copie di sicurezza è possibile inserire le procedure, i tempi ed i soggetti incaricati ad eseguire il back-up in relazione ad un Archivio/Gruppo Archivi. Questa informazione verrà riportata nel DPS scheda 19.5_1. Nel campo Incaricato saranno selezionabili i Soggetti che come Tipo incarico hanno attribuito Incaricato al salvataggio dati. Dialogo di inserimento Ripristino dei dati Nel dialogo di inserimento Ripristino dei dati è possibile inserire le procedure, i tempi, i soggetti incaricati ad eseguire il back-up in relazione ad un Archivio/Gruppo Archivi. Sarà inoltre possibile inserire la descrizione e i luoghi di custodia dei supporti di memorizzazione per favorirne la rintracciabilità. Questa informazione verrà riportata nel DPS scheda 19.5_2. Nel campo Incaricato saranno selezionabili i Soggetti che come Tipo incarico hanno attribuito Incaricato al ripristino dei dati. Dialogo di inserimento Crittografia/Separazione Nel dialogo di inserimento Crittografia/Separazione è possibile inserire il tipo di protezione adottato e le procedure di esecuzione della stessa. La regola 19.8 dell’Allegato B dispone che “per i dati personali idonei a rivelare lo stato di salute e la vita sessuale di cui al punto 24” debba essere inserito nel DPS “l'individuazione dei criteri da adottare per la cifratura o per la separazione di tali dati dagli altri dati personali dell'interessato”. Dialogo di inserimento Informative ex art. 13 Dlgs 196/2003 L’art. 13 del DPS 196/2003 dispone: “L'interessato o la persona presso la quale sono raccolti i dati personali sono previamente informati oralmente o per iscritto circa: a) le finalità e le modalità del trattamento cui sono destinati i dati; b) la natura obbligatoria o facoltativa del conferimento dei dati; c) le conseguenze di un eventuale rifiuto di rispondere; d) i soggetti o le categorie di soggetti ai quali i dati personali possono essere comunicati o che possono venirne a conoscenza in qualità di responsabili o incaricati, e l'ambito di diffusione dei dati medesimi; Nel dialogo di inserimento Informative è possibile diverse generare per ogni delle Informative Soggetto, oppure generare delle informative standard per Tipologia di soggetti. e) i diritti di cui all'articolo 7; f) gli estremi identificativi del titolare e, se designati, del rappresentante nel territorio dello Stato ai sensi dell'articolo 5 e del responsabile. Quando il titolare ha designato più responsabili è indicato almeno uno di essi, indicando il sito della rete di comunicazione o le modalità attraverso le quali è conoscibile in modo agevole l'elenco aggiornato dei responsabili. Quando è stato designato un responsabile per il riscontro all'interessato in caso di esercizio dei diritti di cui all'articolo 7, è indicato tale responsabile. Dialogo di inserimento Informative ex art. 13 Dlgs 196/2003 In relazione al disposto dell’art. 13 riportato nella scheda precedente, nel dialogo di gestione andranno riportate le informazioni in relazione: • al formato dell’archivio (cartaceo, informatico) e al tipo di dati trattati (ordinari, sensibili, ecc.); • alle finalità per le quali il trattamento da parte del Titolare viene effettuato; • alla categoria di soggetti interessati a conoscere tali dati e ai quali vengono comunicati o a cui si rivolge la diffusione; • alla tipologia di conferimento, e quindi l’obbligatorietà o la facoltatività dello stesso; si ricorda che il conferimento è obbligatorio quando una norma cogente lo impone; è facoltativo quando non è necessario per la costituzione di un rapporto giuridico oppure quando al soggetto viene attribuito un onere (cioè se il soggetto sceglie di comunicare i dati può costituire un rapporto giuridico, se non li fornisce non lo costituisce). • alle conseguenze nel caso di negato conferimento del dato che essenzialmente consisteranno in una modifica del rapporto contrattuale o nell’impossibilità di proseguirlo o costituirlo. • al riferimento all’Autorizzazione generale del Garante che consente al Titolare di effettuare il trattamento senza dover notificare lo stesso al Garante Dialogo di inserimento Informative ex art. 13 Dlgs 196/2003 Procedendo in questo modo verrà generato un record nel Data base che potrà essere modificato e stampato a discrezionalità dell’utente. Compilando le informazioni di questo dialogo è come essere nel report e compilare le informazioni direttamente da lì. Il vantaggio è che si creerà una volta per Tipologia di Soggetto interessato al trattamento. Quando l’Informativa verrà dialogo Soggetti si stamperà allegata in in record automatico corrispondenza appartenenti alla tipologia selezionata. Il riferimento al Rappresentante in Italia del Titolare qualora lo stesso sia Extracomunitario e tratti i dati nel territorio dello stato per fini diversi dal semplice passaggio dello stesso dato in paesi comunitari (art. 5 Dlgs 196/2003). il di nel quelli Dialogo di Stampa Informative ex art. 13 Dlgs 196/2003 Altro modo per stampare le informative ex art. 13 è quello di inviare in stampa i modelli inseriti dall’utente o preconfigurati dal produttore, presenti in Tipo Report. In questo caso possibile dai filtri sarà selezionare i soggetti per i quali si desidera fare la stampa scegliendo dell’informativa un modello e sarà possibile abbinare i dati anagrafici di quei soggetti alla stampa. Dialogo di Stampa Lettere di incarico Il dialogo di stampa lettere di incarico serve per poter associare a determinati soggetti i report presenti in Tipo report a cui è abbinata la caratteristica “Lettere di incarico”; questa operazione deve avvenire solo dopo aver associato ai soggetti almeno un incarico e che all’incarico del soggetto in questo modo determinato venga associata una Autorizzazione a svolgere lo stesso su determinati archivi. In relazione al tipo di incarico selezionato si potranno avere le seguenti ipotesi: • se fleggato Interno verranno proposti in Descrizione tutti i report che hanno associato Incarichi che in Tipo incarichi sono caratterizzati dal flag interno. • se fleggato Esterno verranno proposti tutti i report associati ad un incarico caratterizzato dal flag esterno. In questo caso la finalità è quella di stampare la lettera di autorizzazione a trattare dei dati esternamente alla struttura del titolare. Un esterno infatti che tratta dati solo internamente alla struttura del Titolare dovrà essere trattato come interno e gli dovrà essere attribuito l’Incarico al trattamento dei dati. • se fleggato Unità organizzativa verranno stampate le lettere di incarico per Unità (struttura) in relazione a quanto disposto nell’art. 30, II comma, Dlgs 196/2003. Le lettere di incarico così stampate verranno allegate in automatico ai soggetti selezionati nel dialogo Soggetti/Allegati. Dialogo di Stampa D.P.S. Il dialogo di stampa D.P.S. serve per poter stampare i report presenti in Tipo report a cui è abbinata la caratteristica “DPS” riportando in automatico le informazioni inserite a programma. Il dialogo di stampa è composto da tre sezioni: • descrizione: nel quale vengono visualizzate le schede che dovrebbero costituire il DPS in relazione a quanto disposto nella regola 19 Allegato B. • ordine: dal quale è possibile stabilire in quale ordine stampare le schede. Ciò è rilevante per gli utenti che volessero effettuare delle personalizzazioni; ad esempio inserire dopo il Frontespizio e prima della Guida operativa la presentazione azienda. • sezione di stampa: dalla quale è possibile decidere se stampare direttamente o su stampante o Pdf, Rtf oppure aprire l’anteprima. Selezionando Stampa diretta su e selezionando tutti i flag si attiva anche il flag Stampa definitiva che consente di archiviare il DPS in Storico stampe Dps. La struttura del DPS è quella proposta dal Garante e segue pedissequamente le indicazioni della regola 19 del DPS Dialogo di Stampa D.P.S. Il D.P.S. risulta quindi composto da: • Frontespizio: con la data di stampa e di revisione in modo da sapere la data di aggiornamento dello stesso e i dati identificativi del Titolare per il quale si esegue l’analisi. • Guida operativa: spiega quali informazioni inserite nelle schede. E’ l’indice descrittivo del DPS. verranno • Organigramma aziendale: individua i compiti e responsabilità in relazione a quanto richiesto dal “Codice”. • Regola 19.1: elenco dei trattamenti effettuati dal Titolare con le indicazioni identificative degli stessi; • Regola 19.2: distribuzione dei compiti e delle responsabilità in relazione agli incarichi e autorizzazioni attribuite ad ogni soggetto; • Regola 19.3: analisi dei rischi che incombono sui dati con la descrizione dell’impatto del rischio analizzato sulla sicurezza; • Regola 19.4: misure di sicurezza adottate o da adottare con l’indicazione delle Procedure, Tecnologie, Corsi di formazione esistenti o effettuati e quelli che invece costituiscono la dichiarazione di intenti del Titolare e che quindi saranno oggetto di implementazione futura; • Regola 19.5_1: criteri e procedure per il salvataggio dei dati con indicazioni temporali dei back-up eseguiti dal responsabile; • Regola 19.5_2: criteri e procedure per il ripristino dei dati con le indicazioni temporali in cui il responsabile esegue le prove di ripristino. Dialogo di Stampa D.P.S. • Regola 19.6: pianificazione degli interventi formativi previsti con l’indicazione temporale ed il riferimento al rischio a cui ci si desidera opporre effettuando quel tipo di corso; • Regola 19.7: elenco dei trattamenti affidati all’esterno con l’indicazione dell’attività svolta dal soggetto esterno sugli archivi oggetto del trattamento; • Regola 19.8: cifratura o separazione dei dati identificativi idonei a rivelare o stato di salute o la vita sessuale di un soggetto con l’indicazione della procedura adottata e del responsabile a cui è stata affidata una tale responsabilità; Dialogo Storico D.P.S. Il dialogo Storico DPS serve per visualizzare e quindi consentire una rapida rintracciabilità dei DPS stampati in modo definitivo dal Titolare. In dettagli è possibile verificare la data di stampa e aprire il file generato contenente il DPS stesso. In questo modo si consentirà al Titolare in ogni momento di controllare la situazione pregressa con quella attuale. Menù Parametri Il menù parametri serve per gestire specifiche di ogni Titolare in relazione alla realtà in cui opera. Tutte le informazioni caratterizzanti i singoli dialoghi sono contenute nei Parametri e quindi possono essere modificate o aggiunte da parte degli utenti. In particolare sarà possibile dal menù parametri: • personalizzare il tipo di accesso ai locali in cui i dati sono custoditi • personalizzare la tipologia di soggetti con cui il Titolare entra in contatto per il trattamento a lui affidato; ad esempio il Titolare nel trattamento dei dati potrebbe avere contatto con Clienti, Fornitori, Dipendenti, Consulenti esterni, ecc. • personalizzare la tipologia di software utilizzati dal Titolare per effettuare i trattamenti (ad esempio antivirus, gestionali, organizzazione ecc.). • personalizzare la tipologia di strumenti utilizzati: palmari, controlli accessi, pcdesktop, ecc. • personalizzare le informazioni relative agli archivi oggetto del trattamento, inserendo nuove finalità del trattamento, nuove categorie di soggetti interessati o tipi di formato, ecc. • personalizzare la tipologia di supporti di memorizzazione utilizzati (es: DVD, Hardisk ecc.) • personalizzare i Report e gli Incarichi attribuibili • personalizzare i profili di autorizzazione al trattamento (ad esempio inserendo particolari attività svolte da esterni o nuovi compiti e responsabilità) • personalizzare la tipologia ed il contenuto dei corsi di formazione • personalizzare la tipologia di Rischi, le Procedure e le Tecnologie esistenti o che dovrebbero esistere nella struttura del Titolare. • personalizzare le informazioni da riportare nell’Informativa ex art. 13 Normativa e definizioni I dati personali Trattamento Soggetti e Incarichi Misure minime di Sicurezza Informativa Consenso Il Decreto Legislativo 30 giugno 2003, n. 196, meglio noto come Codice Unico, è stato emanato per garantire che il trattamento dei dati personali si svolga nel rispetto dei diritti, delle libertà fondamentali, nonché della dignità delle persone fisiche, con particolare riferimento alla riservatezza e all'identità personale e per garantire i diritti delle persone giuridiche e di ogni altro ente/associazione (Art. 2, comma 1). I Dati personali La Legge identifica cinque tipi differenti di dati personali: - Dato ordinario (Cod. Unico - art. 4, comma 1 lett. b) - Dato semisensibile (Cod. Unico – art. 17) - Dato sensibile (Cod. Unico - art. 4, comma 1 lett. d) - Dato sanitario (Cod. Unico - art. 22, comma 1 n. 7/8) - Dato giudiziario (Cod. Unico - art. 4, comma 1 lett. e) Per dati ordinari (art. 4 lett b) si intendono: I Dati personali non qualificabili come sensibili [comprendono quindi anche i dati identificativi (art. 4 lett. c)] ESEMPIO: - Dato anagrafico di un Cliente/Fornitore - Dato di reddito - Dato contabile Per dati semisensibili (art. 17, Codice Unico) si intendono: “Il dato diverso da quello sensibile e giudiziario che presenta rischi specifici per i diritti e le libertà fondamentali, nonché per la dignità dell’interessato, in relazione alla natura dei dati o alle modalità del trattamento o agli effetti che può determinare”. Per dati sensibili (art. 4 lett. d) si intendono: i dati personali idonei a rivelare l'origine razziale ed etnica, le convinzioni religiose, filosofiche o di altro genere, le opinioni politiche, l'adesione a partiti, sindacati, associazioni od organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali idonei a rivelare lo stato di salute e la vita sessuale. ESEMPIO: - Indicazione sulla denuncia dei redditi della destinazione dell‘8 per mille - Certificati medici - Permessi sindacali Per dati sanitari (art. 22 n. 7/8) si intendono: I dati idonei a rivelare lo stato di salute e la vita sessuale. Trattasi quindi di una categoria dei dati sensibili per i quali il legislatore richiede l’adozione di ulteriori misure di sicurezza. ESEMPIO: - I certificati medici dovranno essere conservati separatamente dagli altri dati personali del paziente (ad esempio dati identificativi) Per dati giudiziari, (art. 4, lett. e) si intendono: i dati personali idonei a rivelare provvedimenti di cui all'articolo 3, comma 1, lettere da a) a o) e da r) a u), del d.P.R. 14 novembre 2002, n. 313, in materia di casellario giudiziale, di anagrafe delle sanzioni amministrative dipendenti da reato e dei relativi carichi pendenti, o la qualità di imputato o di indagato ai sensi degli articoli 60 e 61 del codice di procedura penale; ESEMPIO: - Comunicazione giudiziaria In seguito, quando si farà riferimento ai dati sensibili il concetto sarà riferito ai dati sensibili in senso ampio comprendendo sia quelli di cui all’Art. 4, lett. d, che quelli di cui all’Art. 4, lett. e. Cosa si intende per Trattamento dei dati ? Art 4 lett. a, Codice Unico: qualunque operazione o complesso di operazioni, svolti con o senza l'ausilio di mezzi elettronici o comunque automatizzati,concernenti la raccolta, la registrazione, l'organizzazione, la conservazione, l'elaborazione, la modificazione, la selezione, l'estrazione, il raffronto, l'utilizzo, l'interconnessione, il blocco, la comunicazione, la diffusione, la cancellazione e la distruzione di dati, anche se non registrati in una banca di dati. Nella pratica si hanno i seguenti tipi di trattamento: - Non automatizzato (cartaceo) - Automatizzato (mediante elaboratori ) Trattamento eseguito senza l’utilizzo di strumenti elettronici o comunque automatizzati E’ qualsiasi operazione svolta su documenti, contenenti dati personali, senza l’ausilio di elaboratori. Esempio: • Tenuta di registri manuali • Compilazione di schede manuali • Tenuta di fogli manuali di conteggio e riepilogo • Annotazioni ed informazioni riportate su tabulati cartacei prodotti da elaboratori Trattamento eseguito con l’utilizzo di strumenti elettronici o comunque automatizzati (Elaboratori) E’ qualsiasi operazione svolta utilizzando programmi, su archivi contenenti i dati personali, presenti su elaboratori. Esempio: • Foglio elettronico • Compilazione di schede mediante Documento di testo • Gestione Clienti, Fornitori e Personale mediante programma I tipi di Elaboratori Si identificano tre diverse tipologie di elaboratori: • Stand alone: L’elaboratore non è connesso ad altri elaboratori ovvero lo stesso non deve possedere schede di rete o altro dispositivo di connessione ad esempio mediante cavo seriale. • Connesso in rete privata: L’elaboratore è connesso ad altri elaboratori mediante cavo e scheda di rete. Sulla rete e sull’elaboratore non sono presenti dispositivi di telecomunicazione quali modem, router, apparecchiature di accesso remoto, ecc. • Connesso in rete ed accessibile da rete pubblica: : L’elaboratore è connesso ad altri elaboratori mediante cavo e scheda di rete. Sulla rete e/o sull’elaboratore sono presenti dispositivi di telecomunicazioni quali modem, router, apparecchiature di accesso remoto, ecc. Se sulla rete anche un solo Elaboratore è connesso a rete pubblica, automaticamente tutti gli elaboratori della rete vengono considerati accessibili da rete pubblica. Per rete pubblica si intende un qualsiasi collegamento effettuato utilizzando un carrier telefonico (es. Telecom Italia) a prescindere dal tipo di collegamento (CDN, X.25, ADSL, ISDN, Analogica, ecc.) I Soggetti Preposti all’attuazione delle misure di sicurezza • Interessato: la persona fisica, la persona giuridica, l'ente o l'associazione cui si riferiscono i dati personali (art. 4 lett. I, Codice Unico) • Titolare: la persona fisica, la persona giuridica, la pubblica amministrazione e qualsiasi altro ente, associazione od organismo cui competono le decisioni in ordine alle finalità ed alle modalità del trattamento di dati personali, ivi compreso il profilo della sicurezza (art. 28, Codice Unico) • Responsabile: è il soggetto preposto dal titolare al trattamento di dati personali. L’art 29 del Codice Unico dispone che il responsabile, se designato, deve essere nominato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento, ivi compreso il profilo relativo alla sicurezza. Il responsabile procede al trattamento attenendosi alle istruzioni impartite dal titolare il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni predette e delle proprie istruzioni. Ove necessario per esigenze organizzative, possono essere designati responsabili più soggetti, anche mediante suddivisione di compiti. • Incaricati del trattamento: sono le persone incaricate per iscritto di compiere le operazioni del trattamento dal titolare o dal responsabile, e che operano sotto la loro diretta autorità (Art. 30 Codice Unico). Il Codice Unico dispone che gli incaricati del trattamento devono elaborare i dati personali ai quali hanno accesso attenendosi alle istruzioni del titolare o del responsabile. • Amministratori di sistema: sono i soggetti cui è conferito il compito di sovrintendere alle risorse del sistema operativo di un elaboratore o di un sistema di base dati e di consentirne l’utilizzazione (Figura non prevista dal Codice Unico ma riconducibile al responsabile del trattamento dei dati, Art. 29 e richiamati in modo indiretto dall’Art. 34, lett d). • Custodi delle Password: Sono i soggetti preposti alla custodia delle parole chiave o che hanno accesso ad informazioni che concernono le medesime (regola 10 Allegato B). Devono essere nominati (ed individuati per iscritto) nel caso di trattamento dei dati personali effettuato con strumenti elettronici o comunque automatizzati quando vi è più di un incaricato del trattamento e sono in uso più parole chiave. • Manutentori di sistema: sono i soggetti cui è conferito il compito di effettuare operazioni di gestione operativa, manutenzione ai sistemi, ai dati ed ai programmi (Art. 34, lett. d). Se presenti devono essere nominati ed individuati per iscritto. Le misure minime di sicurezza Le misure minime da adottare sono in relazione ai seguenti fattori: • Tipo di dato personale da trattare Ordinario, Sensibile/Giudiziario, Sanitario • Modalità di trattamento Non automatizzato Automatizzato con Elaboratore Elettronico Trattamento non automatizzato – Dati Ordinari (Allegato B art. 27) • Bisogna designare gli incaricati del trattamento per iscritto e fornire loro le istruzioni finalizzate al controllo e alla custodia degli atti e dei documenti contenenti dati personali. Nell'impartire le istruzioni il titolare o, se designato, il responsabile devono prescrivere che gli incaricati abbiano accesso ai soli dati personali la cui conoscenza sia strettamente necessaria per adempiere ai compiti loro assegnati. • Gli atti e i documenti contenenti i dati devono essere conservati in archivi ad accesso selezionato e, se affidati agli incaricati del trattamento, devono essere da questi ultimi conservati e restituiti al termine delle operazioni affidate. Trattamento non automatizzato – Dati Sensibili/Sanitari (Allegato B artt. 28 e 29) Oltre quanto previsto per i dati ordinari si consideri quanto segue: • se affidati agli incaricati del trattamento, gli atti e documenti sono controllati e custoditi dagli incaricati fino alla restituzione, in modo tale che ad essi non accedano persone prive di autorizzazione, e sono restituiti al termine delle operazioni affidate. • l'accesso agli archivi deve essere controllato. Le persone ammesse, a qualunque titolo, dopo l’orario di chiusura, sono identificate e registrate. Quando gli archivi non sono dotati di strumenti elettronici per il controllo degli accessi o di incaricati della vigilanza, le persone che vi accedono sono preventivamente autorizzate. Trattamento Automatizzato effettuato con Elaboratori Elettronici Misure comuni a tutti gli Elaboratori A prescindere dal tipo di dato trattato, vi sono alcune misure che sono comuni a tutti i trattamenti con elaboratori: • in presenza di più incaricati e se sono in uso più parole chiave deve essere individuato ed incaricato per iscritto il Custode delle Password • deve essere individuato ed incaricato per iscritto l’Amministratore di Sistema • se presente deve essere incaricato per iscritto il Manutentore di Sistema Sistema di autenticazione informatica (Allegato B, art. 1 ss) • L’accesso ai dati deve avvenire con l’utilizzo di una “User id” e di Password • La parola chiave, quando è prevista dal sistema di autenticazione, è composta da almeno otto caratteri oppure, nel caso in cui lo strumento elettronico non lo permetta, da un numero di caratteri pari al massimo consentito; essa non contiene riferimenti agevolmente riconducibili all’incaricato ed è modificata da quest’ultimo al primo utilizzo e, successivamente, almeno ogni sei mesi. • Dove tecnologicamente possibile la password può essere cambiata dall’incaricato autonomamente, previa comunicazione di tale evento, al custode delle password • Il codice per l’identificazione, laddove utilizzato, non può essere assegnato ad altri incaricati, neppure in tempi diversi. • Le credenziali di autenticazione non utilizzate da almeno sei mesi sono disattivate, salvo quelle preventivamente autorizzate per soli scopi di gestione tecnica. • Le credenziali sono disattivate anche in caso di perdita della qualità che consente all’incaricato l’accesso ai dati personali. • Sono impartite istruzioni agli incaricati per non lasciare incustodito e accessibile lo strumento elettronico durante una sessione di trattamento. • Quando l’accesso ai dati e agli strumenti elettronici è consentito esclusivamente mediante uso della componente riservata della credenziale per l’autenticazione, sono impartite idonee e preventive disposizioni scritte volte a individuare chiaramente le modalità con le quali il titolare può assicurare la disponibilità di dati o strumenti elettronici in caso di prolungata assenza o impedimento dell’incaricato che renda indispensabile e indifferibile intervenire per esclusive necessità di operatività e di sicurezza del sistema. In tal caso la custodia delle copie delle credenziali è organizzata garantendo la relativa segretezza e individuando preventivamente per iscritto i soggetti incaricati della loro custodia, i quali devono informare tempestivamente l’incaricato dell’intervento effettuato. Sistema di autorizzazione (allegato B, art. 12 ss) • Quando per gli incaricati sono individuati profili di autorizzazione di ambito diverso è utilizzato un sistema di autorizzazione. • I profili di autorizzazione, per ciascun incaricato o per classi omogenee di incaricati, sono individuati e configurati anteriormente all’inizio del trattamento, in modo da limitare l’accesso ai soli dati necessari per effettuare le operazioni di trattamento. • Periodicamente, e comunque almeno annualmente, è verificata la sussistenza delle condizioni per la conservazione dei profili di autorizzazione. Protezione contro software pericolosi • Gli elaboratori devono possedere adeguati programmi di protezione da virus e software pericolosi (Active/x, applet Java, Trojan Horse). • L’efficacia dei programmi di protezione contro il rischio di intrusione e dell’azione di programmi di cui all’art. 615-quinquies del codice penale deve essere verificata almeno semestralmente. • L’aggiornamento delle versioni dei programmi di protezione dei programmi per elaboratore volti a prevenire la vulnerabilità di strumenti elettronici e a correggerne difetti sono effettuati almeno annualmente. D.P.S. (art. 34 lett. g Dlgs 196/2003) “ Il trattamento di dati personali effettuato con strumenti elettronici è consentito solo se sono adottate, nei modi previsti dal disciplinare tecnico contenuto nell'allegato B), le seguenti misure minime: lett. g) tenuta di un aggiornato documento programmatico sulla sicurezza”; L’art. 19 dell’Allegato B, dispone: Entro il 31 marzo di ogni anno, il titolare di un trattamento di dati sensibili o di dati giudiziari redige anche attraverso il responsabile, se designato, un documento programmatico sulla sicurezza contenente idonee informazioni riguardo: • l’elenco dei trattamenti di dati personali; • la distribuzione dei compiti e delle responsabilità nell’ambito delle strutture preposte al trattamento dei dati; • l’analisi dei rischi che incombono sui dati; • le misure da adottare per garantire l’integrità e la disponibilità dei dati, nonché la protezione delle aree e dei locali, rilevanti ai fini della loro custodia e accessibilità; • la descrizione dei criteri e delle modalità per il ripristino della disponibilità dei dati in seguito a distruzione o danneggiamento di cui al successivo punto 23; • la previsione di interventi formativi degli incaricati del trattamento, per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire eventi dannosi, dei profili della disciplina sulla protezione dei dati personali più rilevanti in rapporto alle relative attività, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal titolare. La formazione è programmata già al momento dell’ingresso in servizio, nonché in occasione di cambiamenti di mansioni, o di introduzione di nuovi significativi strumenti, rilevanti rispetto al trattamento di dati personali; • la descrizione dei criteri da adottare per garantire l’adozione delle misure minime di sicurezza in caso di trattamenti di dati personali affidati, in conformità al codice, all’esterno della struttura del titolare; Trattamento Automatizzato effettuato con Elaboratori Elettronici – Dati Sensibili/Giudiziari Per i trattamenti effettuati su dati sensibili e giudiziari il legislatore richiede ulteriori misure minime di sicurezza: reg.20. I dati sensibili o giudiziari sono protetti contro l'accesso abusivo, di cui all'art. 615-ter del codice penale, mediante l'utilizzo di idonei strumenti elettronici. reg.21. Sono impartite istruzioni organizzative e tecniche per la custodia e l'uso dei supporti rimovibili su cui sono memorizzati i dati al fine di evitare accessi non autorizzati e trattamenti non consentiti. reg.22. I supporti rimovibili contenenti dati sensibili o giudiziari se non utilizzati sono distrutti o resi inutilizzabili, ovvero possono essere riutilizzati da altri incaricati, non autorizzati al trattamento degli stessi dati, se le informazioni precedentemente in essi contenute non sono intelligibili e tecnicamente in alcun modo ricostruibili. reg.23. Sono adottate idonee misure per garantire il ripristino dell'accesso ai dati in caso di danneggiamento degli stessi o degli strumenti elettronici, in tempi certi compatibili con i diritti degli interessati e non superiori a sette giorni. reg.24. Gli organismi sanitari e gli esercenti le professioni sanitarie effettuano il trattamento dei dati idonei a rivelare lo stato di salute e la vita sessuale contenuti in elenchi, registri o banche di dati con le modalità di cui all'articolo 22, comma 6, del codice, anche al fine di consentire il trattamento disgiunto dei medesimi dati dagli altri dati personali che permettono di identificare direttamente gli interessati. I dati relativi all'identità genetica sono trattati esclusivamente all'interno di locali protetti accessibili ai soli incaricati dei trattamenti ed ai soggetti specificatamente autorizzati ad accedervi; il trasporto dei dati all'esterno dei locali riservati al loro trattamento deve avvenire in contenitori muniti di serratura o dispositivi equipollenti; il trasferimento dei dati in formato elettronico è cifrato. Trattamento Automatizzato effettuato con Elaboratori Elettronici – Dati Sanitari Per i trattamenti effettuati su dati sanitari il legislatore oltre alle misure minime richieste per i trattamenti effettuati su dati sensibili/giudiziari richiede ulteriori misure minime di sicurezza: reg.24. Gli organismi sanitari e gli esercenti le professioni sanitarie effettuano il trattamento dei dati idonei a rivelare lo stato di salute e la vita sessuale contenuti in elenchi, registri o banche di dati con le modalità di cui all'articolo 22,comma 6, del codice, anche al fine di consentire il trattamento disgiunto dei medesimi dati dagli altri dati personali che permettono di identificare direttamente gli interessati. I dati relativi all'identità genetica sono trattati esclusivamente all'interno di locali protetti accessibili ai soli incaricati dei trattamenti ed ai soggetti specificatamente autorizzati ad accedervi; il trasporto dei dati all'esterno dei locali riservati al loro trattamento deve avvenire in contenitori muniti di serratura o dispositivi equipollenti; il trasferimento dei dati in formato elettronico è cifrato. Inoltre, nella redazione del D.P.S., la regola 19 dell’Allegato B richiede espressamente che: “per i dati personali idonei a rivelare lo stato di salute e la vita sessuale di cui al punto 24” dovranno essere individuati “… i criteri da adottare per la cifratura o per la separazione di tali dati dagli altri dati personali dell’interessato”. Informative ex art. 13 D.lgs 196/2003 Il D.lgs 196/2003 oltre a prevedere gli adempimenti minimi necessari per la tutela dei dati personali, stabilisce il contenuto della comunicazione che deve essere data agli interessati nel momento in cui conferiscono i dati che saranno oggetto di trattamento da parte del Titolare. L’art. 13, n. 1 dispone: L'interessato o la persona presso la quale sono raccolti i dati personali sono previamente informati oralmente o per iscritto circa: a) le finalità e le modalità del trattamento cui sono destinati i dati; b) la natura obbligatoria o facoltativa del conferimento dei dati; c) le conseguenze di un eventuale rifiuto di rispondere; d) i soggetti o le categorie di soggetti ai quali i dati personali possono essere comunicati o che possono venirne a conoscenza in qualità di responsabili o incaricati e l'ambito di diffusione dei dati medesimi; e) i diritti di cui all'articolo 7; f) gli estremi identificativi del titolare e, se designati, del rappresentante nel territorio dello Stato ai sensi dell'articolo 5 e del responsabile. Quando il titolare ha designato più responsabili è indicato almeno uno di essi, indicando il sito della rete di comunicazione o le modalità attraverso le quali è conoscibile in modo agevole l'elenco aggiornato dei responsabili. Quando è stato designato un responsabile per il riscontro all'interessato in caso di esercizio dei diritti di cui all'articolo 7, è indicato tale responsabile. Eccezioni L’art. 13, n. 5 dispone che l’informativa può essere non comunicata all’interessato nel momento della registrazione del dato o della prima comunicazione se: a) i dati sono trattati in base ad un obbligo previsto dalla legge, da un regolamento o dalla normativa comunitaria; b) i dati sono trattati ai fini dello svolgimento delle investigazioni difensive di cui alla legge 7 dicembre 2000, n. 397, o, comunque, per far valere o difendere un diritto in sede giudiziaria, sempre che i dati siano trattati esclusivamente per tali finalità e per il periodo strettamente necessario al loro perseguimento; c) l'informativa all'interessato comporta un impiego di mezzi che il Garante, prescrivendo eventuali misure appropriate, dichiari manifestamente sproporzionati rispetto al diritto tutelato, ovvero si riveli, a giudizio del Garante, impossibile. Consenso dell’interessato al trattamento L’Art. 23 dispone che oltre all’informativa che deve obbligatoriamente precedere il trattamento o la prima comunicazione che del dato viene effettuata da parte del Titolare, debba essere manifestato il consenso dell’interessato al trattamento: “Il trattamento di dati personali da parte di privati o di enti pubblici economici è ammesso solo con il consenso espresso dell'interessato”. Al numero 4 dispone anche: “Il consenso è manifestato in forma scritta quando il trattamento riguarda dati sensibili”. Eccezioni al necessario reperimento del consenso dell’interessato Il consenso non è richiesto, oltre che nei casi previsti nella Parte II (trattamento effettuato da Soggetti pubblici non economici), quando il trattamento: a) è necessario per adempiere ad un obbligo previsto dalla legge, da un regolamento o dalla normativa comunitaria; b) è necessario per eseguire obblighi derivanti da un contratto del quale è parte l'interessato o per adempiere, prima della conclusione del contratto, a specifiche richieste dell'interessato; c) riguarda dati provenienti da pubblici registri, elenchi, atti o documenti conoscibili da chiunque, fermi restando i limiti e le modalità che le leggi, i regolamenti o la normativa comunitaria stabiliscono per la conoscibilità e pubblicità dei dati; d) riguarda dati relativi allo svolgimento di attività economiche, trattati nel rispetto della vigente normativa in materia di segreto aziendale e industriale; e) è necessario per la salvaguardia della vita o dell'incolumità fisica di un terzo. Se la medesima finalità riguarda l'interessato e quest'ultimo non può prestare il proprio consenso per impossibilità fisica, per incapacità di agire o per incapacità di intendere o di volere, il consenso è manifestato da chi esercita legalmente la potestà, ovvero da un prossimo congiunto, da un familiare, da un convivente o, in loro assenza, dal responsabile della struttura presso cui dimora l'interessato. Si applica la disposizione di cui all'articolo 82, comma 2; f) con esclusione della diffusione, è necessario ai fini dello svolgimento delle investigazioni difensive di cui alla legge 7 dicembre 2000, n. 397, o, comunque, per far valere o difendere un diritto in sede giudiziaria, sempre che i dati siano trattati esclusivamente per tali finalità e per il periodo strettamente necessario al loro perseguimento, nel rispetto della vigente normativa in materia di segreto aziendale e industriale; g) con esclusione della diffusione, è necessario, nei casi individuati dal Garante sulla base dei principi sanciti dalla legge, per perseguire un legittimo interesse del titolare o di un terzo destinatario dei dati, anche in riferimento all'attività di gruppi bancari e di società controllate o collegate, qualora non prevalgano i diritti e le libertà fondamentali, la dignità o un legittimo interesse dell'interessato; h) con esclusione della comunicazione all'esterno e della diffusione, è effettuato da associazioni, enti od organismi senza scopo di lucro, anche non riconosciuti, in riferimento a soggetti che hanno con essi contatti regolari o ad aderenti, per il perseguimento di scopi determinati e legittimi individuati dall'atto costitutivo, dallo statuto o dal contratto collettivo, e con modalità di utilizzo previste espressamente con determinazione resa nota agli interessati all'atto dell'informativa ai sensi dell'articolo 13; i) è necessario, in conformità ai rispettivi codici di deontologia di cui all'allegato A), per esclusivi scopi scientifici o statistici, ovvero per esclusivi scopi storici presso archivi privati dichiarati di notevole interesse storico ai sensi dell'articolo 6, comma 2, del decreto legislativo 29 ottobre 1999, n. 490, di approvazione del testo unico in materia di beni culturali e ambientali o, secondo quanto previsto dai medesimi codici, presso altri archivi privati.

Scarica