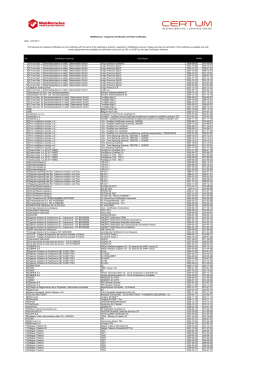

Identificare, autorizzare, notarizzare, validare XXII Convegno Nazionale per Amministratori ed Operatori dei Servizi Demografici Il ruolo degli ufficiali di anagrafe, di stato civile ed elettorale in una Pubblica Amministrazione che cambia le vere difese per business e comunicazione in Rete Gianni Utili Phone +39 02 68825.1 ACTALIS S.p.A. VIA T. TARAMELLI, 26 - 20124 MILANO www.actalis.it [email protected] Agenda La Società Nuovi scenari nella sicurezza informatica Infrastruttura di sicurezza PKI La Carta a Microprocessore L’offerta Certification Authority iscritta al pubblico elenco certificatori AIPA Un’iniziativa del mondo bancario e finanziario per la sicurezza informatica Le esperienze di sicurezza maturate a favore del sistema bancario e finanziario nelle aree dei sistemi di pagamento e dei servizi finanziari rappresentano il patrimonio di ACTALIS e una garanzia consolidata per Imprese, Istituzioni Pubbliche e Private, Enti Locali e Amministrazioni Centrali La Mission Progettare, realizzare e commercializzare sistemi, servizi e prodotti attinenti alla sicurezza informatica e alle tematiche della Firma Digitale (PKI - Public Key Infrastructure) a livello nazionale ed internazionale Il ruolo Actalis è Certificatore iscritto all’Elenco Pubblico dei Certificatori dal 28 Marzo 2002, e subentra a SIA ed SSB nel medesimo ruolo Le infrastrutture di PKI e i sistemi di certificazione di Actalis sono disponibili anche per lo sviluppo dei progetti per la Carta d’Identità Elettronica (C.I.E.) e per la Carta Nazionale dei Servizi (C.N.S.) La partecipazione ai “Tavoli di indirizzo” (ABI, Banca d’Italia, CIPA, Assocertificatori, GTA, Identrus) consente ad ACTALIS di offrire un contributo di conoscenza in un contesto normativo e tecnologico complesso e in forte evoluzione Le competenze Consolidate ed efficienti infrastrutture e tecnologie PKI Capacità di definire ed implementare sistemi di gestione per la sicurezza (ISMS - Information Security Management Systems) Gestione di adeguate metodologie di security assessment, risk analysis e risk management Risorse preparate per competenze e per conoscenza delle esigenze del Cliente e dei suoi processi ICT Progetti PKI: Identrus LLC - Le Banche per il B2B TM Identrus definisce uno standard per l’emissione di Certificati “cross border” nell’ambito dell’e-commerce B2B. Di fatto si crea un Sistema di PKI a livello internazionale per il Business to Business 7 fra le maggiori banche italiane aderiscono a Identrus, consorzio composto da 60 tra le maggiori banche mondiali, possono offrire alla clientela corporate nuovi servizi B2B con i più elevati livelli di sicurezza internazionali Actalis implementa le soluzioni PKI Identrus e gestisce in outsourcing il servizio alle banche che assumono il ruolo di Certificatore Identrus Progetti PKI: GTA - Le Banche per il B2C Global Trust Authority Definisce uno standard di matrice europea per l’emissione di Certificati “cross border” nell’ambito dell’e-commerce B2C. Di fatto si crea una PKI a livello internazionale per il Business to Consumer Actalis rileva il ruolo di SIA che con l’ABI è tra i soci fondatori. Actalis sarà la prima Certification Authority operativa di GTA a livello mondiale Progetti PKI : EMV La CA EMV è lo standard di sicurezza delle carte internazionali di pagamento a microcircuito I principali paesi esteri stanno migrando dalla banda magnetica al microcircuito Gran Bretagna, Francia, Spagna, Portogallo, Danimarca, - già operativi Germania, Svezia, Finlandia - progetti in sviluppo In Italia il progetto di migrazione è in fase di attivazione proprio in questi giorni con la fase di sperimentazione su 4 città campione Actalis rileva da SIA il ruolo di certificatore per il circuito Bancomat e PagoBancomat Dati di partenza Clienti nazionali oltre 150 Oltre 90 banche clienti Università Sanità Pubbliche Amministrazioni Centrali e Locali Imprese Clienti internazionali in Francia Polonia Oltre 800.000 certificati di firma digitale venduti ad oggi che confermano la leadership acquisita sul mercato domestico Agenda La Società Nuovi scenari nella sicurezza informatica Infrastruttura di sicurezza PKI La Carta a Microprocessore L’offerta Alcuni dati: rapporto OCI 2001 Secondo l’Osservatorio Criminalità ICT in Italia Dati 3° Rapporto OCI 2001 Campione di 200 aziende ed Enti Pubblici soci di FTI • • • • • • • • • 78% ha subito contaminazione da virus 41% ha subito furto di apparati contenenti dati 26% ha avuto saturazione di risorse 10% ha avuto accessi non autorizzati alle informazioni 12% ha subito uso non autorizzato degli elaboratori 08% ha subito traffico illegale di materiale 08% ha avuto Trojan horses 08% ha subito accesso e modifiche non autorizzate ai dati 04% ha subito frodi tramite computer Gli attacchi dall’esterno superano quelli dall’interno 73% contro il 27% Alcuni dati: rapporto CSI-FBI 2001 Il rapporto U.S.A. “Issues and Trends:2001 CSI / FBI Computer Crime and Security Survey” effettuato su 538 enti nel 2000 94% ha subito contaminazione da virus 85% ha subito furti di lap-top, info, frodi, sabotaggi 38% ha avuto “denial of services” (78% per i siti EC) 98% ha riscontrato uso improprio o abuso degli accessi ad Internet (pornografia, pirateria, software etc.). 40% ha rilevato penetrazione del sistema dall’esterno 186 intervistati hanno valutato perdite economiche complessive pari a 377 milioni di dollari (265 milioni nel 1999) Gli attacchi dall’esterno continuano a crescere rispetto a quelli interni: 70% contro il 30% L’insicurezza percepita worldwide secondo Lo sviluppo verso Internet e più in generale l’online è la principale causa percepita di “insicurezza” 90% 80% 70% 34% 60% 36% 39% 50% 33% 34% 34% 33% 22% 40% 30% 52% 39% 20% 34% 36% Svil. Org. Acc. remoto 34% 31% 31% 32% 10% 0% Internet Intranet Causa molto importante Extranet VPN Causa importante Collab. eCommWorking OLB Il perché delle Frodi Motivazioni attacchi OCI 2001 dati in % 36 40 35 30 25 20 15 10 5 0 22 17 12 Vandalismo Furto Spionaggio Dimostrativa Sabotaggio informatica Frode informazioni 7 4 Secondo l’Osservatorio Criminalità ICT in Italia Dati 3° Rapporto OCI 2001 Le paure delle aziende italiane Attacchi temuti Uso non autorizzato Altre frodi 8% 9% Furto dati 8% Accesso non autorizzato 14% Furto Apparati 7% Modalità non autorizzate 11% Saturazione risorse 10% Troyan horses 9% Virus 24% Secondo l’Osservatorio Criminalità ICT in Italia Dati 3° Rapporto OCI 2001 Il mercato mondiale della sicurezza secondo Crescita del mercato della Sicurezza IT per segmento (in miliardi di dollari USA) da 12,5 miliardi nel 2000 a circa 41,5 miliardi nel 2005 $20 $18 $16 $14 $12 $10 $8 $6 $4 $2 $0 Software Hardware Servizi 50% 39% 48% 34% 18% 11% 2000 2005 Il mercato italiano secondo In Italia la domanda cresce da $260.000 nel 2000 a ca. $1.500.000 nel 2005 700 Totale Software 600 Totale Hardware 500 Totale servizi di sicurezza 400 300 200 100 0 2000 2001 2002 2003 2004 2005 Agenda La Società Nuovi scenari nella sicurezza informatica Infrastruttura di sicurezza PKI La Carta a Microprocessore L’offerta PKI Public Key Infrastructure Infrastruttura di sicurezza Public Key Infrastructure (PKI) Una tecnologia a sostegno delle nuove opportunità offerte dall’ e-business La sicurezza: l’esigenza Identificazione degli interlocutori Sicurezza delle transazioni La sicurezza: le garanzie Autenticazione: il destinatario della transazione è certo dell’identità del mittente Integrità: il destinatario può verificare con certezza che il contenuto della transazione non sia stato alterato Non Ripudio: il mittente non può negare di avere eseguito la transazione Privacy: l’informazione è cifrata e solo chi possiede la chiave di decodifica può leggerla Le tecniche di sicurezza basate su chiavi di crittografia Autenticazione Privacy Integrità NonRipudio UserID/pwd Crittografia simmetrica (DES) Crittografia asimmetrica (RSA) La complessità e la sicurezza crescono proporzionalmente alla quantità di servizi richiesti Ci sono molti aspetti da considerare… per costruire una soluzione e-business sicura Politiche di gestione Firma digitale Smart card, Accesso remoto Politiche di amministrazione Certification Authority Proxy server Rilevamento delle intrusioni Applicazioni sicure Firewall/VPN I benefici della PKI Crea un ambiente sicuro per clienti, fornitori e partner fornendo gli elementi di sicurezza per il commercio, la comunicazione e l’accesso alle informazioni Minimizza i rischi connessi con lo svolgere attività commerciali su una rete pubblica IP (Internet) Gli utenti e gli sviluppatori di applicazioni e-commerce e e-business possono concentrarsi sulle proprie attività, senza doversi direttamente preoccupare di tecnologie complesse come la crittografia, la gestione di chiavi e certificati… Minori costi di sviluppo e gestione delle applicazioni: PKI fornisce un’infrastruttura di sicurezza comune La Certification Authority: la base di una PKI In generale, la CA è l’entità che garantisce l’intero ciclo di vita dei certificati digitali – emissione – sospensione – revoca Certification Authority (CA): la terza parte fidata (third- trust- party) Quali caratteristiche deve possedere la CA? • Ruolo riconosciuto • Rispetto dei criteri di sicurezza dichiarati • Risorse adeguate umane finanziarie tecnologiche Know-how • Trasparenza e garanzia dei livelli di servizio Certification Authority (CA): la terza parte fidata (third- trust - party ) Esempi di CA tradizionali Prefettura (passaporti) Ministero dei trasporti/ufficio motorizzazione civile (patente di guida) Uffici Anagrafici (carta d’identità) Certification Authority (CA) Trust Trust Thirdparty trust Cos’è un certificato? Certificato tradizionale identità dell’ente emittente identità dell’utente validità verifica l’identità tramite fotografia e firma Certificato digitale identità dell’ente emittente identità dell’utente validità verifica l’identità tramite la chiave di cifratura appropriata Dove sono contenuti i certificati? Le esigenze applicative Autenticazione La firma digitale è riconducibile in modo certo ad un soggetto ben preciso Autorizzazione E’ necessario che quel soggetto sia autorizzato a firmare! Mario Rossi, AD dell’azienda Pinko, può firmare una richiesta d’ordine di valore superiore a X milioni Il signor Mario Rossi può firmare il contratto di acquisto della sua nuova casa Il processo di autenticazione Il processo di autorizzazione si basa sull’identità del soggetto si basa invece sui poteri (attribute) del soggetto: ruolo, mansioni, rango, privilegi e abilitazioni L'uso regolare di un certificato (inalterabile e permanente) permette la verifica degli “attribute” del firmatario in un qualunque momento posteriore alla firma. AA: Attribute Authority Assegna i poteri (attribute) a chi spettano, procedendo d’ufficio; non è necessariamente un ente “trusted” per i dipendenti di un’azienda, la AA non può essere che l’azienda stessa per i clienti di un servizio, la AA non può essere che l’erogatore del servizio per gli appartenenti ad un ordine professionale, la AA non può essere che l’ordine professionale stesso Un nuovo certificato per gestire i poteri Si potrebbe usare il certificato di firma (sfruttando ad esempio le estensioni) ma in pratica non conviene farlo: i poteri di un soggetto sono temporanei mentre la sua identità è permanente nel caso più generale, i poteri non è opportuno che siano amministrati dallo stesso ente (la CA) che rilascia i certificati delle chiavi pubbliche …nel microchip Potranno risiedere anche i certificati di attributo per la gestione dei poteri Sinergia con il servizio di Digital Time Stamping Naturalmente, per la verifica dei poteri è importante un riferimento temporale affidabile Quindi (anzi, a maggiore ragione) è necessario un servizio di marcatura temporale Una firma digitale completa, quindi, dovrebbe sempre includere: Pubblic Key Certificate (PKC) + Attribute Certificate (AC) + Time Stamp (TS) Ruoli principali delle Authority Infrastruttura di emissione RA Registration Authority CA Certification Authority Infrastruttura di validazione VA Validation Authority Infrastruttura di supporto AA Attribute Authority TSA Time Stamping Authority Agenda La Società Nuovi scenari nella sicurezza informatica Infrastruttura di sicurezza PKI La Carta a Microprocessore L’offerta Cos’è una carta a microprocessore? Viene chiamata anche Smart Card (carta intelligente) e ci si riferisce generalmente ad una carta di plastica, delle dimensioni di una normale carta di credito, che contiene un microprocessore ed una memoria integrati; poiché priva di batteria, tastiera e display per funzionare deve essere inserita in un dispositivo di lettura. Un uso tipico è quello di chiave elettronica, in cui il possesso della carta e la conoscenza di un codice permettono l’accesso a determinate risorse. Cos’è una smart card? Una Smart Card conserva ed elabora informazioni mediante un circuito elettronico, un chip, integrato al suo interno che le permette molteplici funzioni. Così avere una smart card è come avere un PC nel portafoglio. Le caratteristiche principali di una carta intelligente Le caratteristiche principali di una carta intelligente sono: PROGRAMMABILITÀ: la presenza di un microprocessore, generalmente a 8-bit, permette alla carta di assumere un ruolo attivo nel processo d’interazione con il mondo esterno SICUREZZA: possibilità di immagazzinare informazioni riservate accessibili solo alla carta stessa e modificabili dall’esterno solo con chiavi numeriche, ad esempio PIN (numero d’identificazione personale) MOBILITÀ: la carta è facilmente trasportabile date le sue ridotte dimensioni Esistono diversi tipi di Carte con forma identica ma con differenti caratteristiche funzionali I motivi della crescita continua dell’utilizzo delle Smart Card: Hanno dimostrato di essere più affidabili delle carte magnetiche; Possono conservare fino a 100 (e più) volte le informazioni di una carta magnetica; Riducono drasticamente la manomissione e la contraffazione attraverso robusti meccanismi di sicurezza; Possono eseguire molteplici funzioni in svariati range di applicazioni. I maggiori benefici offerti dalle Smart Card La possibilità di molteplici applicazioni diverse con un'unica carta sicura: • Un più efficace controllo delle spese: • credito, debito, contante elettronico, fornitura di biglietti, identificazione sicura, patente di guida, registrazioni sanitarie la riduzione delle frodi, meno "carta" e l'eliminazione della necessità di compilare moduli con perdite di tempo Una ampia gamma di canali per effettuare i pagamenti: • il telefono, il cellulare, la TV interattiva e internet In cosa si differenzia la smart card dalle carte a banda magnetica? Le attuali card a banda magnetica possono registrare poche informazioni. Una smart card registra fino a 80 volte più informazioni di una carta a banda magnetica. Può perfino "prendere decisioni" grazie a una autonoma capacità elaborativa. Campi d’impiego della Smart Card: Telefonia Firma Digitale E-banking E-commerce TV digitale Sanità Pubblica Amministrazione Scenari applicativi delle smart cards Area Pagamenti Carte di Credito e di Debito Area Sicurezza Firma Digitale Area Telefonia Area P.A. C.I.E. C.N.S. Agenda La Società Nuovi scenari nella sicurezza informatica Infrastruttura di sicurezza PKI La Carta a Microprocessore L’offerta Il mercato di riferimento Banche Compagnie Assicurative Istituzioni Pubbliche e Private Imprese commerciali e industriali Amministrazioni Centrali e Locali L’OFFERTA Consulenza e Formazione Servizi di certificazione Prodotti per la firma digitale L’OFFERTA - CONSULENZA E FORMAZIONE CONSULENZA Check-up sicurezza ICT Risk Analysis Risk Assessment Vulnerability Assesment Preparazione alla certificazione Politica di sicurezza Organizzazione per la sicurezza Controllo e classificazione delle risorse Sicurezza del personale Sicurezza materiale ed ambientale Gestione operativa e comunicazione Controllo degli accessi Sviluppo e manutenzione dei sistemi Gestione della Business Continuity Conformità Realizzazione progetti di sicurezza Studio Progettazione Soluzioni ad hoc L’OFFERTA - CONSULENZA E FORMAZIONE FORMAZIONE Corsi in House Strumenti multimediali di e-learning CD-Rom Siti Web L’OFFERTA - SERVIZI DI CERTIFICAZIONE Emissione certificati Validation Authority Notarizzazione Attribute Authority Internazionali Registration Authority Identrus B2B GTA: B2C Nazionali Firma Digitale Qualificata Firma digitale UE EMV: per Issuer carte di debito SSL (client/server) S/MIME VPN/IPSEC CODE Signing Certificati con profili custom Interattiva Batch Validazione OCSP Archiviazione Marcatura temporale Qualifiche, procure e poteri operativi Cariche temporanee / permanenti Privilegi, capacità L’OFFERTA - PRODOTTI PER LA FIRMA DIGITALE Prodotti periferici Prodotti centrali Suite Modular Security System AS 2.0 SIP (Secure International Payment) SDP (Secure Domestic Payment) Dispositivi Ellips Java Toolkit Ellips Enhanced Toolkit Ellips Personal Kit Smartcard Javacard Lettori di smartcard Token USB L’OFFERTA - PRODOTTI PER LA FIRMA DIGITALE Prodotti Centrali MODULAR SECURITY SYSTEM AS 2.0 E.U. Qualificata SIP SDP EMV L’OFFERTA - PRODOTTI PER LA FIRMA DIGITALE Prodotti Periferici Ellips Java Toolkit Ellips Enhanced Toolkit Suite Ellips Personal Kit My C++ Application Java Applet Wrapper C++ My Java Application Java Library Per sviluppatori Java Applet Java Library File Protector Java Library Per l’utente finale

Scaricare