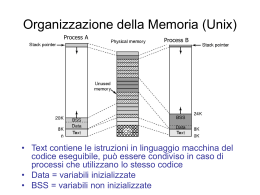

Gestione delle identità digitali Agenda Estendere l’accesso alle organizzazioni Visione Problemi ADFS WS-*: Interoperabilità multi-vendor Active Directory Federation Services Interoperabilità con identità Unix Identità e gestione degli accessi Le sfide Fornitori e le loro applicazioni Clienti Dipendenti Applicazioni Piattaforma Dipendenti remoti e virtuali Partner e le loro applicazioni Visione per l’Identity Management Estendere l’accesso tramite i Web Services Passato Application Silos Futuro Presente Custom Integration Connected Systems Identità Ridondanti Identità sincronizzate Identità Federate IdentityFederation Identity Synchronization SuitediAutorizz ProdottiAppl. centrica Autorizz IT centricaPlatform Capabilities Autorizz User centrica Interop dei Web Services Servizi di Consulenza Modifiche – Molto costose Modifiche – Costose Modifiche - Automatiche Estendere l’accesso Visione Log on unico, accesso sicuro a tutto Due filosofie di base complementari: Basarsi su identità e servizi integrati nel modo più ampio possibile Estendere agli “irraggiungibili” attraverso soluzioni di integrazione come MIIS Identità e gestione degli accessi ADFS: Interoperabilità multi vendor/piattaforma via Web Service Utenti AD Applicazioni .Net WS-Federation Active Directory Federation Services IBM BMC CA RSA + Altri… Utenti Java, Unix, Linux Applicazioni PingID Java, Unix, Oracle Linux Quest Centrify Identità e gestione degli accessi Active Directory Federation Service: Web SSO Clienti Partner Credenziali utente e attributi gestiti in Active Directory/ADAM a livello applicativo Benefici: Single sign-on applicazioni web Supporto per ADAM: Store LDAP degli user in perimetro Supporto per accessi misti Autenticazione Windows Integrated per utenti interni Autenticazione ADFS per utenti esterni Dipendenti Agenda Estendere l’accesso alle organizzazioni Visione Problemi ADFS WS-*: Interoperabilità multi-vendor Active Directory Federation Services Interoperabilità con identità Unix WS-Federation Web Services Federation Language Definisce i messaggi per abilitare i security realm a federarsi & scambiarsi i security token BEA, IBM, Microsoft, RSA, VeriSign Esistono due “profili” del modello Passive (Browser) client – HTTP/S Active (Smart) client – SOAP HTTP messages SOAP messages HTTP Receiver SOAP Receiver Security Token Service Passive Requestor Profile Supportato da ADFSv1 in Windows Server 2003 R2 Unione di WS-Federation e WS-Trust per client browser (passive) Adesione implicita alle politiche seguendo le redirezioni Acquisizione implicita dei token attraverso messaggi HTTP Autenticazione richiede trasporto sicuro (HTTPS) Non può fornire “prova di possesso” dei token Cache dei token limitata (in base al tempo) Token riutilizzabili Security Tokens & Claim Autenticazione/Autorizzazione distribuita I Security token definiscono i claim Claim – asserzione che l’autorità fa sui security principal (nome, identità, chiave, gruppo, privilegi, capacità, ctc) Firmati Capiti da entrambi i partner della federazione ADFS X.509 Usati per autorizzazione nelle applicazioni Kerberos XrML SAML Solo dati di autorizzazione in ADFS-to-ADFS Security Tokens & Claim Tipi di claim interoperabili di WS-Federation Identità User Principal Name (UPN) Indirizzo e-mail Common Name (ogni stringa) Gruppi Personalizzato Identity [email protected] Custom Group Office Location: Manchester Doctor Administrator Purchaser Reports to: Senior Officer Agenda Estendere l’accesso alle organizzazioni Visione Problemi ADFS WS-*: Interoperabilità multi-vendor Active Directory Federation Services Interoperabilità con identità Unix Componenti di ADFS ` Client Web Browser HTTPS Active Directory or ADAM Web Server Federation Service Federation Service Proxy Componenti di ADFS Active Directory or ADAM ` Windows 2000 o 2003 Client Web Browser Autentica gli utenti Gestisce gli attributi HTTPS Active Directory or ADAM Web Server Federation Service Federation Service Proxy Componenti di ADFS Federation Service (FS) Security Token Service (STS)` Client Web Mappa gli attributi utente neiBrowser claim Rilascia i security token Gestisce le federation trust policy HTTPS Richiede IISv6 Windows 2003 R2 Active Directory or ADAM Web Server Federation Service Federation Service Proxy Componenti di ADFS Federation Server Proxy (FSP) Client proxy per le richieste di token ` Fornisce UI per i client browser Client Web Browser Forms based auth Home realm discovery Richiede IISv6 Windows 2003 R2 HTTPS Active Directory or ADAM Web Server Federation Service Federation Service Proxy Componenti di ADFS Web Agent Impone l’ autenticazione utente ` Crea il contesto di Autorizzazione dai claim Client Web Browser NT Impersonation e ACLs ASP.NET IsInRole() AzMan RBAC integration ASP.NET Raw Claims API HTTPS Richiede IISv6 Windows 2003 R2 Active Directory or ADAM Web Server Federation Service Federation Service Proxy Flusso di Autenticazione in ADFS A. Datum Account Forest Trey Research Resource Forest Federation Trust Active Directory Account Federation Server Resource Federation Server ` Internal Client Web Server Scenario B2E: Extranet Web SSO Single sign-on per LAN e utenti remoti Scenario B2B: ADFS Federated Web SSO Partners che NON hanno account locali Sicurezza Applicativa L’accesso alle applicazioni rimane gestito a livello applicativo Come controllo l’accesso? Applicazioni “Claims-aware” Utilizzare le proprietà Group and Custom per controllare l’accesso Gestire i gruppi tramite Ruoli in Authorization Manager (AzMan) o ASP.NET “IsInRole” Windows NT token application Group to Group Mapping UPN to UPN Mapping Group to UPN Mapping Prerequisiti di ADFS Certificati per la firma digitale I certificati per i Web server sono OK Piattaforma di sviluppo .NET 2.0 ASP.NET V2 .NET Framework v2.0 per FS e WSA Windows 2003 Server SP1, R2 DNS AD Certificati SSL Certificato per Server Authentication Certificato SSL standard per Server Authentication Richiesto per proteggere il canale su cui i token sono trasmessi La gestione è effettuata attraverso IIS Admin Tool Certificato per FSP Client Certificato SSL standard per Server Authentication Consente al FS di autenticare le chiamate fatte dal FSP Configurato nella MMC FSP MMC e nella FS MMC Agenda Estendere l’accesso alle organizzazioni Visione Problemi ADFS WS-*: Interoperabilità multi-vendor Active Directory Federation Services Interoperabilità con identità Unix Identità e gestione degli accessi Identità UNIX: Gestione degli utenti cross-platform Consolidamento dell’amministrazione tra diverse piattaforme Gestione e amministrazione dei sistemi Windows e UNIX usando gli stessi tool Server UNIX Server Windows Workstation UNIX Workstation Windows Workstation UNIX Workstation Windows Workstation UNIX Workstation Windows Server UNIX Server Windows Server For NIS UNIX NIS Servers Slave Slave Windows Servers Slave NIS Clients Master Identità e gestione degli accessi Identità UNIX: Sincronizzazione delle password Inserimento dello schema NIS in Active Directory Sincronizzazione bidirezionale delle password e mappatura degli utenti Piattaforme supportate HP-UX 11i Sun Solaris 8 & 9 IBM AIX 5L 5.2 Red Hat Linux 9.0 Mapping Server Mappa gli utenti e i gruppi Windows su UNIX Domande? © 2005 Microsoft Corporation. All rights reserved. This presentation is for informational purposes only. MICROSOFT MAKES NO WARRANTIES, EXPRESS OR IMPLIED, IN THIS SUMMARY.

Scaricare