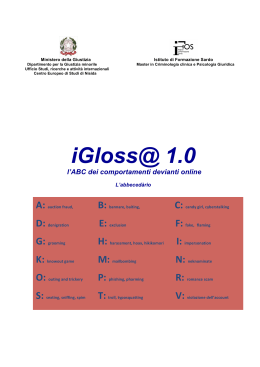

Università degli Studi di Catania Computer crimes Ignazio Zangara Facoltà di Scienze Matematiche, Fisiche e Naturali Corso di Laurea in Informatica Anno Accademico 2005/2006 Premesse… Divisione dei poteri nello Stato di diritto ha come suo corollario il ‘divieto di retroattività della legge penale’ Anselm Feuerbach: “nulla poena sine lege” La minaccia della pena deve funzionare da deterrente psicologico nel distogliere dal commettere reati; è necessario che i cittadini (i consociati) conoscano prima quali sono i fatti la cui realizzazione comporta l’inflizione della sanzione Costituzione italiana art. 25, 2° comma: “Nessuno può essere punito se non in forza di una legge che sia entrata in vigore prima del fatto commesso”. ‘Convenzione europea per la salvaguardia dei diritti dell’uomo e delle libertà fondamentali’ art. 7 (Roma 4.11.1950) Principio di legalità • Riserva di legge Lo Stato riserva la potestà normativa in materia penale soltanto al legislatore ordinario (Parlamento) • Tassatività (o sufficiente determinatezza) della fattispecie penale Il comportamento penalmente sanzionato deve essere individuato con precisione • Irretroattività della legge penale E’ vietato applicare la legge penale a fatti commessi prima della sua entrata in vigore • Divieto di analogia in materia penale Il processo di integrazione dell’ordinamento che in assenza di espressa previsione normativa consente di applicarne una che regoli casi o materie simili non opera in ambito penale Nozioni di teoria generale del reato Reati di pericolo Soglia di punibilità La condotta criminosa comporta la semplice messa in pericolo o lesione potenziale del bene oggetto della tutela penale Reati di danno La condotta criminosa comporta la lesione effettiva del bene oggetto della tutela penale Colpa Elemento psicologico L’agente con la sua condotta, pur potendolo prevedere, non ha voluto il verificarsi dell’evento dannoso che si verifica a causa di negligenza, imprudenza, imperizia, per inosservanza delle leggi, ordini o discipline Dolo L’agente con la sua condotta criminosa ha preveduto e voluto il verificarsi dell’evento dannoso o pericoloso a danno del bene protetto Riferimenti normativi L. 22.4.1941 n. 633 “Protezione del diritto d’autore e di altri diritti connessi al suo esercizio” D.Lgs. 29.12.1992 n. 518 in attuazione della Direttiva CEE 1991/250 L. 23.12.1993 n. 547 “Modificazioni ed integrazioni alle norme del c.p. e del c.p.p. in tema di criminalità informatica” L. 31.12.1996 n. 675 “Tutela delle persone e di altri soggetti rispetto al trattamento dei dati personali” L. 3.8.1998 n. 269 “Norme contro la pedofilia” L. 18.8.2000 n. 248 “Nuove norme di tutela del diritto d’autore” D.Lgs. 30.6.2003 n. 196 “Codice in materia di protezione dei dati personali” L. 21.5.2004 n. 128 “Interventi per contrastare la diffusione telematica abusiva di materiale audiovisivo” L. 7.4.2005 n. 57 “ Ratifica ed esecuzione del Trattato che adotta una Costituzione per l’Europa” Il c.d. ‘intervento ortopedico’ sul Codice penale Il legislatore italiano ha inserito le fattispecie di criminalità informatica all’interno del tessuto normativo del Codice penale, cercando di ricondurre i nuovi reati alle figure delittuose già esistenti Il legislatore francese ha invece optato per la costituzione di un corpus di norme riservato alla sola criminalità informatica Codice penale Titolo III ‘Dei delitti contro l’amministrazione della giustizia’ Art. 392, 3° comma: ‘Esercizio arbitrario delle proprie ragioni con violenza sulle cose’ Titolo V ‘Dei delitti contro l’ordine pubblico’ Art. 420, 2° e 3° comma; ‘Attentato a impianti di pubblica utilità’ Titolo VII ‘Dei delitti conto la fede pubblica’ Art. 491 bis; ‘Documenti informatici’ Titolo XII ‘Dei delitti contro la persona’ Art. 600 ter, 3° comma; ‘Pornografia minorile’ Artt. 615 ter, quater, quinquies: ‘Accesso abusivo ad un sistema informatico o telematico’, ‘Detenzione e diffusione abusiva di codici di accesso a sistemi informatici o telematici’, ‘Diffusione di programmi diretti a danneggiare o interrompere un sistema informatico’ Art. 616, 3° comma; ‘Violazione, sottrazione e soppressione di corrispondenza’ Artt. 617 quater, quinquies, sexies; ‘Intercettazione, impedimento o interruzione illecita di comunicazioni informatiche o telematiche’, ‘Installazione di apparecchiature atte ad intercettare, impedire o interrompere comunicazioni informatiche o telematiche’, ‘Falsificazione, alterazione o soppressione del contenuto di comunicazioni informatiche o telematiche’ Art. 621, 2° comma; ‘Rivelazione del contenuto di documenti segreti’ Art. 623 bis; ‘Altre comunicazioni e conversazioni’ Titolo XIII ‘Dei delitti contro il patrimonio’ Art. 635 bis; ‘Danneggiamento di sistemi informatici e telematici’ Art. 640 ter; ‘Frode informatica’ Crimini informatici • Reati commessi per mezzo dell’elaboratore elettronico e dei programmi in esso installati • Reati commessi a danno degli elaboratori, dei programmi e dei dati in essi contenuti • Parte di dottrina sostiene che vi sia un terzo genere di crimini informatici in cui il soggetto agente è proprio l’elaboratore Software La L. 633/1941, art. 171 bis punisce con la reclusione e la multa: • chi duplica abusivamente programmi per elaboratori, al fine di trarne profitto; • chi importa, distribuisce, vende, detiene a scopo commerciale o imprenditoriale, concede in locazione programmi contenuti in supporti non contrassegnati dalla SIAE; • chi predispone, utilizza o compie qualsiasi altro fatto concernente mezzi intesi unicamente a consentire o facilitare la rimozione arbitraria o l’elusione funzionale di dispositivi applicati a protezione di un programma; Sistemi informatici e telematici Art. 635 bis c.p. ‘Ipotesi di danneggiamento’ “Chiunque distrugge, deteriora o rende, in tutto o in parte, inservibili sistemi informatici o telematici altrui, ovvero programmi, informazioni o dati altrui è punito … con la reclusione …” Se il fatto è commesso con violenza o minaccia o con abuso della qualità di amministratore del sistema la pena della reclusione si aggrava Art. 420 c.p. ‘Attentato a impianti di pubblica utilità’ Chi commette un fatto diretto a danneggiare o distruggere sistemi informatici o telematici di pubblica utilità, ovvero dati, informazioni o programmi in essi contenuti o ad essi pertinenti è punito con la reclusione Se dal fatto deriva la distruzione o il danneggiamento dell’impianto o del sistema, dei dati, delle informazioni o dei programmi ovvero l’interruzione anche parziale del funzionamento la pena della reclusione si aggrava Domicilio informatico Art. 615 ter c.p. ‘Accesso abusivo ad un sistema informatico o telematico’ “Chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza ovvero vi si mantiene contro la volontà espressa o tacita di chi ha il diritto di escluderlo è punito con la reclusione …” Art. 615 quater c.p. ‘Detenzione o diffusione abusiva di codici di accesso a sistemi informatici o telematici’ “Chiunque, al fine di procurare a sé o ad altri un profitto o di arrecare ad altri un danno, abusivamente si procura, riproduce, diffonde, comunica o consegna codici, parole chiave o altri mezzi idonei all’accesso ad un sistema informatico o telematico, protetto da misure di sicurezza, o comunque fornisce indicazioni o istruzioni idonee al predetto scopo, è punito con la reclusione e con la multa” Virus Art. 615 quinquies c.p. ‘Diffusione di programmi diretti a danneggiare o interrompere un sistema informatico’ “Chiunque diffonde, comunica o consegna un programma informatico da lui stesso o da altri redatto, avente per scopo o per effetto il danneggiamento di un sistema informatico o telematico, dei dati o dei programmi in esso contenuti o ad esso pertinenti, ovvero l’interruzione, totale o parziale, o l’alterazione del suo funzionamento, è punito con la reclusione e con la multa” Elemento psicologico Documenti informatici Reclusione variabile secondo le circostanze Art. 491 bis c.p. ‘Documenti informatici’ “Se alcuna delle falsità … (in atti) riguarda un documento informatico pubblico o privato, si applicano le disposizioni … concernenti rispettivamente gli atti pubblici e le scritture private. A tal fine per documento informatico si intende qualunque supporto informatico contenente dati o informazioni aventi efficacia probatoria o programmi specificamente destinati ad elaborarli” Anticipo della soglia di punibilità Falsità materiale: contraffazione del documento Falsità ideologica: dichiarazioni mendaci Frode informatica Art. 640 ter c.p. ‘Frode informatica’ “Chiunque, alterando in qualsiasi modo il funzionamento di un sistema informatico o telematico o intervenendo senza diritto con qualsiasi modalità su dati, informazioni o programmi contenuti in un sistema informatico o telematico o ad esso pertinenti, procura a sé o ad altri un ingiusto profitto con altrui danno, è punito con la reclusione e con la multa” La pena della reclusione e della multa si aggrava se il fatto è commesso con abuso della qualità di operatore del sistema Nella nuova fattispecie codicistica, vittima della truffa (indotto in errore perché alterato) è il sistema informatico o telematico (non una persona fisica) Corrispondenza informatica Art. 617 quater c.p. ‘Intercettazione, impedimento o interruzione illecita di comunicazioni informatiche o telematiche’ “Chiunque fraudolentemente intercetta comunicazioni relative a un sistema informatico o telematico o intercorrenti tra più sistemi, ovvero le impedisce o le interrompe, è punito con la reclusione” La stessa pena si applica a chiunque rivela, mediante qualsiasi mezzo di informazione al pubblico, in tutto o in parte, il contenuto delle comunicazioni intercettate Art. 617 quinquies c.p. ‘Installazione di apparecchiature atte ad intercettare, impedire o interrompere comunicazioni informatiche o telematiche’ “Chiunque, fuori dei casi consentiti dalla legge, installa apparecchiature atte a intercettare, impedire o interrompere comunicazioni … è punito con la reclusione” Corrispondenza informatica (segue) Art. 617 sexies c.p. ‘Falsificazione, alterazione o soppressione del contenuto di comunicazioni informatiche o telematiche’ “Chiunque, al fine di procurare a sé o ad altri un vantaggio o di arrecare ad altri un danno, forma falsamente ovvero altera o sopprime, in tutto o in parte, il contenuto, anche occasionalmente intercettato, di taluna delle comunicazioni relative a un sistema informatico o telematico o intercorrenti tra più sistemi, è punito, qualora ne faccia uso o lasci che altri ne facciano uso, con la reclusione” I casi in cui le intercettazioni sono legittimate sono espressamente previsti dall’art. 266 bis c.p.p. ENISA AGENZIA EUROPEA PER LA SICUREZZA INFORMATICA European Network and Information Security Agency Per iniziativa della Comunità Europea, a partire dal 2004 con sede a Bruxelles, una squadra di esperti in sistemi informatici e telematici ha a disposizione fondi e strumenti per combattere virus e cyberpirati L’Agenzia esercita anche attività di assistenza e di consulenza ai team di pronto intervento nazionali nei casi di emergenza

Scarica