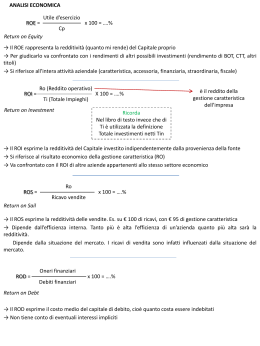

Università degli studi “G.d’Annunzio” Corso di Laurea Specialistica in Economia Informatica Security Risk Analysis Laureanda: Pamela Peretti Relatore: prof. Stefano Bistarelli Risk Management Information Security Risk Management Metodologie di Risk Management Uso di indici quantitativi su attack trees Conclusioni Risk Management Risk management è l'insieme di attività coordinate per gestire un'organizzazione con riferimento ai rischi. Tipicamente include l'identificazione, la misurazione e la mitigazione delle varie esposizioni al rischio. Risk Management Il rischio è l'incertezza che eventi inaspettati possano manifestarsi producendo effetti negativi per l'organizzazione. Risk Management Rischio di Information Technology: il pericolo di interruzione di servizio, diffusione di informazioni riservate o di perdita di dati rilevanti archiviati tramite mezzi computerizzati. Information Security Risk Management Risk Assessment >> Risk Mitigation >> Monitoring Information Security Risk Management Il processo di risk assessment è usato per determinare l'ampiezza delle potenziali minacce dei rischi associati ad un sistema IT ed identificare tutte le possibili contromisure per ridurre o eliminare tali voci di rischio. Vengono identificate: • asset • minacce • vulnerabilità • contromisure Vengono determinati: • impatto prodotto dalle minacce, • fattibilità delle minacce, • complessivo livello di rischio. Risk Assessment >> Risk Mitigation >> Monitoring Information Security Risk Management Nel processo di risk mitigation vengono analizzati le contromisure raccomandati dal team di assessment, e vengono selezionati e implementate le contromisure che presentano il miglior rapporto costi/benefici. Risk Assessment >> Risk Mitigation >> Monitoring Information Security Risk Management All'interno di grandi imprese i sistemi IT subiscono frequenti modifiche dovuti ad aggiornamenti, cambiamento dei componenti, modifica dei software, cambio del personale, ecc. Mutano le condizioni del sistema, modificando anche gli effetti delle contromisure adottate. Gli approcci di risk management possono essere classificati in: Metodologie di Risk Management • approcci qualitativi, • approcci quantitativi. Gli approcci di risk management possono essere classificati in: Metodologie di Risk Management • approcci qualitativi, • approcci quantitativi. Vengono studiati i possibili scenari che possono interessare un sistema, dando una valutazione relativa dei rischi che possono colpirlo. Attack trees Gli approcci di risk management possono essere classificati in: Metodologie di Risk Management • approcci qualitativi, • approcci quantitativi. Indici Esprimono, in termini assoluti tutte le grandezze riguardanti gli asset, la frequenza delle minacce, l'impatto, le perdite potenziali, l'efficacia delle contromisure, il costo delle contromisure e il livello di rischio presente nel sistema. Gli approcci di risk management possono essere classificati in: Metodologie di Risk Management • approcci qualitativi, • approcci quantitativi. Obiettivo: combinare i vantaggi dei due approcci e fornire una metodologia che utilizzi gli attack trees per l’individuazione degli scenari e gli indici per una loro valutazione. Approccio qualitativo Metodologie di Risk Management Nodo OR Strategie d’attacco Radice: obiettivo Nodo AND Approccio quantitativo Metodologie di Risk Management L'Exposure Factor (EF) misura il livello di danno, o l'impatto provocato da un evento dannoso su un singolo asset. Il Single Loss Exposure (SLE) misura il costo associato ad una singola minaccia che agisce su un singolo asset. È dato da: SLE = AV * EF L’Annualized Rate of Occurrence (ARO) il numero di volte che una minaccia si verifica nell’arco di un anno. L’ Annualized Loss Expectancy (ALE) esprime la perdita attesa, su base annua, associata ad una specifica minaccia. ALE = SLE * ARO Approccio quantitativo Metodologie di Risk Management Return on Investment (ROI) è un indicatore che viene utilizzato per valutare il rendimento di un investimento e confrontare tra loro diverse alternative di scelta. Per valutare un investimento in sicurezza dei sistemi IT il ROI può essere calcolato come segue: Approccio quantitativo Metodologie di Risk Management Il Return on Attack (ROA), è definito come il guadagno atteso dall'attaccante da un attacco portato a termine con successo, tenendo conto delle perdite subite a causa della presenza di una contromisura all'interno del sistema colpito. L’impresa deve cercare di minimizzare tale indice al fine di disincentivare l’attacco da parte di un malintenzionato. Uso di indici quantitativi su attack trees È possibile effettuare delle valutazioni complesse sugli attack tree? È possibile utilizzare questo strumento per la selezione dei contromisure necessarie per salvaguardare il sistema? ROI, ROA • AV, • EF, • SLE, • ARO, • ALE, ROI, ROA. • ROI, • ROA. Creare un attack tree Radice: asset del sistema IT Uso di indici quantitativi su attack trees Le minacce e le vulnerabilità Contromisure Etichettatura per il calcolo del ROI AV Uso di indici quantitativi su attack trees EFb AROb RM1 Cost1 RM2 Cost2 SLEb AROb EFd AROd RM3 Cost3 EFe AROe SLEd ALEd SLEe ALEe RM4 Cost4 RM5 Cost5 Etichettatura per il calcolo del ROI AV Uso di indici quantitativi su attack trees EFb AROb RM1 Cost1 RM2 Cost2 SLEb AROb EFc AROc EFd AROd RM3 Cost3 SLEc ALEc EFe AROe SLEd ALEd SLEe ALEe RM4 Cost4 RM5 Cost5 Etichettatura per il calcolo del ROA gain Uso di indici quantitativi su attack trees costb loss1 loss2 costd loss3 coste loss4 loss5 Etichettatura per il calcolo del ROA gain Uso di indici quantitativi su attack trees costb costc lossc loss1 loss2 costd loss3 coste loss4 loss5 Creazione di uno scenario Uso di indici quantitativi su attack trees Etichettatura dello scenario per il calcolo del ROI Attacco Uso di indici quantitativi su attack trees EF ARO SLE Rubare i dati memorizzati nel server grazie ai permessi rubati ad un utente con diritti di root 100% 0,09 100.000€ Rubare i dati memorizzati nel server grazie ai permessi ottenuti corrompendo un utente con i diritti di root 100% 0,09 100.000€ Rubare i dati memorizzati nel server grazie al possesso dei permessi di root 100% 0,40 100.000€ Rubare i dati memorizzati nel server attraverso un attacco da remoto che sfrutti una vulnerabilità sul database on-line 90% 0,08 90.000€ Rubare i dati memorizzati sul server attraverso un attacco da remoto che sfrutti una vulnerabilità sul server di posta 85% 0,68 85.000€ Etichettatura dello scenario per il calcolo del ROI SLE = AV * EF ALE = SLE * ARO Uso di indici quantitativi su attack trees EF=100% ARO=0,09 AV=100.000€ Etichettatura dello scenario per il calcolo del ROI SLE = AV * EF AV=100.000€ ALE = SLE * ARO EF=100% ARO=0,40 Uso di indici quantitativi su attack trees EF=100% ARO=0,09 SLE=100.000€ ALE=9.000€ SLE=100.000€ ALE=40.000€ EF=100% ARO=0,09 SLE=100.000€ ALE=9.000€ EF=90% ARO=0,08 SLE=90.000€ ALE=7.200€ EF=85% ARO=0,68 SLE=90.000€ ALE=7.200€ Etichettatura dello scenario per il calcolo del ROI Uso di indici quantitativi su attack trees Contromisure per ogni attacco RM 1 Cambiare la password periodicamente 60% 500 € Disconnettere il pc dopo l'uso 10% 100 € Aggiungere un token per il riconoscimento 80% 3.000 € Distribuire le responsabilità tra più utenti 50% 15.000 € 60% 500 € Aggiungere un token per il riconoscimento 80% 3.000 € Distribuire le responsabilità tra più utenti 50% 15.000 € Motivare il personale 80% 2.000 € 50% 15.000 € 80% 2.000 € 90% 2.500 € Controllare la validità degli script 70% 1.300 € Separare i contenuti sui server 65% 5.000 € 5 Utilizzare un software anti-virus 80% 2.000 € Pre-configurare i client di posta 35% 1.000 € 2 Cambiare la password periodicamente 3 Distribuire le responsabilità tra più utenti Motivare il personale 4 Aggiornare il sistema periodicamente Cost Etichettatura delle contromisure per il calcolo del ROI Uso di indici quantitativi su attack trees ALE=9.000€ RM=60% Cost=500€ RM=10% Cost=100€ RM=80% Cost=3.000€ RM=50% Cost=15.000€ Calcolo del ROI Uso di indici quantitativi su attack trees ROI=0,30 ROI=15,00 ROI=9,80 ROI=9,80 ROI=1,59 ROI=22,10 ROI=8,00 ROI=1,40 ROI=2,87 ROI=19,23 ROI=-1,40 ROI=-0,70 ROI=-0,70 ROI=2,60 ROI=--0,06 Calcolo del ROI 1 2 Uso di indici quantitativi su attack trees ROI=0,30 ROI=15,00 ROI=9,80 ROI=9,80 ROI=1,59 ROI=22,10 ROI=8,00 ROI=1,40 ROI=2,87 ROI=19,23 ROI=-1,40 ROI=-0,70 ROI=-0,70 ROI=2,60 ROI=--0,06 Calcolo del ROA gain Uso di indici quantitativi su attack trees costb loss1 loss2 costd loss3 coste loss4 loss5 Calcolo del ROA Contromisure per ogni attacco Perdita 3.000 € 1.000 € Disconnettere il pc dopo l'uso 3.000 € 500 € Aggiungere un token per il riconoscimento 3.000 € 1.500 € Distribuire le responsabilità tra più utenti 3.000 € 700 € 10.000 € 1.000 € Aggiungere un token per il riconoscimento 10.000 € 1.500 € Distribuire le responsabilità tra più utenti 10.000 € 700 € Motivare il personale 10.000 € 2.000 € 0€ 700 € 0€ 2.000 € 2.000 € 2.500 € Controllare la validità degli script 2.000 € 3.000 € Separare i contenuti sui server 2.000 € 1.000 € 5 Utilizzare un software anti-virus 1.000 € 1.500 € Pre-configurare i client di posta 1.000 € 400 € 1 Cambiare la password periodicamente Uso di indici quantitativi su attack trees Costo 2 Cambiare la password periodicamente 3 Distribuire le responsabilità tra più utenti Motivare il personale 4 Aggiornare il sistema periodicamente Etichettatura dello scenario per il calcolo del ROA gain=30.000€ Cost=0€ Uso di indici quantitativi su attack trees Cost=3.000€ Cost=10.000€ Cost=2.000€ Cost=1.000€ Loss=700€ Loss=2.000€ Loss=1.000€ Loss=1.000€ Loss=2.500€ Loss=1.500€ Loss=500€ Loss=1.500€ Loss=3.000€ Loss=400€ Loss=700€ Loss=1.000€ Loss=1.500€ Loss=700€ Loss=2.000€ Etichettatura dello scenario per il calcolo del ROI Uso di indici quantitativi su attack trees ROA=42,85 ROA=15,00 ROA=7,50 ROA=2,72 ROA=6,67 ROA=12,00 ROA=8,57 ROA=2,60 ROA=6,00 ROA=21,42 ROA=6,67 ROA=2,80 ROA=10,00 ROA=8,11 ROA=2,50 Etichettatura dello scenario per il calcolo del ROI 2 1 Uso di indici quantitativi su attack trees ROA=42,85 ROA=15,00 ROA=7,50 ROA=2,72 ROA=6,67 ROA=12,00 ROA=8,57 ROA=2,60 ROA=6,00 ROA=21,42 ROA=6,67 ROA=2,80 ROA=10,00 ROA=8,11 ROA=2,50 Valutazione complessiva dello scenario Uso di indici quantitativi su attack trees ROI=15,00 ROA=15,00 ROI=9,80 ROI=9,80 ROI=2,87 ROI=22,10 ROA=6,67 ROA=2,50 ROA=6,00 ROA=12,00 Risk Analysis • Risk Management • Information Security Risk Management • Metodologie di Risk Management • Uso di indici quantitativi su attack trees Conclusioni Sviluppi futuri • Migliorare la valutazione di ROI e ROA nei nodi and partendo dalle valutazione dei figli •Sviluppare metodi generali (semiring) per valutazione rischi di attacco •Studiare come il ROA possa modificare la valutazione dell’ARO (e quindi il ROI) •Usare intervalli invece di valori assoluti per le etichette dell’albero •Uso di probabilità e possibilità •Studiare come risultati di teoria dei giochi possono applicarsi all’albero and-or

Scarica