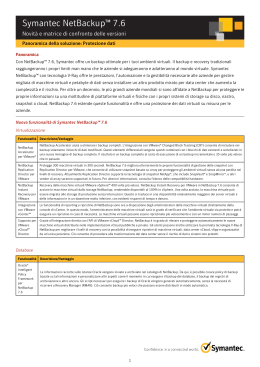

Semplice: cinque modi di utilizzare un’infrastruttura flessibile Indice • Governance dei dati per una maggiore flessibilità ed efficienza .................................................... 2 • Difendere le risorse virtuali e l’infrastruttura ................................................................................ 3 • Proteggere i dati aziendali............................................................................................................. 4 • Adottare le tecnologie di storage più aggiornate ............................................................................ 5 • Proteggere le applicazioni ovunque esse risiedano......................................................................... 7 • Erogare il giusto servizio nel modo giusto...................................................................................... 8 Offerto da Le aziende devono poter contare su un servizio veloce e affidabile da parte dei loro reparti IT. Per soddisfare le esigenze odierne, il data center deve essere veloce e capace di adattarsi rapidamente alle necessità dell’azienda. In questo documento presentiamo cinque esempi di come essere pronti, disponibili e capaci di erogare i giusti servizi nel modo giusto. A T E C H TA R G E T W H I T E PA P E R La tecnologia usata dalle imprese sta cambiando: basti pensare a cloud, Software-as-a-Service, smartphone e tablet, virtualizzazione, big data e alle policy di BYOD (Bring Your Own Device). Queste nuove tecnologie aprono la porta a nuove opportunità di business, come l’erogazione di servizi tramite mobile o l’utilizzo di tecniche di analisi per personalizzare l’offerta di prodotti e ottimizzare la supply chain. Inoltre, la tecnologia sfida i modelli di business consolidati e genera il timore che un competitor possa mettere le mani sulla vostra quota di mercato, se non addirittura ridefinire il mercato per eliminare la vostra offerta. Nuove tecnologie, nuove opportunità, nuovi modelli di business e nuove minacce competitive. Tutto ciò richiede reazioni pronte da parte dei responsabili aziendali. Per poter reagire in questo modo, è necessario disporre di un’infrastruttura IT flessibile in termini di gestione dei sistemi e delle informazioni. Che il focus sia estendere i data center on-site o appoggiarsi a provider di servizi basati sul cloud, Symantec offre strumenti e servizi per rendere più flessibile l’infrastruttura IT. Questo documento descrive cinque casi d’uso dove l’offerta Symantec può aiutare l’IT a passare da un ambiente complicato a uno più flessibile, in grado di rispondere strategicamente e tatticamente a tecnologie, opportunità, modelli di business e minacce competitive emergenti. Governance dei dati per una maggiore flessibilità ed efficienza I dati non strutturati crescono a ritmi fenomenali, occupando petabyte di storage su decine se non centinaia di server. Quanto di questo storage è sprecato? Quali sono le capacità e il reale utilizzo di quello storage? Quali dati vengono archiviati sugli asset aziendali e soprattutto sono utili ai fini aziendali? Alcuni dati possono riguardare libri paga o transazioni bancarie e richiedono di essere conservati per anni in caso di ispezioni o disposizioni di legge. Altri dati possono essere file relativi a clienti o file di inventario utilizzati costantamente da un dipendente, o mostrati alla clientela online o su dispositivi mobili. Oppure una parte dello storage potrebbe essere occupata da un catalogo -illegale- di film scaricati in MP4 da un ex dipendente. Considerata l’enorme mole di dati non strutturati che viene a crearsi, e i tassi di crescita previsti per il futuro, come si può gestire questa situazione? IT complesso: conoscete bene il foglio di calcolo. Righe e colonne indicano gli array di archiviazione, la capacità, l’utilizzo attuale, magari i nomi di utenti, gruppi o reparti e i codici di budget. Un amministratore può anche tracciare l’utilizzo nel tempo, consentendo di fare rudimentali proiezioni sul futuro dello storage aziendale. 2 www.symantec.com Aggiornare questi fogli di calcolo è un lavoro faticoso ma necessario se la discovery dello storage deve essere effettuata con gli strumenti di proprietà del vendor. Se si va oltre le operazioni di base, come scoprire dati inappropriati (ad esempio quegli MP4) le cose diventano estremamente difficili. Può essere anche complicato capire a chi appartengano i dati: ci possono essere documenti che sono stati creati da una persona ma, quando questa ha lasciato l’azienda, sono diventati di responsabilità di un’altra, rendendo molto difficile gestire l’infrastruttura dove i dati risiedono. IT flessibile: Symantec™ Data Insight aiuta le aziende a ottimizzare la governance dei dati non strutturati attraverso un’intelligence sulla proprietà, l’utilizzo e l’accesso ai dati. Le capacità di analisi e visualizzazione di Data Insight aiutano le aziende a garantire efficienza e riduzione dei costi attraverso l’intero ciclo di vita dei dati, a migliorare la protezione dei dati sensibili e a rispettare la compliance. Le aziende che hanno controllo e visibilità automatizzate possono gestire i loro dati in modo efficiente, e dispongono delle informazioni giuste per prendere decisioni flessibili sullo storage. Difendere le risorse virtuali e l’infrastruttura Le risorse virtualizzate possono essere scalate, allocate e riallocate ogni volta che è necessario. A volte le risorse sono create e fornite dagli amministratori attraverso console self-service facili da utilizzare. Sempre di più, le risorse virtuali possono anche essere messe online e distribuite attraverso processi automatici e intelligenti. Il carico dei server virtuali nel Sudest Asiatico sta superando i parametri imposti dalla policy e sta rallentando i tempi di risposta delle applicazioni? Facciamo girare nuove CPU virtuali ed espandiamo lo storage. Problema risolto. Problema risolto... forse. È tutto protetto? Quando le risorse virtuali si espandono e si contraggono, i sistemi operativi dei server virtuali, le applicazioni, i firewall, i controlli degli accessi, le policy sulla privacy e altro ne risentono. Alcune di queste possono essere in immagini virtuali che vengono copiate in nuove macchine virtuali (VM). Altre sono esterne, ad esempio nel network virtuale privato del network del router fisico e nelle impostazioni della LAN virtuale o nella configurazione del controller della fornitura delle applicazioni virtualizzate. Antivirus, rilevamento intrusioni, prevenzione intrusioni, configurazioni protette, firewall, lockdown delle porte non sicure, applicazioni e whitelisting, file system e admin lockdown sono solo alcune delle practice consolidanti che devono essere attivate prima di rendere operative le risorse virtuali. 3 www.symantec.com IT complesso: quando una risorsa virtuale deve essere attivata, i professionisti IT entrano in azione. Partono le email per avvertire il team che i router e i firewall devono essere aggiornati, che i sistemi operativi sui server virtuali devono essere aggiornati con le relative patch, il software antivirus sui server virtuali deve essere installato e aggiornato con gli ultimi profili malware e la lista di controllo degli accessi deve essere sincronizzata con le ACL dell’azienda. Questi e altri cambiamenti possono richiedere l’impiego di decine di strumenti e controlli acquistati da altrettanti vendor. In molti casi c’è un ritardo significativo tra il momento in cui una nuova risorsa virtuale viene creata (operazione che può impegnare pochi minuti o poche ore) e il tempo impiegato dalle operazioni IT volte a sincronizzare e applicare le corrette policy di sicurezza (giorni-settimane) alle risorse appena create. Se viene scoperta una nuova vulnerabilità, l’IT deve entrare in azione di nuovo, questa volta per scoprire quali sistemi sono stati colpiti, e applicare manualmente le patch o portare i sistemi offline fino a quando le patch non sono disponibili. IT flessibile: Symantec™ Data Center Security fornisce strumenti per impostare e applicare le policy di sicurezza alle risorse fisiche e virtuali. Da Windows a Linux, dal whitelisting delle applicazioni alle policy di prevenzione mirate, dal monitoraggio delle configurazioni in tempo reale alla gestione centralizzata. Data Center Security supporta la flessibilità applicando le policy di sicurezza alle nuove risorse virtuali non appena vengono create. Inoltre, monitora costantemente le risorse e l’infrastruttura per rilevare le vulnerabilità e può applicare regole in automatico per rispondere velocemente alle sfide, come applicare delle patch a caldo o spostare server infetti in una zona di quarantena per ulteriori indagini. Può perfino rilevare accessi non autorizzati o cambi di configurazione, applicando poi contromisure adeguate. Con questo approccio, l’automazione basata su policy e l’intelligence garantiscono una risposta tempestiva ai cambiamenti nel data center. Proteggere i dati aziendali I dati devono essere protetti. Potrebbe essere necessario venire in soccorso di un utente che ha distrutto dei documenti per sbaglio e recuperarli. I documenti finanziari degli hedge-fund potrebbero essere distrutti intenzionalmente, violando i requisiti di compliance. Qualcuno potrebbe inciampare in un alimentatore e corrompere un importante database SQL, che deve essere recuperato con il backup. Un’inondazione può spazzare via un data center e pertanto il disaster recovery deve essere attivato sia manualmente che automaticamente secondo un flusso di lavoro attentamente pianificato. I più sofisticati sistemi di backup dei dati e di disaster recovery sono validi solo quanto l’implementazione di quelle policy. Se i backup vengono disattivati accidentalmente o un aggiornamento software va contro la policy, i dati sono a rischio, e lo è anche l’azienda per perdita di produttività o per possibili problemi legali. Tutto questo vale soprattutto per i server virtuali, che possono essere creati, allocati, amministrati, spostati verso altri host fisici o chiusi senza che alcun amministratore abbia effettuato il login nella console di gestione. Questo rappresenta una sfida per la protezione dei dati. 4 www.symantec.com IT complesso: quando i nuovi server, virtuali o fisici, vengono portati online, un amministratore di backup umano viene avvertito via email. Ovviamente, questo presuppone che l’amministratore di backup riceva il messaggio. L’amministratore installa un agent di backup nel server, e controlla che il tutto funzioni. (A complicare ulteriormente le cose, vengono usati strumenti differenti per configurare i backup su server fisici e virtuali.) I dati di backup vengono scritti su un nastro posizionato solitamente vicino all’host del server virtuale. Siccome i server virtuali hanno la tendenza a muoversi da un host fisico a un altro, far partire un job di backup di più server virtuali nello stesso momento potrebbe sovraccaricare le risorse dei server host, facendo fallire il backup. E visto che le policy di backup vengono applicate manualmente a ogni server virtuale, la possibilità che una macchina virtuale arrivi online non equipaggiata da una policy di backup è molto alta. Tutto ciò può portare a dati non protetti, con tutti i rischi, i costi e le possibili conseguenze – anche legali – per l’azienda. IT flessibile: l’amministratore utilizza una piattaforma di gestione del backup unificata, Symantec NetBackup™ con tecnologia V-Ray, per proteggere con efficacia tutti i dati dell’azienda attraverso tutte le infrastrutture fisiche e virtuali, come anche il cloud. NetBackup applica automaticamente le policy di backup ai server e ai data center virtuali in modo automatico, garantendo che i dati dell’azienda non siano mai lasciati senza protezione – anche quel livello di metadati critico e necessario per recuperare le infrastrutture software-defined. La soluzione è realmente di classe enterprise: infatti offre un portale unificato con rilevamento e protezione di macchine fisiche e virtuali, così come la scalabilità per proteggere ambienti anche di più petabyte, con letteralmente migliaia e migliaia di macchine virtuali. Inoltre, NetBackup offre recovery granulare da un backup single-pass, vale a dire che un amministratore – o un utente attraverso il recovery self-service – può facilmente ripristinare file, cartelle o qualunque documento sia richiesto, senza processi inefficienti. Eliminate per sempre i backup full, recuperate all’istante macchine virtuali e proteggete i dati di software o applicazioni, soddisfando anche le esigenze del più impegnativo data center. Adottare le più aggiornate tecnologie di storage Per essere realmente competitivi, il reparto IT deve avere la capacità di adottare nuove tecnologie senza soluzione di continuità. L’abilità di distribuire velocemente le più recenti tecnologie per garantire performance più elevate, migliore disponibilità o costi minori, può condurre a vantaggi competitivi che permettono di offrire servizi migliori o più veloci, attraverso il data center, all’azienda. Tuttavia, adottare nuove tecnologie non è sempre una cosa facile. Spesso una nuova tecnologia non dispone di tutti i requisiti di funzionalità e affidabilità che un data center di classe enterprise richiede. 5 www.symantec.com Un caso da considerare è quello dell’ambiente di archiviazione. Le Storage Area Network (SAN) sono i sistemi centrali di archiviazione in molti data center. Le SAN non sono una novità: esistono da molti anni e hanno sempre fornito performance solide e affidabilità nei data center. Purtroppo però la tecnologia SAN, per come la conosciamo, ha raggiunto un picco in termini di performance. I drive che formano gli array di storage non possono superare la velocità di 15.000 rpm, e questo ormai limita la performance. Per affrontare questo, le aziende IT stanno testando e implementando nuove tecnologie come i dischi allo stato solido (SSD) per diminuire le limitazioni delle performance dei normali hard disk. I dischi flash/SSD non hanno parti mobili, e possono essere distribuiti in vari formati come quello per le SAN, come array all-flash o nel server. I dischi SSD offrono performance input/output sostanzialmente più veloci del più veloce tra gli hard disk. Lo svantaggio è che i dischi SSD server-class sono percepiti come più costosi dei normali hard disk, e le unità individuali offrono minore capacità e affidabilità. In più, funzionalità come snapshot, replica dati e tiering, necessarie per i data center di classe enterprise, non sono disponibili nativamente su dischi SSD. Come si può incorporare e adottare la tecnologia SSD in un ambiente di storage e data center per dare all’azienda un vantaggio competitivo? IT complesso: gli amministratori continuano a fare affidamento sulle SAN come hard disk standard, non solo perché c’è già un ingente investimento in questa tecnologia ma anche perché, sulla base del costo per terabyte, è la più economica. I dischi SSD sono utilizzati in casi isolati e installati internamente in alcuni server dove la performance è particolarmente importante. IT flessibile: per essere flessibile, il reparto IT deve potersi avvalere della nuova tecnologia SSD. L’elevata capacità dei tradizionali hard disk e le alte prestazioni dei dischi SSD possono essere combinate in un sistema di storage ibrido utilizzando Symantec™ Storage Foundation. Che si tratti di un ambiente server fisico o di macchine virtuali, Smart IO in Storage Foundation include l’intelligence per capire i pattern d’uso dei dati e fornisce una cache sul disco SSD per ottenere performance sostanzialmente migliori rispetto a quelle delle tradizionali SAN o degli SSD raw. Storage Foundation mette a disposizione avanzate caratteristiche per lo storage che permettono al reparto IT di utilizzare i dischi SSD come tier nella distribuzione dei dati, e rifletterà nuove scritture verso altri nodi nel cluster per garantire protezione ai dati anche se un drive si guasta. In più, Storage Foundation offre Flexible Storage Sharing, che consente un’architettura “shared nothing”. Tutto questo elimina il bisogno di una costosa struttura SAN, permettendo all’IT di usufruire dell’economico storage direct-attached per mantenere bassi i costi quando vengono adottati i nuovi dischi SSD. 6 www.symantec.com Proteggere le applicazioni ovunque risiedano Nei data center di oggi i servizi vengono tipicamente distribuiti attraverso un’architettura multi-tier. Per esempio, il livello web risiede su macchine virtuali, connesso all’applicazione tier che gira su Linux interfacciandosi con un database back-end che gira a sua volta su un Unix legacy. Le applicazioni critiche o i servizi aziendali che girano su architetture multi-tier così complesse devono essere protette anche dal più piccolo problema, così come dalle interruzioni di servizio più ampie e dai disastri. Proteggere questi servizi può rivelarsi una sfida, specialmente quando l’operatività richiede un’affidabilità costante. In un’economia globale, operativa 24/7, flessibilità significa poter operare da ogni luogo e in ogni momento. In caso contrario, le aziende rischiano di perdere opportunità commerciali oggi come anche in futuro. E, se il servizio ha un profilo pubblico, un’interruzione di più di un paio di minuti può subito diventare un caso su Twitter o diventare addirittura virale, facendo di un problema IT interno una questione di dominio pubblico. Sapendo che server e servizi possono avere problemi, come è possibile gestire queste situazioni al meglio? IT complesso: Le aziende IT utilizzano strumenti nativi forniti da vendor come VMware®, Red Hat®, SUSE, Microsoft®, Oracle®, Dell®, IBM® e altri per monitorare e rimediare a interruzioni di servizio causate da macchine virtuali e fisiche, e da applicazioni. Tutti questi strumenti nativi hanno i loro punti di forza e di debolezza, ma in uno stack complesso e multi-tier, gli amministratori sono costretti a utilizzare molti strumenti diversi per rimediare ai problemi ed effettuare il ripristino. Usare molti strumenti è macchinoso, e alla fine allunga i periodi di downtime producendo un impatto negativo sui ricavi, sulla reputazione del brand, sulla fedeltà dei clienti o sulla produttività dei dipendenti. IT flessibile: Symantec™ Cluster Server offre una soluzione fortemente unificata per mantenere operativi i servizi chiave. Cluster Server lavora attraverso piattaforme fisiche e virtuali di molteplici vendor non appena lo si accende, supportando tutte le maggiori applicazioni, database e tecnologie di replica nei data center. Che il problema sia un semplice malfunzionamento di un’applicazione, un guasto hardware o una vasta interruzione di servizio, il rilevamento è veloce ed è seguito da un recovery automatizzato, riconnettendo tutti i tier del servizio localmente, o su una struttura di disaster recovery di proprietà dell’azienda o su un deployment cloud di terze parti. Rendere affidabili applicazioni e servizi in ogni momento è una funzione del data center flessibile. In più, la stretta integrazione con piattaforme virtuali leader come VMware significa che spesso sarà possibile effettuare il recovery senza riavviare la macchina virtuale, ridurre il tempo di inattività e avere uno strumento comune per monitorare e gestire lo stato di salute dei vostri servizi multi-tier. 7 www.symantec.com Le aziende hanno scoraggiato l’implementazione del DR per via dei costi troppo alti, perché non funzionava così bene ed era troppo complesso da implementare e da gestire. Disaster Recovery Orchestrator e Microsoft Azure migliorano la proposta per il DR nel cloud. Le aziende ora possono minimizzare i loro costi anticipati e correnti associati al DR nel cloud anche se accelerano, automatizzano e semplificano acquisizioni e failback. Così facendo, possono creare ed entrare in un nuovo mondo dove il disaster recovery per alcune o per tutte le applicazioni Windows si effettua con un semplice clic. Erogare il giusto servizio nel modo giusto L’IT deve essere flessibile per poter rispondere ai cambiamenti tecnologici nonché alle opportunità e alle sfide del business. Ciò significa poter erogare i servizi fondamentali ai dipendenti e ai clienti, proteggere i dati, attivare la scalabilità e la flessibilità, migliorare le performance e la reattività delle applicazioni e massimizzare l’utilizzo delle risorse più importanti. Grazie alle soluzioni Symantec, il data center flessibile è pronto ad affrontare tutte le sfide che il mercato può presentare, oggi come in futuro. 8 © TechTarget 2014

Scarica