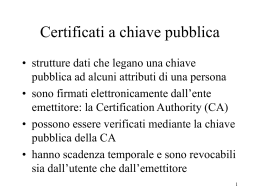

E-COMMERCE NEW ECONOMY Finanza on line Commercio elettronico Internet Banking Home Banking Lo Stato e Internet Il Governo Italiano comincia a prestare attenzione ad Internet nel 1999, molto più tardi delle altre nazioni europee. La burocrazia italiana ha ostacolato enormemente ogni sviluppo sociale e tecnologico. Tuttavia gli italiani sono poi diventati precursori per quello che riguarda la firma elettronica ed alcuni servizi on line come il fisco. La riforma Bassanini Legge 59 del 15-Marzo 1997 Snellimento dell’attività amministrativa a carico dello stato , spostamento dei poteri di controllo e decisione verso le regioni e i comuni Introduzione di procedure tecnologiche con attenzione verso le esigenze del cittadino Informatizzazione dello Stato Nel Dicembre 1997 il Presidente delle Repubblica emana il decreto n. 513, cioè il regolamento con i criteri e le modalità per la formazione, l’archiviazione e la trasmissione con strumenti informatici e telematici degli atti legali Da qui i bit diventano i caratteri, si differenzia il documento cartaceo da quello elettronico Vantaggi e Svantaggi VANTAGGI Velocità ed efficienza Puoi avere documenti ovunque ti trovi Dichiarazioni dei redditi compilate automaticamente dal ministero Riduzione delle spese Maggior controllo SVANTAGGI Tutela delle privacy Difficoltà formative e tecniche La Firma Elettronica Introdotta con la riforma Bassanini dà valore legale e giuridico ai documenti elettronici Certifica l’identità del cittadino (in modo più sicuro della firma) Garantisce che il documento non sia alterato È possibile criptare il documento per renderlo inutilizzabile a chiunque non sia indirizzato La firma digitale ridurrà le code agli sportelli pubblici perché rende possibile l’invio di certificati via internet. Inoltre libera le aziende da tonnellate di carta e scaffali lunghissimi. Criptatura dei dati Criptatura simmetrica Aggiungi o togli di un certo numero delle lettere. Esempio: ARRIVERO’ ALLE 10 + 2 LETTERE BSSJZFSP BMMF 21 Svantaggi: facilità di decriptazione, funziona solo con chi è il possesso della chiave per decriptare il documento Criptatura Asimmetrica Chiave privata e Chiave pubblica Non è possibile arrivare a una conoscendo l’altra, sono indipendenti Chiave pubblica distribuita su Internet Chiave privata affidata da un autorità certificante Franco Inserisce il codice che lo identifica univocamente applicandolo con la chiave privata Aldo con outlook express si assicura che il preventivo contenga il codice di Franco tramite la chiave pubblica e che questo non sia stato alterato Key server con tutte le chiavi pubbliche La chiave privata di Franco cifrerà con degli hash tutta la sequenza dei caratteri così che, nel caso che il preventivo venga alterato risulterà illeggibile, in questo modo Aldo sarà sicuro dell’originalità del preventivo contro frodi e truffe. Le regole di criptatura delle chiavi asimmetriche sono moltissime, una chiave a 128 bit si potrebbe decriptare con i moderni sistemi di hacking in qualche migliaio di anni! Firmano il messaggio con la loro chiave privata e lo criptano con la chiave pubblica del comune Il pirata ruba un documento illeggibile, non può decriptarlo perché non ha la chiave privata del comune Tantomeno può sostituirsi a loro perché non può generare una firma compatibile con la chiave pubblica dei Rossi. Il comune lo riceve, lo decripta con la sua chiave privata, è sicuro che proviene dai coniugi Rossi e grazie agli hash prodotti dalla chiave privata dei Rossi il comune ha la garanzia che il documento non è stato alterato La chiave privata, cioè un file, deve essere tenuta segreta, non deve essere duplicata e in caso di smarrimento deve essere denunciata alle autorità e immediatamente sostituita, devi regolarti come con il bancomat. Scegli chiavi a 1024 bit o 128 bit Attento a custodire la chiave privata nel computer, usa un firewall o conservala su un floppy, cd, smart card esterni La chiave pubblica deve essere distribuita e deve essere disponibile su internet sui key server. Certification authority Verisign Bnl SSB Camere di commercio Finital Telecom Per ottenere una certificazione è necessario presentarsi di persona con documenti validi È possibile controllare una certificazione per assicurarsi che sia di proprietà del mittente, come se fosse possibile controllare una carta d’identità pubblica Non accettare firme certificate da enti non autorizzati Chi già la usa: Comune di Bologna Comune di Torino Università di Torino La firma digitale garantisce Riservatezza: il documento può essere illeggibile tranne che al destinatario Integrità: il documento non può essere alterato da truffatori Autenticazione: il documento è generato da un mittente identificato Non ripudiabilità: chi firma non può negare di averlo fatto Quale software? PGP (Pretty Good Privacy) www.pgp.com, è gratis, sperimentato e sicurissimo. Genera chiavi. Outlook express e altri software di posta elettronica inseriscono firme digitali e decriptano documenti. Consiglio di ricevere le chiavi direttamente dall’autorità certificante. Ecco ad esempio come appare un testo dopo che ho apposto la mia firma elettronica con criptazione completa del documento (programma PGP): -----BEGIN PGP MESSAGE----Version: PGPfreeware 5.5.3i for non-commercial use <http://www.pgpi.com> hQEMA/h3xV7BFKETAQf9EeIYM3mAnC2bAobv5lZg70hlcHuLSizYNo158sq9K9YR 69CrOGnotrHLYDlwM6K7okScGsGyyGVu7qcm8i1CvXNtlLvAvRXLMVvVA3pWSmve JdodGcjmNY//6Tcz9IPESvwF0JcfxBS829cP/3T9OPWF/cu7yGrQI+i/9aV4cE8X JnICPdBVo18WsY2wt2a1rHvKtnr3mkqyrFADQvfXOVyVPWu+OkZt623D8wftmgX almtxMO3gWVSanm1gTHqNZH918J+ntAB6Moj3aJzf2nkCMwe2pyflgWblGFdhZJH gV564Ba8yMip7dEIh/BsEZmM0CLE9p/g64k2yYSuhaUCFjglLZIuJ40fkyc4AttL qVFQM8mBoGVxuDevfNPJC55sAhrTwH+sJkYieohMfToHLst/i+pxs5UnTDDUOky1 RmXQTb2i7C5vHuQ+5NoBXiIk8ThYSnlSzz5KvOeq2MnXu96avzs98bTTlD/qUGif Wq5T6gtuvR08CNvPp+uxdCdmiWt+3K1TQcstoZu2kDT7tw5cqlEoISZRTUyGX2G9 zgSU2UZ5F0Ut7HuOqhN9J2H9e7BQ4JJ6PpYisJRdtpJzYbYZR94Eh/1sWORW83WZ b6fF5oeK2jRPnqxX32zX/V05z/aWijVzF3LMyVP1Mc+CeHg39md4YFG/aBF5/m0z g0EV74btneVlQcGb9Ll9Y6sCR8qcZCN0crFPTk7YDNiYZskojyq5IIIt7S8IUQxu IsrCxFu8hzcPa/MNwWwgo4+S6ETT+hISzPYXq0jWqc34uUnl1dELEojweKnsKqox DI8/Ww+6zbkeuJgA73hm6I5r+e3tB52OK2sfEcYjrSP0iIEcbp2spQbAALzk/HqY 7hAa6bqJ+aBKQzXM+UnEFsaz4MlnmGAC3zhyrqeiH/B6X4/4vL5tANY9jiPfufle pk6GK9QJKQQxaXgpOPkuyN882S1oVDUHfI+ofU5AI+t8u/PYimfBUS9DHMkZ0gSj 1yLoaQwz9rZA58hpMW0PziPGLMQRWzMgdmRpqpzyS5IWV0awPJclTQ===WNdq -----END PGP MESSAGE----- Per firmarlo ho semplicemente cliccato sul tasto firma sul programma Microsoft Outlook (che contiene il modulo PGP), ho inserito un destinatario, ho inserito la password per confermare la mia identità è il messaggio è stato così trasformato immediatamente. Solo il destinatario potrà leggere il messaggio usando la sua chiave privata insieme con la mia chiave pubblica. Per farlo dovrà semplicemente cliccare sul tasto decripta/verifica. Il programma gli chiederà la sua password, applicherà al testo la sua chiave privata e poi la chiave pubblica del mittente (la mia) che avrà nell'agenda oppure recupererà automaticamente dal server che funge da registro delle chiavi pubbliche (la cui collocazione è indicata nel certificato allegato alla firma digitale, vedi avanti). Dopo l'inserimento della password, se la verifica è positiva, il messaggio tornerà leggibile Se io o chiunque modificasse anche una sola delle lettere che formano il messaggio criptato, il tentativo di decriptazione genererebbe un errore ed il messaggio resterebbe illeggibile. posso firmare il mio documento senza criptarlo, applicando la mia chiave privata all'impronta del documento. -----BEGIN PGP SIGNED MESSAGE----Non è stata apportata nessuna modifica al documento dopo la criptazione (la mia firma). Se ciò fosse avvenuto, il documento non sarebbe decifrabile in alcun modo. E' garantita l'integrità del documento. Ciò che contiene è ciò che io ho scritto e firmato. -----BEGIN PGP SIGNATURE----Version: PGPfreeware 5.5.3i for non-commercial use <http://www.pgpi.com/> iQEVAwUBNx+W3vh3xV7BFKETAQF32wf/e3KeCgghTF2wEnJJt0hue/3n e//a/wp4 IsnbjZyG7qerwxRqt1pWMtayewGSC+CNMiZei84t9wCTRxPu2+BXncx2M aIZYdws c00xdGYX9v2G/896prjZmGu45Z6v+MiaxYxt5ExRdLdZa81IJWXX8n2UjG MG0ACe ETX+pmLdKL+kpq8w5e0EzFgakUlOZdCaN7uwrkvDgzwvIsz1XU3NxunQ PT4Cjon+ SBmz8+aArL8P3oVIEhIlqhWKFf3cFVLLu8O8VDPvBoA+8fJVgVa6IJFyT Q/aGY8m EiGbJL7p0LAw4zXhfiGEyHl5cCOm9PhmjnrlqOMDy9u0YuaJULaX6A== =8et2 -----END PGP SIGNATURE----- Il messaggio è in chiaro, non riservato, e le lettere che formano la signature (firma) si riferiscono all'impronta a cui è stata applicata la mia chiave privata. A questo punto il mittente potrà leggere il messaggio ma potrà anche, sempre cliccando su decripta/verifica, in questo caso verificare l'effettiva provenienza del documento, applicando ad esso la chiave pubblica del mittente (la mia chiave pubblica). La verifica sarà positiva se: 1. Il messaggio è stato effettivamente firmato da me, con la mia chiave privata. Il destinatario è quindi certo della provenienza del documento ed io non posso negare di averlo firmato. 2. Il testo del messaggio è esattamente quello che io ho firmato. Viene infatti verificata la corrispondenza dell'impronta decriptata con l'intero messaggio. E' quindi garantita l'integrità del documento. I SERVER SSL SSL: Secure Socket Layer. Sistema di criptatura dei dati sviluppato da Netscape per garantire sicurezza e riservatezza su internet. Ormai è un protocollo standard Il server deve ricevere una certificazione come per la firma digitale Il server stabilisce un canale di comunicazione tramite il protocollo https:\\ con il browser del navigatore SSL garantisce: Autenticazione del sito web tramite il certificato, venendo a conoscenza con chi stiamo trattando e a chi stiamo inviando dati Riservatezza: il protocollo codifica tutti i messaggi con una chiave a sessione univoca Integrità dei messaggi: come per la firma digitale i messaggi contengono il codice ashii, se anche uno solo dei caratteri viene modificato il server genera un messaggio di errore . CHIAVI A SESSIONE UNIVOCA Il server trasmette al client una chiave pubblica in modo protetto, questa può essere richiesta in ogni momento dal server. Il client cifrerà ogni messaggio con la chiave pubblica del server. La chiave è usata una sola volta e non può essere usata da più computer Tutto avviene in pochi secondi senza nessun intervento dell’utente ATTENZIONE: inviare moduli solo attraverso connessioni ssl con siti web certificati da società autorizzate. Siti sicuri sono le banche, le poste, i ministeri. Assicurarsi che compaia il lucchetto in basso a destra nel browser explorer e che l’indirizzo inizi con https:// inceve che http:// La Carta d’Identità Elettronica Il19 Luglio 2000 è stato pubblicato un decreto ministeriale che definisce le regole per la sperimentazione della CI elettronica. Questa avrà l’aspetto di un bancomat con un chip. Si potrà considerare la CI elettronica come una carta di servizi, perché consentirà l’integrazione di diversi documenti: libretto sanitario, firma digitale, libretto del lavoro, consentirà di pagare mulkte, parcheggi, ticket sanitari, tasse comunali ecc ecc. Sarà necessario che i sistemi informatici degli enti pubblici siano in grado di comunicare tra loro. BUROCRAZIA = TECNOCRAZIA La sperimentazione è già stata avviata a: Bari Bologna Catania Milano Modena Padova Roma Siena Torino Trieste Sistemi di sicurezza per l’identificazione Smart Card Impronta digitale Impronta della retina Riconoscimento vocale Codici alfa-numerici Chiavi in metallo Siti interessanti www.poste.it Offre cerca CAP on line, home banking, interposta (mandi una mail, la stampano e la consegnano su carta al destinatario), telegramma, banco posta, doveEquando (per vedere dove si trova e quando viene consegnata una posta celere, assicurata, raccomandata, un pacco) Siti interessanti www.finanze.it Calcolo bollo auto, fisco on line, codici partite iva, rapporti on line con i cittadini, accessibilità agli handicappati. www.istruzione.it Rapporti con le scuole, rete intranet con le scuole, informazioni sulla scuola Concludendo possiamo notare che Internet come esposizione di siti vetrina è ormai giunto al termine. I nuovi siti Internet devono offrire la possibilità di interazione con i navigatori, devono offrire servizi on line, garantendo la privacy. Il WORLD WIDE WEB CONSORTIUM, ente mondiale che stabilisce le nuove tecnologie di Internet, ha creato la WEB ACCESSIBILITY INITIATIVE al fine di avvicinare gli handicappati e coloro che hanno problemi fisici a sfruttare pienamente i servizi offerti dai siti internet. L’italiana Inps sta addirittura sperimentando delle tecnologie all’avanguardia. Finanza on line New Economy – Net Economy - trading on line - net stocks - e-commerce - internet banking… Perché gli sviluppi della telematica hanno avuto delle conseguenze dirette e rilevanti nell’economia e nella finanza? La rete telematica offre uno strumento efficiente in termini di costi, rapidità, accessibilità e semplicità d’uso per la trasmissione di informazioni. Qualunque transazione economica (vendita di beni, contratti, vendita di servizi…) è anche una transazione INFORMATIVA, infatti presuppone lo scambio e l’acquisizione di informazioni. Se compro un viaggio da Roma a Vienna non compro il rettangolino di carta! Ma il servizio della compagnia aerea! Il biglietto, o meglio Titolo di Viaggio serve a provare che io abbia pagato regolarmente per il servizio, informa la hostess che sono in regola. Anche le banconote non sono accettate per il loro valore intrinseco ma per quello che rappresentano A questo punto riconosciamo due tipi di transazioni: A. Con scambio fisico di oggetti materiali B. Senza scambio di oggetti materiali, vendita di servizi A: e-commerce, vendita di libri, cd, videocassette, vini, vestiti, elettrodomestici… La scelta del bene, le informazioni di spedizione, la disposizione di acquisto, l’indirizzo… sono operazioni possibili via internet. Il trasferimento del bene invece ha bisogno di un corriere B: la rete internet costituisce un vero e proprio spazio per la trasmissione, come per internet banking, trading on line… bonifici, estratti conto, consulenze on line, corsi, lezioni… Business to Business Acquisto di materie prime, commercio all’ingrosso, servizi specifici Grosso giro di affari Interesse nell’abbattimento dei costi Interesse nel migliorare i servizi internet In costante crescita nel futuro Un sito per B2B deve offrire oltre che al valore informativo anche: la capacità di identificazione delle aziende a seconda del tipo di fornitura e la capacità di seguire l’intermediazione e le transazioni finanziarie. L’analisi di questo mercato è risultata più complessa di quanto ci aspettavamo, probabilmente siamo ancora agli inizi. ATTENZIONE ai facili entusiasmi, molte aziende hanno investito troppo su internet e hanno fallito. Business to consumer Rivolto ai singoli individui, agli utenti finali Giro di affari minore al B2B Facilità di realizzazione Sviluppi futuri Un sito per il B2C deve offrire convenienza dei costi contro un negozio tradizionale, affidabilità e sicurezza, deve garantire i prodotti difettosi, velocità nelle consegne, facilità di pagamento, novità e svendite. TIPOLOGIE DI PAGAMENTO: •Carta di credito •Bonifico •Vaglia postale •Oagamento in contrassegno •Internet cards prepagate •E-cash LA PUBBLICITA’ SU INTERNET (bassi costi) Scambi di banner Motori di ricerca, sia gratis che a pagamento Newsmail e liste di distribuzione Links e pagine su portali con milioni di visitatori Analisi delle statistiche e del counter TRADIZIONALE (alti costi): Giornali, riviste specializzate Radio e televisioni Volantini e manifesti La sicurezza È indispensabile garantire che le operazioni economiche siano effettuate dal vero titolare del conto Internet è la strada che percorriamo per raggiungere la banca Nel tragitto possiamo incontrare rapinatori, truffatori, è perciò importante proteggere i nostri dati Dobbiamo anche avere garanzie sulla riservatezza dei nostri dati Quali garanzie di sicurezza richiediamo a una transazione? Niente errori, affidabilità e semplicità delle operazioni Riservatezza, come allo sportello Controllo dell’identità e criptatura PUNTI DEBOLI: •Il computer di casa •Il canale di transito 8linea telefonica •Il computer della banca •Il software La cifratura a doppia chiave asimmetrica è molto sicura, garantisce la riservatezza, la linea, ed il software Rimangono il computer della banca e quello di casa La banca investe enormi quantità di soldi per la sicurezza, è molto difficile entrare nel computer di una banca. Una banca usa: Sistemi di criptatura delle password Costosi firewall Back up dei dati UPS L’amministratore di rete controlla i log files IL FIREWALL È un sistema software, hardware o combinato che controlla tutti i dati in entrata e in uscita dal server della banca. Ha un sistema di sicurezza inespugnabile. Blocca tutti i dati che non rispondono alle regole imposte dall’amministratore della banca. Viene installato su un computer dedicato. Durante la manutenzione del server il firewall blocca tutte le entrate e uscite. FIREWALL server INTERNET La banca deve anche garantire nel caso di truffe interne, dove l’amministratore in accordo con un complice lascia un buco (una porta) aperta nel server o firewall e permette all’hacker complice di rubare. Attenzione al software Back Orifice, Non effettuare invio di dati personali come carta di credito, informazioni personali o tutto ciò che vuoi tenere segreto a siti non certificati SSL e comunque dove non hai sufficienti garanzie di sicurezza e riconoscimento. Nel commercio elettronico è sempre meglio affidare ad una banca le operazioni di riscossione e pagamento piuttosto che gestirle da soli Il computer di casa. Non salvare le password quando Internet Explorer te lo chiede, il file 000.pwd è facilmente decifrabile dalla sua criptatura esadecimale. Se scrivi le password per ricordartele mettile in un posto nascosto e difficilmente riconoscibile nel hd. Cambia spesso password Usa un antivirus e un personal firewall Meglio win2000 o winxp di win98 È comunque più sicuro internet del fax o del telefono E-CASH Soluzione per le piccole spese dove il bonifico o la carta di credito avrebbero delle spese inconvenienti Inventata in Olanda Alcune banche autorizzate aprono il conto e emettono l’equivalente in cybermonete Queste sono files criptati in modo da non poter essere falsificati I negozi convenzionati accettano questi files e licambiano in banca con i soldi Questo sistema non riesce a prendere piede perché presenta numerosi problemi di ordine legislativo, economico, finanziario. Diritto a battere moneta Conversioni di valuta Riciclaggio del denaro sporco Esportazione di valuta Banking on line Risparmio delle spese bancarie Velocità Trading on line Rapidità nello scambio delle variazioni in borsa Costi ribassati, posso investire anche poco Globalizzazione dei mercati finanziari, potremo investire nella borsa di Tokio o New York Apertura diretta dei mercati ai singoli investitori Difficoltà di controllo da parte degli istituti finanziari

Scarica